Périphériques technologiques

Périphériques technologiques

IA

IA

L'impact croissant de l'IA et du quantum sur la cybersécurité

L'impact croissant de l'IA et du quantum sur la cybersécurité

L'impact croissant de l'IA et du quantum sur la cybersécurité

Aug 01, 2025 am 11:19 AMIl est indéniable que la science et la technologie continueront de stimuler les progrès humains à un rythme d'accélération et que la navigation avec succès dans le paysage technologique évolutif sera essentielle pour réaliser cet avenir. Les organisations visant à prospérer dans l'économie numérique doivent mettre fortement l'accent sur l'innovation, la fiabilité, la qualité, l'abordabilité et la sécurité. La convergence de l'intelligence artificielle et de l'informatique quantique est prête à redéfinir les modèles de calcul actuels, ouvrant des possibilités passionnantes - mais accompagnée de risques importants.

Transformation numérique alimentée par des technologies de pointe

L'age numérique est remodelé par de profondes percées technologiques. Cette ère est marquée par des systèmes intelligents alimentés par des algorithmes d'IA et des outils émergents qui permettent un traitement et un échanges rapides de l'information. Cette transformation numérique maintient le potentiel de stimuler l'efficacité et la croissance économique, mais elle entra?ne également des menaces de cybersécurité accrues. L'impact de l'IA et de l'informatique quantique au cours de l'année en cours sera transformateur - mais les cyber-risques associés exigent des stratégies de défense proactives et des efforts de collaboration pour contrer les dangers émergents.

Défis de cybersécurité dans le nouveau paysage technologique

La sophistication croissante des cyberattaques axées sur l'IA souligne le besoin urgent de mécanismes défensifs robustes. à mesure que les entreprises deviennent plus interconnectées et dépendent des données, leur exposition aux menaces augmente. Une stratégie de sécurité prospective - plut?t réactive - est cruciale pour la survie et le succès. Cela implique une surveillance continue, un renseignement avancé des menaces et des protocoles de réponse aux incidents bien définis.

La cybersécurité n'est plus seulement un problème informatique - c'est un élément central de la stratégie d'entreprise. Dans le monde actuel de la connectivité numérique instantanée, les opérations, la réputation, la marque et les revenus de chaque organisation sont vulnérables. La cybercriminalité affecte les entreprises de toutes tailles. Selon Cybersecurity Ventures, les dommages-intérêts mondiaux de la cybercriminalité devraient atteindre 10,5 billions de dollars USD d'ici la fin de cette année. La cybercriminalité pour co?ter au monde 10,5 billions de dollars par an d'ici 2025 (cybersecurityventures.com)

Le r?le de l'intelligence artificielle dans la cybersécurité

L'IA et la cybersécurité sont au c?ur du développement de l'écosystème numérique moderne. L'intelligence artificielle cherche à imiter et à dépasser les capacités cognitives humaines au sein des machines. Cela se produit déjà. Les systèmes alimentés par l'IA sont largement utilisés pour l'automatisation dans des domaines tels que la reconnaissance de la parole, l'apprentissage, la planification et la prise de décision. En analysant de vastes ensembles de données et en priorisant les informations critiques, l'IA améliore la prise de décision, en particulier dans les réseaux complexes à grande échelle.

En cybersécurité, l'IA permet une identification et une réponse rapides aux cybermenaces. Les entreprises de sécurité ont développé des plates-formes axées sur l'IA qui surveillent l'activité du réseau en temps réel, analysant les fichiers et le trafic pour détecter un accès non autorisé, des connexions suspectes, une utilisation anormale des informations d'identification, des attaques de force brute, des transferts de données inhabituels et une exfiltration de données. Cela permet aux organisations de détecter les anomalies t?t et d'agir avant que des dommages se produisent.

L'IA renforce la détection des menaces en filtrant les faux positifs, en fournissant des alertes prioritaires, en tirant parti des preuves contextuelles et en permettant une analyse automatisée par des corrélations d'intelligence cyber-menace.

Les environnements informatiques modernes - le spanning sur site, les systèmes, le cloud et le calcul des bords - sont plus distribués et complexes que jamais. Cette complexité nécessite une plus grande visibilité, une analyse des menaces plus rapide et une réponse des incidents améliorée. C'est là que la cybersécurité intelligente excelle: détecter, filtrer, neutraliser et corriger les menaces. Les modèles d'IA prédictifs et génératifs sont de plus en plus appliqués pour améliorer les résultats de sécurité et la précision des données.

L'IA générative (Genai) peut déployer plus efficacement les modèles de cybersécurité prédictifs, conduisant à des défenses plus fortes et à des informations plus fiables. Les agents de l'IA et le Genai peuvent travailler ensemble pour réduire les risques et améliorer les connaissances et les capacités de réponse de la cybersécurité organisationnelles. Le Genai peut rapidement extraire les meilleures pratiques, les informations clés et les actions recommandées du vaste corps d'expertise en matière de sécurité.

L'IA agentique en cybersécurité est très prometteuse pour l'identification, la prévention, l'arrêt et la résolution des cyber-menaces. Il aide à relever les défis clés tels que la vitesse de détection, le temps de réponse et la charge de travail des analystes. Ces systèmes automatisent les taches répétitives tout en maintenant la surveillance humaine, permettant aux équipes de sécurité de fonctionner plus efficacement dans un environnement à haute menace.

Bien que l'IA et l'apprentissage automatique (ML) soient des outils puissants pour la défense, ils peuvent également être exploités par des adversaires. Tout comme l'IA peut détecter les menaces, les acteurs malveillants peuvent l'utiliser pour trouver et exploiter les faiblesses des systèmes de sécurité. Les états-nations et les cybercriminels exploitent désormais l'IA et la ML pour lancer des attaques plus efficaces. Les tactiques courantes incluent des campagnes de phishing générées par l'IA qui imitent le comportement humain et les logiciels malveillants auto-modifiés con?us pour échapper à la détection.

Selon un récent rapport de la société de cybersécurité Team8, un CISO sur quatre a rapporté avoir rencontré une attaque générée par l'IA sur leur réseau au cours de la dernière année, les menaces d'IA dépassant désormais leurs listes de priorités. L'équipe8 suggère que le nombre réel peut être plus élevé, car les attaques axées sur l'IA imitent souvent le comportement humain et sont difficiles à détecter sans mesures avancées comme la vitesse d'exploitation et la vitesse comportementale. IA, risque et route à venir: conclusions clés de l'enquête de Ciso Village 2025 - Team8

Une étude IBM / Ponemon Institute 2025 a révélé qu'une violation de données sur six impliquait des attaques alimentées par l'IA. Les cybercriminels utilisent l'IA génératrice pour affiner et mettre à l'échelle des campagnes de phishing et d'ingénierie sociale. IBM: Le co?t des personnes de données américaines atteint la hauteur de tous les temps et l'ombre AI n'aide pas | Monde du réseau

Les petites entreprises et les organisations dépourvues d'expertise interne ou de ressources financières pour les solutions de cybersécurité avancées sont particulièrement vulnérables.

Les attaquants utilisent l'IA pour automatiser la reconnaissance et l'infiltration des réseaux cibles. Leurs méthodes préférées - telles que les logiciels malveillants adaptatifs et le phishing automatisé - attaquent plus précis, plus rapide et plus difficile à détecter.

Les escroqueries par courrier électronique d'entreprise (BEC) sont fréquemment utilisées pour tromper les victimes en usurpant l'identité de personnes ou d'entités de confiance. Avec une IA générative, les attaquants peuvent élaborer des e-mails qui imitent parfaitement le ton, le style et la langue de la personne imitante, brouillant la ligne entre réel et faux. Les outils d'IA peuvent même générer des fausses vidéos et des clones vocaux convaincants pour tromper les cibles.

La meilleure défense contre une telle usurpation comprend une vigilance constante. évitez de cliquer sur des liens non vérifiés ou de visiter des sites suspects sans confirmer l'expéditeur. Déployez les logiciels antivirus et les outils de détection parfusion alimentés par AI et envisagez des solutions de filtrage des paquets de fournisseurs de confiance. à mesure que les menaces propulsées par l'IA augmentent, l'adoption d'un modèle de sécurité zéro, axé sur l'identité, est essentiel, reconnaissant l'identité et la gestion de l'accès comme la zone la plus à impact pour la réduction des risques.

De toute évidence, l'IA est une épée à double tranchant en cybersécurité - offrant des capacités défensives puissantes tout en permettant des attaques plus sophistiquées. Pour naviguer dans ce paysage, les organisations doivent adopter une stratégie holistique qui combine des outils d'IA de pointe avec des pratiques de sécurité fondamentale, met l'accent sur la défense proactive et reste agile face à l'évolution des menaces.

Informatique quantique: puissance et péril émergents

L'informatique quantique exploite les comportements uniques des atomes et des particules subatomiques. Les scientifiques construisent des machines quantiques avec une puissance de traitement sans précédent, permettant de nouvelles frontières dans l'analyse et le chiffrement. Les experts prédisent que les ordinateurs quantiques commercialement viables et tolérants aux pannes pourraient devenir une réalité au cours de la prochaine décennie.

Les progrès de la technologie quantique facilitent le développement et la mise à l'échelle plus efficace. Les deux approches dominantes sont le modèle de porte et le recuit quantique. Les systèmes quantiques basés sur le recuit sont déjà en usage pratique et les modèles basés sur les portes peuvent arriver plus t?t que prévu.

Certains ordinateurs de recuit quantique sont déjà disponibles dans le commerce. Dans l'espace photonique quantique, des dispositifs utilisant des particules lumineux au lieu des électrons sont en cours de développement. Un avantage clé de l'informatique quantique photonique est le fonctionnement à température ambiante, car les photons présentent une plus grande stabilité. Quantum Computing Inc. (NASDAQ: QUBT), un leader de la photonique intégrée et de l'optique quantique, a récemment expédié sa première source de photon enchevêtrée commerciale pour soutenir la recherche dans le réseau quantique et les communications sécurisées. Quantum Computing Inc. expédie First commercial enchevêtré Source de photons pour la recherche en communication quantique

L'informatique quantique devrait propulser l'humanité en avant en révolutionnant l'IA et l'analyse des données. Une fois pleinement réalisées, les ordinateurs quantiques débloqueront une nouvelle ère de super-ordination, transformant presque tous les aspects de la vie. Leur vitesse et leur puissance permettra un traitement rapide des ensembles de données massifs - l'imagine téléchargeant des bibliothèques entières en quelques secondes. Lorsqu'il est combiné avec l'IA, l'informatique quantique remodelera la recherche, l'éducation et la modélisation prédictive, permettant des sauts exponentiels dans la résolution de problèmes pour des domaines comme la cryptographie, la science des matériaux et l'intelligence artificielle.

Cependant, l'informatique quantique représente également une menace majeure pour les cadres de cybersécurité actuels. La réalisation de la suprématie quantique soulève de sérieuses préoccupations. Les gouvernements, y compris les états-Unis, craignent que les attaquants ne récoltent déjà des données cryptées pour les décrypter plus tard en utilisant de futures machines quantiques. Le même pouvoir qui résout les problèmes complexes peut également casser le cryptage d'aujourd'hui.

Par exemple, la fissuration du cryptage RSA-2048 largement utilisé prendrait un ordinateur classique des milliards d'années - mais un puissant ordinateur quantique pourrait le faire en moins de deux minutes. ?Q-Day?, comme l'appellent les chercheurs, se réfère au moment où les ordinateurs quantiques peuvent utiliser l'algorithme de Shor pour briser la cryptographie à clé publique basée sur la factorisation entière. Cela rendrait les protocoles de sécurité actuels obsolètes. Des autorités comme NIST et des agences gouvernementales préviennent que le compte à rebours de Q-Day a déjà commencé. Le projet de cryptographie post-quantum de NIST développe de nouvelles normes de chiffrement résistantes aux attaques quantiques. Une directive OMB oblige désormais les agences fédérales à passer pleinement aux normes cryptographiques post-quantum.

Du c?té positif, l'informatique quantique peut améliorer la sécurité grace à des méthodes cryptographiques avancées. La distribution de clé quantique (QKD) utilise des principes quantiques pour créer des canaux de communication imprégnés - toute tentative d'écoute modifie l'état quantique, alertant immédiatement les deux parties. La cryptographie post-quantum (PQC) vise à développer des algorithmes de chiffrement qui restent en sécurité même contre les attaques quantiques.

Selon le sondage mondial de l'informatique quantique mondiale d'Isaca, tandis que 6

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undress AI Tool

Images de déshabillage gratuites

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

échangez les visages dans n'importe quelle vidéo sans effort grace à notre outil d'échange de visage AI entièrement gratuit?!

Article chaud

Outils chauds

Bloc-notes++7.3.1

éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Sujets chauds

L'investisseur de l'IA est resté à l'arrêt? 3 chemins stratégiques pour acheter, construire ou s'associer avec les fournisseurs d'IA

Jul 02, 2025 am 11:13 AM

L'investisseur de l'IA est resté à l'arrêt? 3 chemins stratégiques pour acheter, construire ou s'associer avec les fournisseurs d'IA

Jul 02, 2025 am 11:13 AM

L'investissement est en plein essor, mais le capital seul ne suffit pas. Avec la montée et la décoloration des évaluations, les investisseurs dans les fonds de capital-risque axés sur l'IA doivent prendre une décision clé: acheter, construire ou partenaire pour gagner un avantage? Voici comment évaluer chaque option et PR

AGI et AI Superintelligence vont fortement frapper la barrière d'hypothèse du plafond humain

Jul 04, 2025 am 11:10 AM

AGI et AI Superintelligence vont fortement frapper la barrière d'hypothèse du plafond humain

Jul 04, 2025 am 11:10 AM

Parlons-en. Cette analyse d'une percée innovante de l'IA fait partie de ma couverture de colonne Forbes en cours sur les dernières personnes en IA, notamment en identifiant et en expliquant diverses complexités d'IA percutantes (voir le lien ici). Se dirigeant vers Agi et

Kimi K2: le modèle agentique open source le plus puissant

Jul 12, 2025 am 09:16 AM

Kimi K2: le modèle agentique open source le plus puissant

Jul 12, 2025 am 09:16 AM

Rappelez-vous le flot de modèles chinois open source qui a perturbé l'industrie du Genai plus t?t cette année? Alors que Deepseek a fait la majeure partie des titres, Kimi K1.5 était l'un des noms importants de la liste. Et le modèle était assez cool.

Prévision future d'une explosion de renseignement massive sur la voie de l'IA à AGI

Jul 02, 2025 am 11:19 AM

Prévision future d'une explosion de renseignement massive sur la voie de l'IA à AGI

Jul 02, 2025 am 11:19 AM

Parlons-en. Cette analyse d'une percée innovante de l'IA fait partie de ma couverture de colonne Forbes en cours sur les dernières personnes en IA, notamment en identifiant et en expliquant diverses complexités d'IA percutantes (voir le lien ici). Pour ces lecteurs qui h

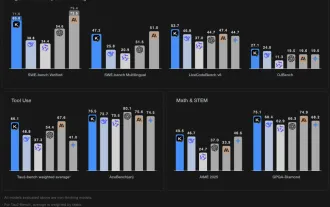

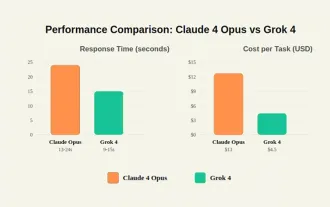

Grok 4 vs Claude 4: Quel est le meilleur?

Jul 12, 2025 am 09:37 AM

Grok 4 vs Claude 4: Quel est le meilleur?

Jul 12, 2025 am 09:37 AM

à la mi-2025, l'AI ?Arme Race? se réchauffe, et Xai et Anthropic ont tous deux publié leurs modèles phares, Grok 4 et Claude 4.

Cha?ne de pensée pour le raisonnement Les modèles peuvent ne pas fonctionner à long terme

Jul 02, 2025 am 11:18 AM

Cha?ne de pensée pour le raisonnement Les modèles peuvent ne pas fonctionner à long terme

Jul 02, 2025 am 11:18 AM

Par exemple, si vous posez une question à un modèle comme: "Que fait (x) personne à (x) l'entreprise?" Vous pouvez voir une cha?ne de raisonnement qui ressemble à quelque chose comme ceci, en supposant que le système sait comment récupérer les informations nécessaires: localiser les détails sur le CO

Le Sénat tue l'interdiction de l'IA au niveau de l'état à 10 ans niché dans le projet de loi budgétaire de Trump

Jul 02, 2025 am 11:16 AM

Le Sénat tue l'interdiction de l'IA au niveau de l'état à 10 ans niché dans le projet de loi budgétaire de Trump

Jul 02, 2025 am 11:16 AM

Le Sénat a voté le 99-1 mardi matin pour tuer le moratoire après un tumulte de dernière minute de groupes de défense des groupes de défense, des législateurs et des dizaines de milliers d'Américains qui l'ont vu comme une dangereuse dépassement. Ils ne sont pas restés silencieux. Le Sénat écouté.

Cette startup a construit un h?pital en Inde pour tester son logiciel AI

Jul 02, 2025 am 11:14 AM

Cette startup a construit un h?pital en Inde pour tester son logiciel AI

Jul 02, 2025 am 11:14 AM

Les essais cliniques sont un énorme goulot d'étranglement du développement de médicaments, et Kim et Reddy pensaient que le logiciel compatible AI qu'ils avait construit chez PI Health pourrait les aider à les faire plus rapidement et moins cher en élargissant le bassin de patients potentiellement éligibles. Mais le