Périphériques technologiques

Périphériques technologiques

IA

IA

Pourquoi devriez-vous tous vous inquiéter pour Q-Day et l'effondrement de la sécurité numérique

Pourquoi devriez-vous tous vous inquiéter pour Q-Day et l'effondrement de la sécurité numérique

Pourquoi devriez-vous tous vous inquiéter pour Q-Day et l'effondrement de la sécurité numérique

Aug 01, 2025 am 11:14 AM

Imaginez un monde où aucune communication numérique, soit un transfert bancaire ou un appel téléphonique - on peut faire confiance comme authentique. Soudain, l'ensemble des fondements de la confiance numérique s'effondre, mettant fin aux systèmes mondiaux.

Sans le cryptage qui protège actuellement notre vie en ligne, tout, des secrets militaires aux dossiers médicaux et aux finances personnelles devient vulnérable à toute personne ayant les bons outils, allant des nations hostiles aux cybercriminels.

Ce n'est pas l'intrigue d'un film de science-fiction. C'est une réalité imminente connue sous le nom de Q-Day, un point de basculement qui, selon de nombreux experts, pourrait arriver plus t?t que prévu.

Q-Day fait référence au moment hypothétique où les ordinateurs quantiques deviennent suffisamment puissants pour briser les algorithmes cryptographiques qui protègent presque toutes les données numériques aujourd'hui. Bien que ce jour ne soit pas encore arrivé, les gouvernements, les géants de la technologie et les experts en cybersécurité sonnent l'alarme et investissent massivement dans les défenses.

Mais à quel point devrions-nous être préoccupés? Décomposons les risques, l'état actuel de préparation et ce que les organisations et les individus peuvent faire pour rester en tête.

Qu'est-ce qui rend Q-Day si mena?ant?

à la base, le chiffrement numérique transforme les données lisibles en forme brouillée en utilisant des algorithmes mathématiques complexes. Seuls ceux qui ont la bonne clé de décryptage peuvent inverser le processus et accéder aux informations d'origine.

Ces clés sont con?ues pour être incassables par les ordinateurs classiques, car les craquer nécessiteraient de résoudre des problèmes qui prennent des milliers - ou même des milliards - de années avec la technologie actuelle.

Mais en 1994, le mathématicien Peter Shor a introduit un algorithme révolutionnaire montrant qu'un ordinateur quantique suffisamment avancé pourrait résoudre ces problèmes en quelques secondes. à l'époque, ces machines étaient théoriques. Maintenant, ils deviennent rapidement une réalité.

Lorsque Q-Day arrive, les conséquences pourraient être catastrophiques. Un état voyou ou un groupe de pirates pourrait potentiellement décrypter les communications gouvernementales sensibles, désactiver les réseaux financiers ou exposer des données de santé et d'identité privées.

Encore plus alarmant: de nombreuses infrastructures critiques - banc, télécommunications, systèmes de défense - pourraient échouer non seulement à partir d'attaques actives, mais simplement parce que leurs protocoles de sécurité deviennent obsolètes du jour au lendemain.

Et ce ne sont pas seulement les données futures à risque. Les cyberattaquants récoltent déjà des données cryptées aujourd'hui, la stockant en prévision de la décrypter une fois que le calcul quantique rattrape son retard - une tactique connue sous le nom de ?Harvest Now, Decrypt plus tard?.

Les prédictions sur le moment où Q-Day pourrait se produire varient considérablement. Google suggère que cela pourrait arriver d'ici 2029, tandis que le co-inventeur de RSA ADI Shamir estime qu'il peut être dans 30 ans. Mais une chose est certaine: la menace est inévitable et la préparation est urgente.

La montée de la sécurité quantique

Compte tenu des enjeux, les grandes institutions n'attendent pas passivement. En 2022, le président Biden a publié une note de sécurité nationale priorisant la transition vers une cryptographie quantique.

Des organisations comme Cloudflare mettent déjà en ?uvre un chiffrement post-quantal sur leurs réseaux. Les institutions financières, y compris HSBC, ont commencé à tester des méthodes de sécurité quantique pour les transactions d'actifs numériques.

Une approche prometteuse est la distribution des clés quantiques (QKD), qui utilise des photons - des particules de lumière - pour transmettre des clés de chiffrement. Grace aux lois de la physique quantique, toute tentative d'interception de ces clés modifie leur état, alertant immédiatement l'expéditeur et le récepteur à une violation.

Bien que la science derrière la technologie quantique soit très complexe, les applications orientées consommateurs commencent à émerger. Apple, par exemple, a déployé son protocole PQ3 pour sécuriser les communications iMessage. De même, les principaux fournisseurs de VPN améliorent leurs systèmes pour résister aux attaques quantiques.

Bien que nous ne puissions pas protéger rétroactivement les données cryptées avant l'existence de ces nouvelles normes, l'adoption d'outils de sécurité quantique garantit désormais que les communications d'aujourd'hui restent en sécurité à l'avenir.

Alors, la panique est-elle nécessaire?

Le monde est-il prêt pour Q-Day? Pas encore. Mais des progrès sont en cours.

Bien que personne ne puisse prédire exactement comment les menaces quantiques se dérouleront, le consensus entre les experts est clair: la préparation est essentielle. Pour les entreprises, cela signifie l'audit des pratiques de stockage de données à long terme et la mise à niveau de l'infrastructure de chiffrement. Pour les gouvernements, cela signifie accélérer les stratégies nationales de cybersécurité.

Les individus ont également un r?le à jouer. à mesure que la vie privée devient de plus en plus fragile, il est essentiel de reconna?tre l'importance de la protection des données - pas juste pour la commodité, mais pour la sécurité personnelle et sociétale.

Plut?t que la peur, la bonne réponse est la vigilance et l'action. En adoptant maintenant les technologies de sécurité quantique, nous pouvons aider à garantir que lorsque Q-Day arrive, il ne marque pas l'effondrement de la confiance numérique, mais plut?t une nouvelle ère de résilience.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undress AI Tool

Images de déshabillage gratuites

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

échangez les visages dans n'importe quelle vidéo sans effort grace à notre outil d'échange de visage AI entièrement gratuit?!

Article chaud

Outils chauds

Bloc-notes++7.3.1

éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Sujets chauds

L'investisseur de l'IA est resté à l'arrêt? 3 chemins stratégiques pour acheter, construire ou s'associer avec les fournisseurs d'IA

Jul 02, 2025 am 11:13 AM

L'investisseur de l'IA est resté à l'arrêt? 3 chemins stratégiques pour acheter, construire ou s'associer avec les fournisseurs d'IA

Jul 02, 2025 am 11:13 AM

L'investissement est en plein essor, mais le capital seul ne suffit pas. Avec la montée et la décoloration des évaluations, les investisseurs dans les fonds de capital-risque axés sur l'IA doivent prendre une décision clé: acheter, construire ou partenaire pour gagner un avantage? Voici comment évaluer chaque option et PR

AGI et AI Superintelligence vont fortement frapper la barrière d'hypothèse du plafond humain

Jul 04, 2025 am 11:10 AM

AGI et AI Superintelligence vont fortement frapper la barrière d'hypothèse du plafond humain

Jul 04, 2025 am 11:10 AM

Parlons-en. Cette analyse d'une percée innovante de l'IA fait partie de ma couverture de colonne Forbes en cours sur les dernières personnes en IA, notamment en identifiant et en expliquant diverses complexités d'IA percutantes (voir le lien ici). Se dirigeant vers Agi et

Kimi K2: le modèle agentique open source le plus puissant

Jul 12, 2025 am 09:16 AM

Kimi K2: le modèle agentique open source le plus puissant

Jul 12, 2025 am 09:16 AM

Rappelez-vous le flot de modèles chinois open source qui a perturbé l'industrie du Genai plus t?t cette année? Alors que Deepseek a fait la majeure partie des titres, Kimi K1.5 était l'un des noms importants de la liste. Et le modèle était assez cool.

Prévision future d'une explosion de renseignement massive sur la voie de l'IA à AGI

Jul 02, 2025 am 11:19 AM

Prévision future d'une explosion de renseignement massive sur la voie de l'IA à AGI

Jul 02, 2025 am 11:19 AM

Parlons-en. Cette analyse d'une percée innovante de l'IA fait partie de ma couverture de colonne Forbes en cours sur les dernières personnes en IA, notamment en identifiant et en expliquant diverses complexités d'IA percutantes (voir le lien ici). Pour ces lecteurs qui h

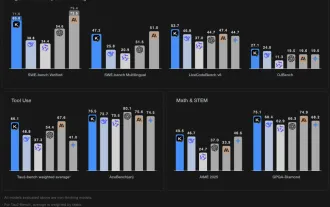

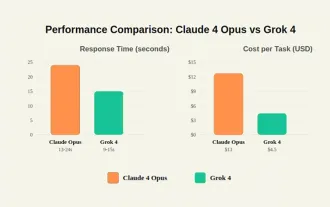

Grok 4 vs Claude 4: Quel est le meilleur?

Jul 12, 2025 am 09:37 AM

Grok 4 vs Claude 4: Quel est le meilleur?

Jul 12, 2025 am 09:37 AM

à la mi-2025, l'AI ?Arme Race? se réchauffe, et Xai et Anthropic ont tous deux publié leurs modèles phares, Grok 4 et Claude 4.

Cha?ne de pensée pour le raisonnement Les modèles peuvent ne pas fonctionner à long terme

Jul 02, 2025 am 11:18 AM

Cha?ne de pensée pour le raisonnement Les modèles peuvent ne pas fonctionner à long terme

Jul 02, 2025 am 11:18 AM

Par exemple, si vous posez une question à un modèle comme: "Que fait (x) personne à (x) l'entreprise?" Vous pouvez voir une cha?ne de raisonnement qui ressemble à quelque chose comme ceci, en supposant que le système sait comment récupérer les informations nécessaires: localiser les détails sur le CO

Le Sénat tue l'interdiction de l'IA au niveau de l'état à 10 ans niché dans le projet de loi budgétaire de Trump

Jul 02, 2025 am 11:16 AM

Le Sénat tue l'interdiction de l'IA au niveau de l'état à 10 ans niché dans le projet de loi budgétaire de Trump

Jul 02, 2025 am 11:16 AM

Le Sénat a voté le 99-1 mardi matin pour tuer le moratoire après un tumulte de dernière minute de groupes de défense des groupes de défense, des législateurs et des dizaines de milliers d'Américains qui l'ont vu comme une dangereuse dépassement. Ils ne sont pas restés silencieux. Le Sénat écouté.

Cette startup a construit un h?pital en Inde pour tester son logiciel AI

Jul 02, 2025 am 11:14 AM

Cette startup a construit un h?pital en Inde pour tester son logiciel AI

Jul 02, 2025 am 11:14 AM

Les essais cliniques sont un énorme goulot d'étranglement du développement de médicaments, et Kim et Reddy pensaient que le logiciel compatible AI qu'ils avait construit chez PI Health pourrait les aider à les faire plus rapidement et moins cher en élargissant le bassin de patients potentiellement éligibles. Mais le