Périphériques technologiques

Périphériques technologiques

IA

IA

Pourquoi l'IA est le nouveau champ de bataille de cybersécurité

Pourquoi l'IA est le nouveau champ de bataille de cybersécurité

Dans cette approche innovante, les modèles d'IA ne fournissent pas seulement des informations - ils agissent en tant que décideurs. Ils analysent, réagissent et fonctionnent parfois indépendamment. Cette transition nécessite une réévaluation complète de la fa?on dont nous percevons les risques, établissons la confiance et le protège les infrastructures numériques.

De la logique à l'apprentissage: le cadre a changé

Traditionnellement, les logiciels d'entreprise ont été construits en couches: infrastructure, données, logique et présentation. Maintenant, une nouvelle couche a émergé dans l'architecture - la couche modèle. Il est dynamique, probabiliste et progressivement crucial pour la fa?on dont les applications fonctionnent.

Jeetu Patel , EVP et GM de sécurité et de collaboration chez Cisco , ont expliqué cette transformation lors d'une récente discussion: ?Nous nous effor?ons de créer des applications d'entreprise hautement prévisibles au sommet d'une pile intrinsèquement imprévisible.?

Cette imprévisibilité n'est pas un défaut - c'est une caractéristique des modèles de langue importants et de l'IA générative. Cependant, cela complique les présomptions de sécurité conventionnelles. Les modèles ne donnent pas de manière cohérente des sorties identiques des mêmes entrées. Leurs actions peuvent varier avec les nouvelles données, les réglages fins ou les stimuli environnementaux. Cette variabilité les rend plus difficiles à protéger.

L'IA est la nouvelle vulnérabilité

Comme l'IA assume un plus grand r?le dans les processus d'application, il devient également une cible plus attrayante. Les acteurs de la menace exploitent déjà des faiblesses via une injection rapide, un jailbreaks et une extraction rapide du système. Les modèles étant formés, partagés et affinés à des vitesses sans précédent, les mesures de sécurité ont du mal à suivre le rythme.

Patel a souligné que la plupart des entreprises nécessitent six à neuf mois pour vérifier un modèle, mais les modèles eux-mêmes pourraient être applicables que pendant trois à six mois. Les calculs ne s'additionnent pas.

De plus, la prolifération des modèles entra?ne une incohérence accrue - chacune avec des seuils de sécurité, des comportements et des garanties différents. Cette courtepointe de protections laisse les lacunes. Patel a soutenu que le seul chemin à terme est ?un substrat unifié pour la sécurité et la sécurité sur tous les modèles, agents, applications et nuages?.

Contraintes d'exécution et validation algorithmique

Compte tenu de la vitesse et de la complexité des menaces contemporaines, les pratiques de l'AQ traditionnelles échouent. Patel a souligné que l'équipe rouge doit évoluer en quelque chose de automatisé et algorithmique. La sécurité doit passer des évaluations sporadiques à la vérification comportementale continue.

Il a représenté une méthode telle que ?le jeu de 1 000 questions? - une technique de recherche automatisée qui examine les réponses d'un modèle pour les indications de compromis. Ce type d'association rouge adaptative expose comment les modèles peuvent être manipulés dans une conduite dangereuse par des invites indirectes ou trompeuses. "Nous avons réussi à violer Deepseek 100% du temps avec les 50 principales invites de référence", a-t-il mentionné, "tandis qu'Openai a réussi à rompre 26% du temps."

Un tel risque différentiel souligne la nécessité d'un cadre standardisé et transversal pour l'application de l'exécution. Les modèles ne peuvent pas être traités comme des bo?tes noires - elles doivent être observées, validées et réalisées en temps réel.

Agent AI: lorsque les modèles fonctionnent seuls

Le danger s'étend au-delà des résultats. Avec l'émergence de l'agent AI - où les modèles de taches complètes de manière autonome, appellent les API et interagissent avec d'autres agents - la complexité amplifie. La sécurité doit désormais considérer les systèmes autonomes qui font des choix, communiquent et exécutent du code sans surveillance humaine.

Patel prévient que la communication inter-agents introduit de nouvelles voies de menace, car les modèles échangent des données et des instructions entre eux. Sans supervision, ces échanges pourraient dégénérer des vulnérabilités ou masquer les activités malveillantes.

Cette progression s'accélère. D'ici l'année prochaine, nous pouvons assister à un déploiement généralisé d'agents exécutant des flux de travail en plusieurs étapes avec un minimum de contribution humaine. La sécurisation de ces systèmes exigera un mélange de visibilité, d'heuristique comportementale et d'application en temps réel - à une échelle que le secteur n'a jamais rencontré auparavant.

?Alors que l'IA devient plus intelligente et autonome, les enjeux pour maintenir sa sécurité augmentent considérablement. Nous devons modifier notre perspective sur les risques et agir plus rapidement qu'auparavant?, a averti Russell Fishman , directeur principal, responsable mondial des solutions de gestion des produits pour l'IA et les charges de travail modernes chez NetApp . ?Cela implique de se concentrer étroitement sur la lignée des données - nous avons une clarté, une protection et une foi dans les données utilisées pour affiner et recycler les modèles, ainsi que sur les informations entra?nant une inférence en temps réel. En tra?ant et en sécurisant toute cette` `cha?ne de confiance,? nous pouvons réduire les risques liés aux réponses et à l'agent Subpar et au protège contre les vecteurs d'attaque de plus en plus sophistiqués ?.

Un cas pour l'infrastructure unifiée et la collaboration ouverte

Patel prévient que si chaque modèle, plate-forme et entreprise déploie son cadre de sécurité distinct, nous nous dirigeons vers le désordre. Ce qui est nécessaire, c'est une infrastructure unifiée - une base neutre et interopérable pour la sécurité de l'IA qui s'étend sur les nuages, les vendeurs et les modèles.

Reconnaissant cela, Cisco a dévoilé l' introduction de l'IA de la fondation au RSAC 2025 - une évolution significative vers la démocratiser la sécurité de l'IA.

La fondation AI est commercialisée comme le premier modèle de raisonnement open-source explicitement con?u pour stimuler les applications de sécurité. En rendant ce modèle accessible au public, Cisco a l'intention de cultiver une stratégie axée sur la communauté pour sécuriser les systèmes d'IA, inspirant la coopération à travers l'industrie pour relever les défis complexes posés par l'intégration de l'IA.

Le lancement de la fondation AI symbolise une tendance plus large de l'industrie à une collaboration ouverte dans la sécurité de l'IA. En participant à la communauté open source, Cisco répond non seulement aux problèmes de sécurité immédiats liés à l'IA, mais aussi à établir un précédent pour que d'autres entités puissent suivre la transparence et la résolution conjointe de problèmes à l'ère de l'IA.

L'élément humain: le jugement reste vital

Même avec les prouesses de l'IA, cela ne supplant pas l'intuition humaine. Patel a souligné que même des modèles avancés ont du mal à imiter l'instinct, la subtilité et le raisonnement non verbal. "La plupart des choses que vous et moi nous engageons", a-t-il déclaré, "impliquez un certain degré de données, mais alors beaucoup de jugement."

Les meilleurs systèmes seront ceux qui complèteront l'expertise humaine, et non pas la remplacer. Nous exigeons toujours que les individus posent les bonnes questions, interprétent les bons signaux et prennent les bonnes décisions, en particulier lorsque les recommandations de l'IA s'aventurent dans des territoires ambigus.

Tout comme l'utilisation du GPS dans une ville que vous connaissez déjà, les humains doivent conserver la capacité de confirmer, de remplacer et d'affiner les suggestions générées par la machine. L'IA doit être un copilote, pas un pilote automatique.

Redéfinir la confiance à l'ère de l'intelligence

Alors que les organisations intègrent l'intelligence dans leurs systèmes, elles doivent également inculquer la confiance. Cela implique de construire des modèles responsables. Cela signifie valider le comportement de manière cohérente, pas seulement au lancement. Et cela signifie collaborer - faire des entreprises, des disciplines et des plateformes - pour s'assurer que l'IA renforce la sécurité sans devenir sa propre responsabilité.

Fishman a conclu que "la surveillance en temps réel, les garde-corps plus intelligents et la collaboration transversale - avec la transparence à chaque étape - sont essentiels à la confiance dans l'IA et à la sauvegarde de notre domaine numérique."

L'IA remodèle déjà le paysage de la cybersécurité. La requête est de savoir si nous pouvons fortifier cette transformation dans le temps. La couche d'intelligence est là. C'est puissant. Et c'est sensible.

C'est le moment de réinventer à quoi ressemble la sécurité lorsque l'intelligence est omniprésente.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undress AI Tool

Images de déshabillage gratuites

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

échangez les visages dans n'importe quelle vidéo sans effort grace à notre outil d'échange de visage AI entièrement gratuit?!

Article chaud

Outils chauds

Bloc-notes++7.3.1

éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Sujets chauds

L'investisseur de l'IA est resté à l'arrêt? 3 chemins stratégiques pour acheter, construire ou s'associer avec les fournisseurs d'IA

Jul 02, 2025 am 11:13 AM

L'investisseur de l'IA est resté à l'arrêt? 3 chemins stratégiques pour acheter, construire ou s'associer avec les fournisseurs d'IA

Jul 02, 2025 am 11:13 AM

L'investissement est en plein essor, mais le capital seul ne suffit pas. Avec la montée et la décoloration des évaluations, les investisseurs dans les fonds de capital-risque axés sur l'IA doivent prendre une décision clé: acheter, construire ou partenaire pour gagner un avantage? Voici comment évaluer chaque option et PR

AGI et AI Superintelligence vont fortement frapper la barrière d'hypothèse du plafond humain

Jul 04, 2025 am 11:10 AM

AGI et AI Superintelligence vont fortement frapper la barrière d'hypothèse du plafond humain

Jul 04, 2025 am 11:10 AM

Parlons-en. Cette analyse d'une percée innovante de l'IA fait partie de ma couverture de colonne Forbes en cours sur les dernières personnes en IA, notamment en identifiant et en expliquant diverses complexités d'IA percutantes (voir le lien ici). Se dirigeant vers Agi et

Kimi K2: le modèle agentique open source le plus puissant

Jul 12, 2025 am 09:16 AM

Kimi K2: le modèle agentique open source le plus puissant

Jul 12, 2025 am 09:16 AM

Rappelez-vous le flot de modèles chinois open source qui a perturbé l'industrie du Genai plus t?t cette année? Alors que Deepseek a fait la majeure partie des titres, Kimi K1.5 était l'un des noms importants de la liste. Et le modèle était assez cool.

Prévision future d'une explosion de renseignement massive sur la voie de l'IA à AGI

Jul 02, 2025 am 11:19 AM

Prévision future d'une explosion de renseignement massive sur la voie de l'IA à AGI

Jul 02, 2025 am 11:19 AM

Parlons-en. Cette analyse d'une percée innovante de l'IA fait partie de ma couverture de colonne Forbes en cours sur les dernières personnes en IA, notamment en identifiant et en expliquant diverses complexités d'IA percutantes (voir le lien ici). Pour ces lecteurs qui h

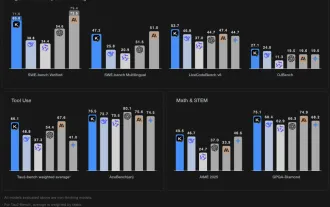

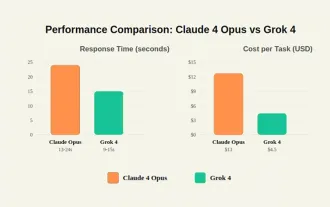

Grok 4 vs Claude 4: Quel est le meilleur?

Jul 12, 2025 am 09:37 AM

Grok 4 vs Claude 4: Quel est le meilleur?

Jul 12, 2025 am 09:37 AM

à la mi-2025, l'AI ?Arme Race? se réchauffe, et Xai et Anthropic ont tous deux publié leurs modèles phares, Grok 4 et Claude 4.

Cha?ne de pensée pour le raisonnement Les modèles peuvent ne pas fonctionner à long terme

Jul 02, 2025 am 11:18 AM

Cha?ne de pensée pour le raisonnement Les modèles peuvent ne pas fonctionner à long terme

Jul 02, 2025 am 11:18 AM

Par exemple, si vous posez une question à un modèle comme: "Que fait (x) personne à (x) l'entreprise?" Vous pouvez voir une cha?ne de raisonnement qui ressemble à quelque chose comme ceci, en supposant que le système sait comment récupérer les informations nécessaires: localiser les détails sur le CO

Cette startup a construit un h?pital en Inde pour tester son logiciel AI

Jul 02, 2025 am 11:14 AM

Cette startup a construit un h?pital en Inde pour tester son logiciel AI

Jul 02, 2025 am 11:14 AM

Les essais cliniques sont un énorme goulot d'étranglement du développement de médicaments, et Kim et Reddy pensaient que le logiciel compatible AI qu'ils avait construit chez PI Health pourrait les aider à les faire plus rapidement et moins cher en élargissant le bassin de patients potentiellement éligibles. Mais le

Le Sénat tue l'interdiction de l'IA au niveau de l'état à 10 ans niché dans le projet de loi budgétaire de Trump

Jul 02, 2025 am 11:16 AM

Le Sénat tue l'interdiction de l'IA au niveau de l'état à 10 ans niché dans le projet de loi budgétaire de Trump

Jul 02, 2025 am 11:16 AM

Le Sénat a voté le 99-1 mardi matin pour tuer le moratoire après un tumulte de dernière minute de groupes de défense des groupes de défense, des législateurs et des dizaines de milliers d'Américains qui l'ont vu comme une dangereuse dépassement. Ils ne sont pas restés silencieux. Le Sénat écouté.