Tutorial für Handyspiele

Tutorial für Handyspiele

Leitfaden für mobile Spiele

Leitfaden für mobile Spiele

Sozugreifen Sie auf Deepseekapi - Deepseekapi Access Tutorial Tutorial

Sozugreifen Sie auf Deepseekapi - Deepseekapi Access Tutorial Tutorial

Sozugreifen Sie auf Deepseekapi - Deepseekapi Access Tutorial Tutorial

Mar 12, 2025 pm 12:24 PMDetaillierte Erl?uterung von Deepseek API -Zugriff und -anruf: Quick Guide

In diesem Artikel werden Ihnen detaillierte Anweisungen zum Zugriff auf und rufen Sie die Deepseek -API an und hilft Ihnen dabei, leistungsstarke KI -Modelle problemlos zu verwenden.

Schritt 1: Erhalten Sie den API -Schlüssel

- Besuchen Sie die offizielle Website von Deepseek und klicken Sie in der oberen rechten Ecke auf die "Open -Plattform".

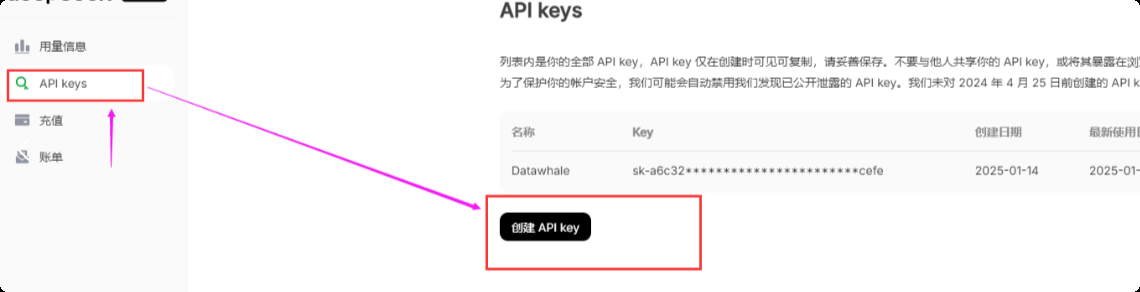

Sie erhalten eine bestimmte Anzahl kostenloser Token (zur Messung der API -Verwendung). Klicken Sie im Menü links auf "API -Tasten" und klicken Sie dann auf "API -Taste erstellen".

Nennen Sie Ihre API -Taste (z. B. "Test") und kopieren Sie den generierten Schlüssel sofort. Stellen Sie sicher, dass Sie diesen Schlüssel richtig speichern, da er nur einmal angezeigt wird.

Schritt 2: Get base_url und chat_model

- Suchen Sie im Schnellstartabschnitt der Deepseek -API -Dokumentation

base_urlundchat_model. Die Erfassungsmethoden anderer Plattformen sind ?hnlich.

Schritt 3: Konfigurieren von Modellparametern

Aus Sicherheitsgründen wird empfohlen, den API -Schlüssel in Umgebungsvariablen zu speichern, anstatt direkt in den Code zu schreiben. Die folgenden zwei Methoden werden bereitgestellt:

Methode 1: Das Terminal legt vorübergehend Umgebungsvariablen fest (nur in der aktuellen Terminalsitzung gültig)

Geben Sie den folgenden Befehl in das Terminal ein, um Ihre API -Taste zur Umgebungsvariablen hinzuzufügen (ersetzen Sie YOUR_API_KEY durch Ihren tats?chlichen Schlüssel):

exportieren api_key = "your_api_key"

Methode 2: Create .env -Datei (empfohlen)

- Erstellen Sie eine Datei namens

.env. - Fügen Sie Folgendes in die

.env-Datei hinzu und ersetzen SieYOUR_API_KEYdurch Ihren tats?chlichen Schlüssel:

<code>API_KEY="YOUR_API_KEY"</code>

Verwenden Sie in Python Code die python-dotenv Bibliothek, um Umgebungsvariablen zu lesen:

aus dotenv import load_dotenv

OS importieren

load_dotenv () # laden Sie die .Env -Datei api_key = os.getenv ("api_key")

Schritt 4: Erstellen Sie einen Client

Erstellen Sie einen Deepseek -Client mit base_url und api_key . (Die spezifische Kundenerstellungsmethode h?ngt von der von Ihnen verwendeten Bibliothek ab)

Schritt 5: Testen von API -Aufrufen

Hier ist ein einfaches Beispiel für Python -Code zum Testen von API -Verbindungen:

# ... (vorheriger Code, einschlie?lich der Erstellung von Kunden) ...

response = client.chat (model = chat_model, messages = [{"rollen": "user", "content": "hello"}])

Druck (Antwort)

Wenn alles richtig konfiguriert ist, erhalten Sie eine Antwort aus dem Modell. Wenn ein Fehler auftritt, überprüfen Sie, ob Ihr API -Schlüssel und Ihre Konfiguration korrekt sind.

Weitere Informationen finden Sie im offiziellen Deepseek -Dokument. Original -Link (Bitte ersetzen Sie ihn durch den tats?chlichen Link)

Das obige ist der detaillierte Inhalt vonSozugreifen Sie auf Deepseekapi - Deepseekapi Access Tutorial Tutorial. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Hei?e KI -Werkzeuge

Undress AI Tool

Ausziehbilder kostenlos

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem v?llig kostenlosen KI-Gesichtstausch-Tool aus!

Hei?er Artikel

Hei?e Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Was ist Ethereum? Wie k?nnen die Ethereum -ETH ETHE -ETH erhalten?

Jul 31, 2025 pm 11:00 PM

Was ist Ethereum? Wie k?nnen die Ethereum -ETH ETHE -ETH erhalten?

Jul 31, 2025 pm 11:00 PM

Ethereum ist eine dezentrale Anwendungsplattform, die auf intelligenten Vertr?gen basiert, und seine native Token -ETH kann auf verschiedene Weise erhalten werden. 1. Registrieren Sie ein Konto über zentralisierte Plattformen wie Binance und Ouyiok, vervollst?ndigen Sie die KYC -Zertifizierung und kaufen Sie ETH mit Stablecoins. 2. Einschalten Sie mit dezentralen Plattformen mit digitalem Speicher und tauschen Sie die ETH mit Stablecoins oder anderen Token direkt aus. 3.. Nehmen Sie an Netzwerkversprechen teil, und Sie k?nnen die unabh?ngige Verpf?ndung (ben?tigt 32 ETH), Liquid Pledge Services oder One-Click-Versprechen auf der zentralisierten Plattform, um Belohnungen zu erhalten. 4. Verdienen Sie ETH, indem Sie Dienstleistungen für Web3 -Projekte erstellen, Aufgaben erledigen oder Airdrops erhalten. Es wird empfohlen, dass Anf?nger mit zentralisierten Mainstream -Plattformen beginnen, schrittweise zu dezentralen Methoden übergehen und immer Bedeutung für die Sicherheit von Verm?genswerten und die unabh?ngigen Forschung beibringen

Die Strategie von Ethena Treasury: Der Aufstieg des dritten Reiches von Stablecoin

Jul 30, 2025 pm 08:12 PM

Die Strategie von Ethena Treasury: Der Aufstieg des dritten Reiches von Stablecoin

Jul 30, 2025 pm 08:12 PM

Der wahre Einsatz von Battle Royale im Dual -W?hrungssystem ist noch nicht stattgefunden. Schlussfolgerung Im August 2023 gab der Protokollfunke des Makerdao Ecological Lending eine annualisierte Rendite von 8 USD%. Anschlie?end trat Sun Chi in Chargen ein und investierte insgesamt 230.000 $ Steth, was mehr als 15% der Einlagen von Spark ausmacht und Makerdao dazu zwang, einen Notfallvorschlag zu treffen, um den Zinssatz auf 5% zu senken. Die ursprüngliche Absicht von Makerdao war es, die Nutzungsrate von $ dai zu "subventionieren" und fast zu Justin Suns Soloertrag wurde. Juli 2025, Ethe

Was ist Binance Treehouse (Baummünze)? überblick über das kommende Baumhausprojekt, Analyse der Token -Wirtschaft und zukünftige Entwicklung

Jul 30, 2025 pm 10:03 PM

Was ist Binance Treehouse (Baummünze)? überblick über das kommende Baumhausprojekt, Analyse der Token -Wirtschaft und zukünftige Entwicklung

Jul 30, 2025 pm 10:03 PM

Was ist Baumhaus (Baum)? Wie funktioniert Baumhaus (Baum)? Treehouse Products Tethdor - Dezentrale Anführungsquote Gonuts Points System Treeehouse Highlights Tree Tokens und Token Economics übersicht über das dritte Quartal des Roadmap -Entwicklungsteams von 2025, Investoren und Partners Treehouse Gründungsteam Investmentfonds Partner Zusammenfassung, da Defi weiter expandiert. Auf Blockchain bauen jedoch

Ethereum (ETH) NFT verkaufte in sieben Tagen fast 160 Millionen US

Jul 30, 2025 pm 10:06 PM

Ethereum (ETH) NFT verkaufte in sieben Tagen fast 160 Millionen US

Jul 30, 2025 pm 10:06 PM

Inhaltsverzeichnis Kryptomarkt Panorama -Nugget Popul?r Token Vinevine (114,79%, Kreismarktwert 144 Millionen US -Dollar) Zorazora (16,46%, Kreismarktwert 290 Millionen US -Dollar US -Dollar) Navxnaviprotokoll (10,36%, kreisf?rmiger Marktwert 35,7624 Millionen US -Dollar). Cryptopunks starteten den ersten Platz im dezentralen Prover -Netzwerk, das die Loccinte Foundation gestartet hat, die m?glicherweise das Token tge sein k?nnte

Solana und die Gründer von Base Coin starten eine Debatte: Der Inhalt von Zora hat 'Grundwert'.

Jul 30, 2025 pm 09:24 PM

Solana und die Gründer von Base Coin starten eine Debatte: Der Inhalt von Zora hat 'Grundwert'.

Jul 30, 2025 pm 09:24 PM

Ein verbaler Kampf um den Wert von "Sch?pfer -Token" fegte über den Krypto -sozialen Kreis. Die beiden gro?en Helmans von Base und Solana hatten eine seltene Frontalkonfrontation und eine heftige Debatte um Zora und Pump. Woher kam diese mit Schie?pulver gefüllte Konfrontation? Lassen Sie uns herausfinden. Die Kontroverse brach aus: Die Sicherung von Sterling Crispins Angriff auf Zora war Delcomplex -Forscher Sterling Crispin, das Zora auf sozialen Plattformen ?ffentlich bombardierte. Zora ist ein soziales Protokoll in der Basiskette, das sich auf die Tokenisierung der Benutzer -Homepage und des Inhalts konzentriert

Python verbinden sich mit SQL Server PyoDBC -Beispiel

Jul 30, 2025 am 02:53 AM

Python verbinden sich mit SQL Server PyoDBC -Beispiel

Jul 30, 2025 am 02:53 AM

Installieren Sie PYODBC: Verwenden Sie den Befehl pipinstallpyoDBC, um die Bibliothek zu installieren. 2. SQLServer verbinden: Verwenden Sie die Verbindungszeichenfolge, die Treiber, Server, Datenbank, UID/PWD oder Trusted_Connection über die Methode Pyodbc.Connect () und die SQL -Authentifizierung bzw. der Windows -Authentifizierung unterstützen; 3. überprüfen Sie den installierten Treiber: Führen Sie Pyodbc.Drivers () aus und filtern Sie den Treibernamen mit 'SQLServer', um sicherzustellen, dass der richtige Treiberame wie 'ODBCDRIVER17 für SQLServer' verwendet wird. 4. Schlüsselparameter der Verbindungszeichenfolge

Was ist Zircuit (ZRC -W?hrung)? Wie arbeite ich? ZRC -Projektübersicht, Token Economy und Prospect Analysis

Jul 30, 2025 pm 09:15 PM

Was ist Zircuit (ZRC -W?hrung)? Wie arbeite ich? ZRC -Projektübersicht, Token Economy und Prospect Analysis

Jul 30, 2025 pm 09:15 PM

Verzeichnis Wie ist Zirkan. SCHLUSSFOLGERUNG In den letzten Jahren ist der Nischenmarkt der Layer2 -Blockchain -Plattform, die Dienste für das Ethereum -Layer1 -Netzwerk erbringt, vor allem aufgrund von Netzwerküberlastungen, hohen Abhandlungsgebühren und schlechter Skalierbarkeit floriert. Viele dieser Plattformen verwenden die Hochvolumentechnologie, mehrere Transaktionsstapel verarbeitet abseits der Kette

Wie k?nnen wir es vermeiden, ein K?ufer beim Handel mit Münzen zu sein? Achten Sie auf Risiken, die kommen

Jul 30, 2025 pm 08:06 PM

Wie k?nnen wir es vermeiden, ein K?ufer beim Handel mit Münzen zu sein? Achten Sie auf Risiken, die kommen

Jul 30, 2025 pm 08:06 PM

Um zu vermeiden, dass die Spekulation von W?hrungsspekulationen zu hohen Preisen übernommen wird, ist es erforderlich, ein Drei-in-ein-Verteidigungssystem für Marktbewusstsein, Risikoidentifikation und Verteidigungsstrategie festzulegen: 1. Identifizieren von Signalen wie Social-Media-Anstieg am Ende des Bullenmarktes, stürzen Sie sich nach dem Anstieg der neuen W?hrung und der Riesenwale. Verwenden Sie in der frühen Phase des B?renmarktes die Position Pyramidenregeln und dynamischer Stoppverlust. 2.. Erstellen Sie einen Dreifachfilter für die Informationsabstufung (Strategie/Taktik/Rauschen), die technische überprüfung (bewegliche Durchschnittswerte und RSI, tiefe Daten), emotionale Isolation (drei aufeinanderfolgende Verluste und Stopps und das Ziehen des Netzwerkkabels); 3.. Erstellen Sie die dreischichtige Verteidigung von Regeln (Big Whale Tracking, politischempfindliche Positionen), Werkzeugschicht (On-Chain-Datenüberwachung, Absicherungstools) und Systemschicht (Langhantelstrategie, USDT-Reserven); V.