Melaksanakan Pengesahan dan Kebenaran dalam Aplikasi Web Java

Jul 30, 2025 am 02:58 AMGunakan Spring Security untuk pengesahan dan pengesahan patuh standard yang teguh dalam aplikasi web Java. 2. Melaksanakan pengesahan melalui log masuk berasaskan borang atau JWT untuk API tanpa statistik, memastikan kata laluan diketepikan dengan bcrypt dan token diuruskan dengan selamat. 3. Memohon kebenaran menggunakan kawalan peringkat URL dan kaedah (misalnya, @preauthorize) untuk menyekat akses berdasarkan peranan atau syarat. 4. Ikuti amalan terbaik keselamatan termasuk HTTPS, kuki selamat, pengesahan input, perlindungan CSRF, dan pengehadangan kadar. 5. Elakkan mekanisme pengesahan tersuai melainkan benar-benar diperlukan, kerana mereka rawan kesilapan dan kekurangan perlindungan terbina dalam. Keselamatan Spring kekal sebagai penyelesaian yang disyorkan untuk pelaksanaan keselamatan yang selamat, berskala, dan diselenggarakan dalam aplikasi web Java.

Melaksanakan pengesahan dan kebenaran dalam aplikasi web Java adalah penting untuk mendapatkan akses kepada sumber dan memastikan bahawa hanya pengguna yang sah dapat melakukan tindakan tertentu. Sama ada anda membina aplikasi web yang mudah atau sistem perusahaan yang penuh, inilah cara melakukannya dengan berkesan menggunakan teknologi dan kerangka Java standard.

1. Pilih kerangka yang betul: Keselamatan Spring (disyorkan)

Walaupun anda boleh melaksanakan keselamatan secara manual menggunakan penapis servlet dan pengurusan sesi, Spring Security adalah standard de facto untuk pengesahan dan kebenaran dalam aplikasi web Java. Ia mengintegrasikan dengan lancar dengan Spring Boot dan menyediakan ciri -ciri keselamatan yang boleh dikonfigurasikan dari kotak.

Mengapa keselamatan musim bunga?

- Mengendalikan pengesahan, kebenaran, pengurusan sesi, perlindungan CSRF, dll.

- Menyokong pelbagai kaedah pengesahan (Borang Log masuk, OAuth2, JWT, LDAP, dll.)

- Kawalan akses halus melalui anotasi seperti

@PreAuthorize - Komuniti aktif dan dokumentasi yang luas

Tambah ke pom.xml (untuk Maven):

<geterlihat>

<groupId> org.springframework.boot </groupId>

<stifactid> Spring-Boot-Starter-Security </artifactid>

</ketergantungan>2. Sediakan Pengesahan: Bagaimana Pengguna Log Masuk

Pengesahan mengesahkan siapa pengguna. Pendekatan Biasa:

Log masuk berasaskan borang (nama pengguna/kata laluan mudah)

Keselamatan Spring menyediakan borang log masuk lalai atau membolehkan anda menyesuaikan diri anda sendiri.

Contoh Konfigurasi:

@Configuration

@EnableWebsecurity

kelas awam SecurityConfig {

@Bean

Public SecurityFilterChain FilterChain (httpsecurity http) melemparkan pengecualian {

http

. AkhorizeSHttPrequests (Authz -> Authz

.RequestMatchers ("/awam/**"). PermitAll ()

.RequestMatchers ("/admin/**"). Hasrole ("Admin")

.yeRequest (). Disahkan ()

)

.FormLogin (bentuk -> bentuk

.logInpage ("/login")

.Parmitall ()

.DefaultSuccessUrl ("/Home")

)

.logout (logout -> logOut.permitall ());

kembali http.build ();

}

@Bean

userDetailsService userDetailsService () {) {) {

UserDetails user = user.withDefaultPasswordencoder ()

.UserName ("Pengguna")

.password ("kata laluan")

.roles ("pengguna")

.build ();

UserDetails admin = user.withDefaultPasswordencoder ()

.UserName ("Admin")

.password ("admin")

.roles ("admin")

.build ();

kembali InMemoryUserDetailSsmanager baru (pengguna, admin);

}

}?? NOTA: Jangan gunakan

withDefaultPasswordEncoder()dalam pengeluaran. Gunakan bcrypt sebaliknya.

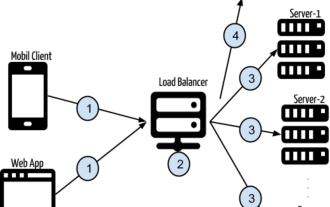

JWT (Pengesahan Tanpa Stat)

Untuk API REST atau microservices, gunakan JWT (token web JSON) dan bukan sesi.

Langkah:

- Log pengguna dengan kelayakan.

- Pelayan mengesahkan dan mengembalikan JWT yang ditandatangani.

- Pelanggan menghantar JWT dalam

Authorization: Bearer <token>. - Pelayan mengesahkan token pada setiap permintaan.

Gunakan perpustakaan seperti JJWT :

<geterlihat>

<groupId> io.jsonwebtoken </groupId>

<stistfactid> jjwt-api </artifactid>

<versi> 0.11.5 </versi>

</ketergantungan>Buat penapis untuk memintas permintaan dan mengesahkan token JWT.

3. Melaksanakan kebenaran: Apa yang boleh dilakukan pengguna

Kebenaran menentukan apa yang pengguna yang disahkan dibenarkan lakukan.

Keselamatan peringkat URL

Hadkan akses berdasarkan corak URL:

. AkhorizeSHttPrequests (Authz -> Authz

.RequestMatchers ("/admin/**"). Hasrole ("Admin")

.RequestMatchers ("/profil"). Disahkan ()

.yeRequest (). PermitAll ()

)Keselamatan peringkat kaedah

Gunakan anotasi seperti @PreAuthorize :

@Service

UserService Kelas Awam {

@Preauthorize ("Hasrole ('Admin') atau #UserID == Authentication.Principal.id")

pengguna awam getUser (int userId) {

// Hanya pentadbir atau diri yang boleh mengakses

}

}Dayakan Keselamatan Tahap Kaedah:

@Configuration

@Enablemethodsecurity

kelas awam SecurityConfig {...}4. Amalan terbaik selamat

- ? Gunakan HTTPS dalam pengeluaran untuk melindungi kelayakan dan token.

- ? Kata laluan hash menggunakan algoritma yang kuat seperti bcrypt .

- ? Mengesahkan dan membersihkan input untuk mencegah serangan suntikan.

- ? Tetapkan bendera kuki selamat (httponly, selamat, samesite).

- ? Melaksanakan kadar yang mengehadkan untuk mencegah serangan kekerasan.

- ? Gunakan perlindungan CSRF untuk sesi negara (didayakan secara lalai dalam keselamatan musim bunga).

5. Alternatif: Pengesahan tersuai (tidak disyorkan untuk kebanyakan kes)

Anda boleh mengendalikan pengesahan secara manual menggunakan:

- Penapis servlet

-

HttpSessionuntuk mengesan pengguna log masuk - Servlet Log Masuk Custom

Tetapi pendekatan ini adalah rawan kesilapan dan tidak mempunyai perlindungan terbina dalam. Hanya menganggapnya untuk keperluan warisan yang sangat spesifik.

Contoh Coretan Penapis:

public void dofilter (servletRequest req, servletResponse res, filterchain chain) {

HttpservletRequest request = (httpservletRequest) req;

HttpservletResponse response = (httpservletResponse) res;

jika (request.getSession (). getAttribute ("user") == null) {

response.sendRedirect ("/login");

kembali;

}

chain.dofilter (permintaan, respons);

}Sekali lagi, lebih suka keselamatan musim bunga melainkan jika anda mempunyai alasan yang kuat untuk tidak.

Nota akhir

- Untuk aplikasi mudah: Pengguna Spring Security In-Memory atau pangkalan data

- Untuk API: Persediaan Tanpa Stateless JWT Spring Security

- Untuk log masuk sosial: Keselamatan Spring OAuth2 / OpenID Connect

Pada asasnya, gunakan keselamatan musim bunga, konfigurasikannya dengan betul, kata laluan hash, dan sentiasa mengesahkan siapa yang boleh mengakses apa. Ia tidak remeh, tetapi mendapatkannya dengan betul menyimpan aplikasi anda selamat.

Atas ialah kandungan terperinci Melaksanakan Pengesahan dan Kebenaran dalam Aplikasi Web Java. Untuk maklumat lanjut, sila ikut artikel berkaitan lain di laman web China PHP!

Alat AI Hot

Undress AI Tool

Gambar buka pakaian secara percuma

Undresser.AI Undress

Apl berkuasa AI untuk mencipta foto bogel yang realistik

AI Clothes Remover

Alat AI dalam talian untuk mengeluarkan pakaian daripada foto.

Clothoff.io

Penyingkiran pakaian AI

Video Face Swap

Tukar muka dalam mana-mana video dengan mudah menggunakan alat tukar muka AI percuma kami!

Artikel Panas

Alat panas

Notepad++7.3.1

Editor kod yang mudah digunakan dan percuma

SublimeText3 versi Cina

Versi Cina, sangat mudah digunakan

Hantar Studio 13.0.1

Persekitaran pembangunan bersepadu PHP yang berkuasa

Dreamweaver CS6

Alat pembangunan web visual

SublimeText3 versi Mac

Perisian penyuntingan kod peringkat Tuhan (SublimeText3)

Topik panas

Bagaimana untuk melumpuhkan pengesahan penyemakan imbas peribadi dalam Safari: Panduan cara untuk iOS 17

Sep 11, 2023 pm 06:37 PM

Bagaimana untuk melumpuhkan pengesahan penyemakan imbas peribadi dalam Safari: Panduan cara untuk iOS 17

Sep 11, 2023 pm 06:37 PM

Dalam iOS 17, Apple memperkenalkan beberapa ciri privasi dan keselamatan baharu kepada sistem pengendalian mudah alihnya, salah satunya adalah keupayaan untuk memerlukan pengesahan dua langkah untuk tab penyemakan imbas peribadi dalam Safari. Begini cara ia berfungsi dan cara mematikannya. Pada iPhone atau iPad yang menjalankan iOS 17 atau iPadOS 17, jika anda mempunyai sebarang tab Penyemakan Imbas Peribadi yang dibuka di Safari dan kemudian keluar dari sesi atau apl, penyemak imbas Apple kini memerlukan pengesahan Face ID/TouchID atau kod laluan untuk mengaksesnya semula. Dalam erti kata lain, jika seseorang mendapatkan iPhone atau iPad anda semasa ia dibuka kunci, mereka masih tidak akan dapat melihatnya tanpa mengetahui kod laluan anda

Bagaimana untuk melaksanakan log masuk tunggal dalam PHP

Jun 11, 2023 pm 07:01 PM

Bagaimana untuk melaksanakan log masuk tunggal dalam PHP

Jun 11, 2023 pm 07:01 PM

Log masuk tunggal (SSO) ialah mekanisme pengesahan yang membenarkan pengguna untuk membuat pengesahan merentas berbilang aplikasi dan tapak menggunakan satu set bukti kelayakan, seperti nama pengguna dan kata laluan. Mekanisme ini boleh meningkatkan pengalaman dan kecekapan pengguna di samping meningkatkan keselamatan. Dalam PHP, melaksanakan log masuk tunggal memerlukan beberapa kaedah khusus. Di bawah ini kami akan memperkenalkan cara melaksanakan log masuk tunggal dalam PHP. Kami akan membahagikannya kepada langkah-langkah berikut: Buat pusat pengesahan pengguna (AuthenticationCenter) menggunakan OAuth2

Melaksanakan pengesahan pengguna menggunakan middleware dalam rangka kerja Slim

Jul 29, 2023 am 10:22 AM

Melaksanakan pengesahan pengguna menggunakan middleware dalam rangka kerja Slim

Jul 29, 2023 am 10:22 AM

Melaksanakan pengesahan pengguna menggunakan perisian tengah dalam rangka kerja Slim Dengan pembangunan aplikasi web, pengesahan pengguna telah menjadi ciri penting. Untuk melindungi maklumat peribadi pengguna dan data sensitif, kami memerlukan kaedah yang boleh dipercayai untuk mengesahkan identiti pengguna. Dalam artikel ini, kami akan memperkenalkan cara untuk melaksanakan pengesahan pengguna menggunakan perisian tengah rangka kerja Slim. Rangka kerja Slim ialah rangka kerja PHP ringan yang menyediakan cara yang mudah dan pantas untuk membina aplikasi web. Salah satu ciri yang berkuasa adalah bahagian tengah

Pengesahan berasaskan token dengan Angular dan Node

Sep 01, 2023 pm 02:01 PM

Pengesahan berasaskan token dengan Angular dan Node

Sep 01, 2023 pm 02:01 PM

Pengesahan adalah salah satu bahagian terpenting dalam mana-mana aplikasi web. Tutorial ini membincangkan sistem pengesahan berasaskan token dan cara ia berbeza daripada sistem log masuk tradisional. Pada penghujung tutorial ini, anda akan melihat demo berfungsi sepenuhnya yang ditulis dalam Angular dan Node.js. Sistem Pengesahan Tradisional Sebelum beralih kepada sistem pengesahan berasaskan token, mari kita lihat sistem pengesahan tradisional. Pengguna memberikan nama pengguna dan kata laluan mereka dalam borang log masuk dan klik Log Masuk. Selepas membuat permintaan, sahkan pengguna di bahagian belakang dengan menanyakan pangkalan data. Jika permintaan itu sah, sesi dibuat menggunakan maklumat pengguna yang diperoleh daripada pangkalan data dan maklumat sesi dikembalikan dalam pengepala respons supaya ID sesi disimpan dalam penyemak imbas. Menyediakan akses kepada aplikasi tertakluk kepada

Menggunakan JWT untuk melaksanakan pengesahan dalam Beego

Jun 22, 2023 pm 12:44 PM

Menggunakan JWT untuk melaksanakan pengesahan dalam Beego

Jun 22, 2023 pm 12:44 PM

Dengan perkembangan pesat Internet dan Internet mudah alih, semakin banyak aplikasi memerlukan pengesahan dan kawalan kebenaran, dan JWT (JSON Web Token), sebagai mekanisme pengesahan dan kebenaran yang ringan, digunakan secara meluas dalam aplikasi WEB. Beego ialah rangka kerja MVC berdasarkan bahasa Go, yang mempunyai kelebihan kecekapan, kesederhanaan dan skalabiliti Artikel ini akan memperkenalkan cara menggunakan JWT untuk melaksanakan pengesahan dalam Beego. 1. Pengenalan kepada JWT JSONWebToken (JWT) ialah a

Cara menggunakan kawalan kebenaran dan pengesahan dalam C#

Oct 09, 2023 am 11:01 AM

Cara menggunakan kawalan kebenaran dan pengesahan dalam C#

Oct 09, 2023 am 11:01 AM

Cara menggunakan kawalan kebenaran dan pengesahan dalam C# memerlukan contoh kod khusus Dalam era Internet hari ini, isu keselamatan maklumat telah mendapat perhatian yang semakin meningkat. Untuk melindungi keselamatan sistem dan data, kawalan kebenaran dan pengesahan telah menjadi bahagian yang sangat diperlukan untuk pembangun. Sebagai bahasa pengaturcaraan yang biasa digunakan, C# menyediakan pelbagai fungsi dan perpustakaan kelas untuk membantu kami melaksanakan kawalan kebenaran dan pengesahan. Kawalan kebenaran merujuk kepada menyekat akses pengguna kepada sumber tertentu berdasarkan identiti pengguna, peranan, kebenaran, dsb. Cara biasa untuk melaksanakan kawalan kebenaran adalah dengan

Amalan terbaik untuk menggunakan OAuth2 untuk pengesahan dalam Go

Jun 17, 2023 pm 12:13 PM

Amalan terbaik untuk menggunakan OAuth2 untuk pengesahan dalam Go

Jun 17, 2023 pm 12:13 PM

Amalan Terbaik untuk Menggunakan OAuth2 untuk Pengesahan dalam Bahasa Go Menggunakan OAuth2 untuk pengesahan pengguna adalah sangat biasa dalam aplikasi web moden. Ini ialah protokol standard yang memudahkan akses yang dibenarkan kepada sumber yang dilindungi oleh aplikasi pihak ketiga. Bahasa Go mempunyai perpustakaan berkuasa yang menyokong OAuth2, membolehkan pembangun melaksanakan proses OAuth2 dengan mudah. Walau bagaimanapun, menggunakan protokol OAuth2 dengan betul bukanlah mudah. Artikel ini bertujuan untuk memberikan maklumat tentang menggunakan OAuth2 untuk identiti dalam bahasa Go

Menggunakan LDAP untuk pengesahan pengguna dalam PHP

Jun 20, 2023 pm 10:25 PM

Menggunakan LDAP untuk pengesahan pengguna dalam PHP

Jun 20, 2023 pm 10:25 PM

LDAP (LightweightDirectoryAccessProtocol) ialah protokol untuk mengakses perkhidmatan direktori teragih. Ia boleh digunakan untuk tugas seperti pengesahan pengguna, kebenaran, penyelenggaraan akaun dan penyimpanan data. Dalam aplikasi PHP, LDAP boleh digunakan sebagai mekanisme pengesahan yang berkuasa untuk menyediakan fungsi pengesahan dan kebenaran yang berkuasa untuk aplikasi. Artikel ini akan memperkenalkan cara menggunakan LDAP untuk pengesahan pengguna dalam PHP Kandungan khusus termasuk: Pemasangan dan konfigurasi L