Article Tags

Article Tags

Copie avancée - Affiche la progression lors de la copie de fichiers dans Linux

Advanced-Copy est un utilitaire de ligne de commande robuste qui ressemble étroitement, mais améliore légèrement la commande CP traditionnelle et les outils MV. Cette variante améliorée de la commande CP introduit une barre de progression et affiche la durée totale requise pour terminer

Jun 25, 2025 am 09:23 AM

Comment installer Nagios à Rhel, Rocky et Almalinux

Nagios est un outil de surveillance open source impressionnant, qui fournit un environnement de surveillance plus complet pour toujours garder un ?il sur toutes vos machines / réseaux, que vous soyez dans votre centre de données ou simplement vos petits laboratoires. Avec Nagios, vous pouvez surveiller

Jun 25, 2025 am 09:19 AM

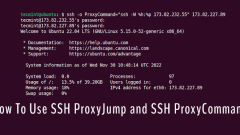

Comment utiliser SSH ProxyJump et SSH ProxyCommand dans Linux

Bref: Dans ce guide, nous montrons comment utiliser les commandes SSH ProxyJump et SSH ProxyCommand lors de la connexion à un serveur JUMP. Dans notre guide précédent sur la création d'un serveur SSH Jump, nous avons couvert le concept d'un h?te Bastion. Un h?te de bastion ou un juum

Jun 25, 2025 am 09:15 AM

Comment voir tous les processus en cours d'exécution?

La méthode de visualisation des processus en cours d'exécution dans Windows ou MacOS est la suivante: 1. Utilisez le gestionnaire de taches sur Windows (cliquez avec le bouton droit sur la barre des taches ou CTRL Shift ESC pour ouvrir), passez à l'onglet "Process", vous pouvez afficher et trier l'utilisation du CPU et de la mémoire, et cliquez avec le bouton droit pour terminer le processus; 2. MacOS utilise le moniteur d'activité (situé dans Application → Utility), affiche tous les processus et fournit une surveillance des ressources multidimensionnelle, cliquez sur le bouton "X" pour forcer la sortie du processus; 3. Les utilisateurs avancés peuvent fonctionner via la ligne de commande: entrez-le-processus sur Windows et utilisez PSAUX ou TOP pour afficher la liste de processus. Toutes les méthodes ci-dessus peuvent aider les utilisateurs à comprendre l'utilisation des ressources système

Jun 25, 2025 am 12:29 AM

Qu'est-ce que les iptables et comment l'utilisez-vous pour configurer un pare-feu?

Iptable est un puissant outil de pare-feu dans les systèmes Linux, qui contr?le le trafic réseau dans et hors du système en définissant des règles de filtrage des paquets IP. 1. Il correspond et traite les paquets de données basés sur les cha?nes de règles (entrée, sortie, en avant). La stratégie par défaut est généralement définie en baisse pour améliorer la sécurité. 2. Lorsque vous définissez des règles de base, vous devez d'abord autoriser les services clés tels que SSH, HTTP et HTTPS, puis bloquer tous les autres trafics d'entrée. 3. Utilisez Iptables-Save et Iptables-Restore pour atteindre la persistance des règles. 4. Utiliser -l-n-v pour afficher les règles, et supprimer ou insérer des règles peut être spécifiée par numéro de ligne. 5. Les utilisations courantes incluent le blocage des IP suspects et l'autorisation des connexions

Jun 25, 2025 am 12:27 AM

Comment résoudre les problèmes de résolution DNS sur un serveur Linux?

Lorsque vous rencontrez des problèmes de résolution DNS, vérifiez d'abord si la configuration du fichier /etc/resolv.conf est correcte, utilisez NSLookup ou creusez pour tester la requête DNS, dépanner si le service de cache DNS local est anormal et confirme si le pare-feu et les connexions réseau limitent les DNS. Vérifiez si le fichier /etc/resolv.conf a la configuration correcte du serveur de noms, modifiez ou utilisez manuellement les paramètres de résolvectl si nécessaire; Utilisez NSlookup ou DIC pour déterminer si la demande est émise ou si le serveur répond et spécifiez les tests DNS; Vérifiez l'état des services de cache tels que SystemD-Resolbed ou NSCD, et redémarrez ou effacez le cache si nécessaire; Enfin, vérifiez si les règles du pare-feu sont bloquées

Jun 25, 2025 am 12:26 AM

Qu'est-ce que Helm et pourquoi est-il utilisé?

HELMISTHEPACKAGEMANGERFORKUBERNETHATSETHATSIMPLIAGEAPLICATIONSDLOYMENTBY ORGANIISINGYAMLMANIFESTSINTOINable, versionedCharts.itallowsuserstoistallentilleApplications withasingLecomand, version de versions de versetsyrollbacks, etcustomfigurations using

Jun 25, 2025 am 12:25 AM

Comment utiliser SSH pour se connecter en toute sécurité à un serveur distant?

1. Pour vous connecter en toute sécurité au serveur distant à l'aide de SSH, vous devez générer une paire de clés et configurer le client et le serveur. Tout d'abord, exécutez SSH-Keygen pour générer la clé et définir la protection de la phrase passante, ajoutez la clé publique au fichier Server Autorized_keys pour réaliser la connexion sans mot de passe; 2. Utilisez ~ / .Ssh / config pour configurer les alias et activer la réutilisation de la connexion pour améliorer l'efficacité de la connexion; 3. Modifier SSHD_Config pour interdire la connexion racine, désactiver l'authentification du mot de passe et restreindre les utilisateurs pour améliorer la sécurité; 4. Lors de la connexion à un serveur Intranet, vous pouvez transférer via la machine de tremplin via le paramètre -j ou la configuration proxyjump. Gérer correctement les clés et optimiser la configuration garantit que les connexions SSH sont à la fois pratiques et sécurisées.

Jun 25, 2025 am 12:25 AM

Comment analyser les journaux du serveur Web (par exemple, Apache, Nginx) pour les erreurs?

L'analyse des journaux de serveurs Web est un moyen important de résoudre les problèmes de site Web, d'optimiser les performances et d'assurer la sécurité. 1. Confirmez d'abord le chemin de journal et le format. Le chemin d'apache par défaut est /var/log/apache2/error.log ou / var / log / httpd / error_log. Le journal d'erreur Nginx est généralement dans /var/log/nginx/error.log; 2. Faites attention aux codes d'état d'erreur communs tels que 4xx (erreur client) et 5xx (erreur du serveur). Par exemple, 404 signifie que la ressource n'existe pas, 500 signifie que l'erreur du serveur interne est une erreur; 3. Utilisez des outils de ligne de commande pour filtrer rapidement les journaux, tels que la queue pour afficher les erreurs en temps réel, les codes IP et d'erreur des statistiques awk; 4

Jun 25, 2025 am 12:21 AM

Comment utiliser la commande Find pour localiser les fichiers par nom, taille ou temps de modification?

La commande Find est utilisée dans Linux ou MacOS pour trouver des fichiers en fonction du nom du fichier, de la taille, du temps de modification et d'autres conditions. 1. Recherche par nom de fichier: utilisez le paramètre -name pour correspondre aux noms de fichiers complets ou partiels, prends en charge les caractères génériques et les expressions régulières, et -name ignore le cas; 2. Recherche par la taille du fichier: Localisez les fichiers par le paramètre-Size en combinaison avec des unités (c / k / m / g), comme 100m représente des fichiers supérieurs à 100 Mo; 3. Recherche par temps de modification: -mtime (modification du contenu), -Atime (heure d'accès) et -ctime (modification d'état) peut filtrer les fichiers par nombre de jours, prenant en charge les conditions de combinaison. La ma?trise de ces usages de base peut gérer efficacement les taches de fichiers.

Jun 25, 2025 am 12:19 AM

Quelle est la variable d'environnement de chemin et comment la modifiez-vous?

ThepatheenvironmentvariabelellStheoperatingsystemwheretolookforexecutableprogramwhenrunningcommandsfromtheterminal.1.itContainsalistofDirectricesparatedBycolons (onUnix-likeSystems) orsemicolons (onwindows).

Jun 25, 2025 am 12:14 AM

Quelles sont les meilleures pratiques pour rédiger des scripts de coquille maintenables?

Cinq points clés sont nécessaires pour rédiger un script shell maintenable: 1. Déclarez l'interprète au début et activez l'option définie pour améliorer la robustesse; 2. Utilisez des variables significatives et des noms de fonction pour améliorer la lisibilité; 3. Ajouter des commentaires raisonnablement et utiliser GetOPTS pour traiter les paramètres pour améliorer la convivialité; 4. Configuration et logique séparées pour un ajustement facile; 5. Les fonctions modulaires améliorent la réutilisabilité et la clarté structurelle. Chaque script de shell doit commencer par #! / Bin / bash ou #! / Bin / sh, et découvrir les problèmes t?t via set-e, set-u et set-opipefail; évitez les noms de variables floues tels que A lors de la dénomination, et il est recommandé d'utiliser LOG_FILE et d'autres noms qui expriment clairement l'intention; Des fonctions telles que backup_config () peuvent être ajoutées

Jun 25, 2025 am 12:14 AM

Quelle est la différence entre CMD et le point d'entrée dans un dockerfile?

CMD et EntryPoint sont utilisés dans Docker pour définir la commande par défaut et le point d'entrée fixe lorsque le conteneur démarre. CMD fournit des commandes par défaut qui peuvent être écrasées, adaptées aux scénarios où le mode d'exécution flexible est requis; EntryPoint exécute régulièrement des commandes spécifiques et les paramètres d'exécution seront ajoutés par la suite, adaptés pour garantir que certaines étapes d'initialisation ou le processus principal sont toujours exécutés. Les deux peuvent également être utilisés en combinaison pour prendre en compte la flexibilité et le contr?le. Le choix est basé sur le degré de flexibilité ou de cohérence du comportement de conteneur souhaité.

Jun 25, 2025 am 12:05 AM

Introduction à Linux? Et comment fonctionne Linux?

Dans cet article, nous explorons ce qu'est Linux et certains des attributs et composants associés au système d'exploitation Linux. Qu'est-ce que Linux? Linux est un système d'exploitation open source et développé par la communauté avec le noyau à la base, aux c?tés d'autres

Jun 24, 2025 am 10:50 AM

Outils chauds Tags

Undress AI Tool

Images de déshabillage gratuites

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

échangez les visages dans n'importe quelle vidéo sans effort grace à notre outil d'échange de visage AI entièrement gratuit?!

Article chaud

Outils chauds

Collection de bibliothèques d'exécution vc9-vc14 (32 + 64 bits) (lien ci-dessous)

Téléchargez la collection de bibliothèques d'exécution requises pour l'installation de phpStudy

VC9 32 bits

Bibliothèque d'exécution de l'environnement d'installation intégré VC9 32 bits phpstudy

Version complète de la bo?te à outils du programmeur PHP

Programmer Toolbox v1.0 Environnement intégré PHP

VC11 32 bits

Bibliothèque d'exécution de l'environnement d'installation intégré VC11 phpstudy 32 bits

SublimeText3 version chinoise

Version chinoise, très simple à utiliser