Article Tags

Article Tags

Commandes Linux les plus couramment utilisées que vous devriez conna?tre

Linux est un système d'exploitation très populaire (OS) parmi les programmeurs et les utilisateurs réguliers. L'une des principales raisons de sa popularité est son support exceptionnel de ligne de commande. Nous pouvons gérer l'intégralité du système d'exploitation Linux via l'interface de ligne de commande (CLI)

Jun 28, 2025 am 10:53 AM

Comment installer Lua Scripting Language dans Linux

Lua est un langage de script libre et open-source, robuste, minimal, intégré et puissant. Il s'agit d'un langage de script extensible interprété, dynamiquement dynamiquement extensible qui s'exécute en interprétant ByteCode à l'aide d'une machine virtuelle basée sur un registre.LUA fonctionne sur

Jun 28, 2025 am 10:48 AM

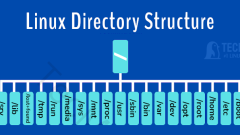

Comprendre la structure du répertoire Linux et les fichiers importants

Bref: Cet article donne une ventilation de la structure du système de fichiers / répertoires Linux, de certains des fichiers critiques, de leur convivialité et de leur emplacement. Vous devez probablement entendre que tout est considéré comme un fichier dans les dérivés Unix et Unix tels que

Jun 28, 2025 am 10:26 AM

Surveiller l'activité des utilisateurs de Linux avec des outils PSACCT ou ACCT

PSACCT ou ACCT sont tous deux des services publics open source pour surveiller les activités des utilisateurs sur le système Linux. Ces utilitaires s'exécutent en arrière-plan et gardent une trace de l'activité de chaque utilisateur sur votre système ainsi que des ressources consommées. I pe

Jun 28, 2025 am 10:17 AM

5 meilleures pratiques pour empêcher les attaques de connexion SSH Brute-Force

Les serveurs exécutant SSH sont souvent considérés comme des cibles faciles pour les attaques par force brute. Les cybercriminels continuent de développer de nouveaux logiciels et robots qui automatisent ces types d'attaques, augmentant la probabilité d'accès non autorisé. Dans cet article, nous allons regarder

Jun 28, 2025 am 10:13 AM

Utilisation et configuration de la commande SSH la plus courante dans Linux

Brief: Dans ce guide, nous discuterons des cas d'utilisation courants de SSH. Nous discuterons également des configurations SSH couramment utilisées qui peuvent être utilisées dans la vie quotidienne pour augmenter votre productivité. Secure Shell (SSH) est un protocole de réseau largement adopté, qui AL

Jun 28, 2025 am 09:59 AM

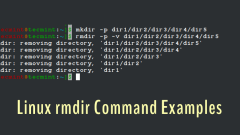

Exemples de commande Linux RMDIR pour les débutants

En tant qu'utilisateurs de Linux, nous interagissons régulièrement avec les fichiers et les répertoires. Une opération courante des utilisateurs effectue des répertoires du système de fichiers. Cependant, nous devons être très prudents lors de la suppression des répertoires. Parce que passoudement PE

Jun 28, 2025 am 09:38 AM

Les numéros de port réseau les plus courants pour Linux

Dans l'informatique, en particulier dans les réseaux TCP / IP et UDP, un port est une adresse logique généralement attribuée à un service spécifique ou à exécuter une application sur un ordinateur. Il agit comme un point de terminaison de connexion qui dirige le trafic vers un service particulier dans le

Jun 28, 2025 am 09:35 AM

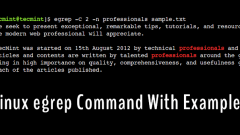

20 Exemples de commandes Egrep utiles dans Linux

Brief: Dans ce guide, nous discuterons de certains des exemples pratiques de la commande Egrep. Après avoir suivi ce guide, les utilisateurs pourront effectuer la recherche de texte plus efficacement dans Linux. Avez-vous déjà été frustré parce que vous ne pouvez pas finir

Jun 28, 2025 am 09:23 AM

Comment déplacer ou renommer un fichier dans Linux

Dans Linux, utilisez la commande MV pour déplacer ou renommer des fichiers. 1. Lors du déplacement du fichier, la syntaxe est le chemin cible du chemin du fichier source MV. Si le chemin cible est un répertoire existant, le fichier sera déplacé, sinon le renommage sera tenté; 2. Le renommage est réalisé en spécifiant un nouveau nom dans le même répertoire, tel que mVoldName.txtNewName.txt; 3. Utilisez le paramètre -i pour confirmer avant l'écrasement, et -N peut empêcher l'écrasement; 4. Soutenir les opérations par lots, telles que mvfile1.txtfile2.txt / cible / dir /; 5. Ajout du paramètre -v pour afficher les détails de l'opération; 6. Sudo peut être utilisé pour mettre à niveau l'autorité en cas d'autorisations insuffisantes.

Jun 28, 2025 am 12:49 AM

Quel est le but de Getopts?

GetOpts est un outil pour analyser les options de ligne de commande dans les scripts shell, qui fournit un moyen structuré et fiable de gérer les options courtes comme -f. ① Il traverse les paramètres de ligne de commande re?us par le script et attribue chaque paramètre à la variable en fonction de la définition; ② prend en charge le regroupement d'options (tel que -ABC) et les options paramétrées (telles que -Avalue); ③ Gérer automatiquement les options non valides et définir les variables Optarg et Optind pour enregistrer respectivement les paramètres d'option actuels et les positions d'index; ④ Lorsque vous l'utilisez, veuillez noter que seules les options courtes sont prises en charge, les options doivent être préfixées et les paramètres restants doivent être traités correctement à l'aide de la commande Shift. Par exemple, utilisez Shift $ ((Optind-1)) pour obtenir des paramètres non optionnels.

Jun 28, 2025 am 12:48 AM

Comment trouver mon adresse IP dans Linux

Il existe trois fa?ons de visualiser les adresses IP dans Linux: 1. Utilisez la commande iPadDrShow pour afficher toutes les informations d'interface, ou spécifiez des interfaces telles que iPadDrShoweth0; 2. Obtenez rapidement toutes les adresses IPv4 de bouclage non locales via HostName-I; 3. Si le package Net-Tools est installé, vous pouvez utiliser la commande ifconfig pour interroger. Ces méthodes s'appliquent à différentes distributions et scénarios d'utilisation.

Jun 28, 2025 am 12:41 AM

Comment énumérer les règles de pare-feu actuelles?

Pour afficher les règles de pare-feu actuelles, vous devez sélectionner les commandes correspondantes en fonction du système d'exploitation et des outils de pare-feu. 1. Exécutez Sudoiptables-L-V-N lorsque vous utilisez des iptables, 2. Exécutez SudonftListruleSet lorsque vous utilisez Nftables, 3. Utilisez Sudoufw Statusverbose pour Ubuntu, 4. Exécuter Sudopfctl-SR pour afficher les règles de Firewall PF via MacOS, 5. Sur

Jun 28, 2025 am 12:40 AM

Comment fonctionne une entrée de Kubernetes?

Le contr?leur d'entrée est un composant responsable de la mise en ?uvre des règles d'entrée. Son principe de travail est d'écouter les changements de ressources entrant et de configurer le proxy inverse. 1. L'engression elle-même n'est qu'une définition de règle, et le contr?leur est l'exécuteur réel; 2. Les contr?leurs courants incluent Nginx, Trafik, Awsalb et Istiogateway; 3. Lors de l'écriture de pénétration, les champs clés incluent le chemin, le pathtype et le backend; 4. Configuration de TLS nécessite de préparer des certificats, de créer des secrets et des références dans la pénétration; 5. Les questions fréquemment posées devraient vérifier l'état de la pénétration, les journaux du contr?leur et l'état de l'opération de service à leur tour.

Jun 28, 2025 am 12:38 AM

Outils chauds Tags

Undress AI Tool

Images de déshabillage gratuites

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

échangez les visages dans n'importe quelle vidéo sans effort grace à notre outil d'échange de visage AI entièrement gratuit?!

Article chaud

Outils chauds

Collection de bibliothèques d'exécution vc9-vc14 (32 + 64 bits) (lien ci-dessous)

Téléchargez la collection de bibliothèques d'exécution requises pour l'installation de phpStudy

VC9 32 bits

Bibliothèque d'exécution de l'environnement d'installation intégré VC9 32 bits phpstudy

Version complète de la bo?te à outils du programmeur PHP

Programmer Toolbox v1.0 Environnement intégré PHP

VC11 32 bits

Bibliothèque d'exécution de l'environnement d'installation intégré VC11 phpstudy 32 bits

SublimeText3 version chinoise

Version chinoise, très simple à utiliser