Article Tags

Article Tags

Guake - un terminal linux déroulant pour les ordinateurs de bureau Gnome

La ligne de commande Linux est la chose la meilleure et la plus puissante qui fascine un nouvel utilisateur et fournit une puissance extrême aux utilisateurs et geeks expérimentés. Ceux qui travaillent sur le serveur et la production sont déjà conscients de ce fait. Il serait intéressant de savoir que

Jul 07, 2025 am 09:18 AM

Terminator - Gérer plusieurs terminaux Linux dans une fenêtre

Terminator est un émulateur de terminal Linux, qui est libéré sous licence publique générale et est disponible pour les systèmes d'exploitation GNU / Linux. L'application vous permet d'utiliser plusieurs bornes simultanément dans une fenêtre, divisé et redimensionné comme besoin

Jul 07, 2025 am 09:17 AM

Comment installer XFCE Desktop dans Rhel, Rocky Linux et Almalinux

L'environnement de bureau XFCE est l'un des nombreux environnements de bureau que vous pouvez installer sur votre système Linux pour améliorer la convivialité. Il est parmi les premiers ordinateurs de bureau, initialement publiés en 1996 en tant que substitut du CDE (environnement de bureau commun

Jul 07, 2025 am 09:10 AM

Comment installer Zabbix sur Rocky Linux et Almalinux

Une surveillance appropriée est un ingrédient essentiel pour la gestion efficace de votre infrastructure informatique globale. Une solution de surveillance en temps réel robuste offre une visibilité détaillée de votre réseau et des performances d'application. Il aide à identifier réel

Jul 07, 2025 am 09:09 AM

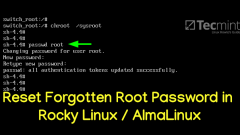

Réinitialiser le mot de passe racine oublié dans Rocky Linux / Almalinux

?a arrive. Oui, vous pouvez parfois oublier vos mots de passe, y compris le mot de passe racine qui est essentiel pour effectuer des taches qui nécessitent des privilèges élevés. Cela pourrait être d? à un certain nombre de raisons telles que ne pas se connecter comme racine pendant longtemps

Jul 07, 2025 am 09:05 AM

Comment écrire une boucle pour itérer une liste d'éléments?

En programmation, une boucle pour une boucle peut être utilisée pour effectuer la même opération sur chaque élément de la liste. 1. En traversant les éléments de liste et en exécutant le code spécifié, le traitement unifié est obtenu; 2. Chaque élément peut être traité en combinaison avec les opérations, le jugement conditionnel et d'autres opérations; 3. Si l'indexation est requise, l'index et la valeur peuvent être obtenus en même temps en utilisant la fonction EnuMerate (); 4. Les méthodes d'écriture de différentes langues sont légèrement différentes, mais la logique est cohérente, comme pour ... de dans JavaScript. Il est essentiel de nommer correctement les variables et de faire attention aux détails de la syntaxe.

Jul 07, 2025 am 01:02 AM

Qu'est-ce que le tra?age distribué et comment aide-t-il à déboguer les microservices?

DistributedTracingEssentialfordebuggingMicRoservicesByTrackingrequestSacrossServices.itassignsauniqueidtoeachrequestAndrecordSspanshatlogServiceActions et les thèmes

Jul 07, 2025 am 01:00 AM

Comment ajouter un nouvel utilisateur à un système Linux?

L'ajout de nouveaux utilisateurs au système Linux nécessite l'utilisation de la commande userAdd et la définition de mots de passe et d'autorisations. 1. Utilisez SudouserAdDusername pour créer un utilisateur et ajoutez le paramètre -M pour créer automatiquement le répertoire domestique; 2. Utilisez SudopasswDusername pour définir le mot de passe, et la commande chpasswd peut être utilisée dans le script; 3. Utilisez SudouderMod-AgsudouderName pour ajouter l'utilisateur au groupe sudo pour attribuer des privilèges administrateurs; 4. Utilisez la commande de groupesUnSername pour afficher le groupe auquel l'utilisateur appartient; 5. Utilisez Sudopasswd-lisername pour verrouiller le mot de passe de l'utilisateur et utilisez SudodeLeuser--

Jul 07, 2025 am 12:55 AM

Que sont les configmaps et les secrets dans Kubernetes?

ConfigMap est utilisé pour stocker des données de configuration non sensibles et le secret est utilisé pour stocker des informations sensibles. Les deux gèrent les données via des paires de valeurs clés et les montent dans un pod, mais Secret stocke les données dans Base64 Encoding par défaut et nécessite une protection supplémentaire. ConfigMap peut être utilisé pour stocker des cha?nes de connexion de base de données, des commutateurs de fonction ou des fichiers de configuration, etc., et peut être créé via des littéraux, des fichiers ou des répertoires, et montés sous forme de variables d'environnement ou de fichiers de volume. Le secret convient aux données sensibles telles que les mots de passe, les clés API ou les certificats TLS, et peut également être monté sous forme de variables d'environnement ou de fichiers, mais ses données ne sont pas cryptées. Il est recommandé de combiner des données chiffrées au repos ou des outils externes pour améliorer la sécurité. Lorsque vous l'utilisez, vous devez éviter les informations sensibles au code dur dans YAML et faire attention au contr?le de l'autorisation

Jul 07, 2025 am 12:54 AM

Qu'est-ce qu'un runbook dans un contexte SRE / DevOps?

ArunBookinsre / DevopsisAdocumentDedPlayBookContientStep-by-Stepprocedures pour les tass de fonctionnalité, les incidents, les OrsystemChanges.

Jul 07, 2025 am 12:53 AM

Comment installer des applications Linux sur Chromebook

ChromebookScannowrunLinuxApps, considérablement exploiter les circapabilités.

Jul 07, 2025 am 12:50 AM

Microsoft Office est-il disponible pour Linux?

Oui, Microsoft Office peut être utilisé sur Linux, mais pas sous la forme d'applications de bureau natives. 1. Le moyen le plus simple consiste à utiliser Office.com dans le navigateur et à vous connecter à un compte Microsoft pour utiliser Word, Excel, PowerPoint et d'autres applications. Il n'est pas nécessaire d'installer et d'exécuter des fonctions, ce qui convient aux scénarios où la composition complexe et l'utilisation hors ligne n'est pas requise; 2. Une autre fa?on consiste à exécuter le bureau sous Windows via la couche de compatibilité du vin, mais les paramètres sont compliqués et certaines fonctions peuvent être instables. Il convient aux utilisateurs ayant des besoins spécifiques et peut accepter certains défis techniques; 3. Il est plus recommandé d'utiliser spécialement con?u pour Linux.

Jul 07, 2025 am 12:47 AM

Comment résoudre les problèmes DNS sur une machine Linux?

Lorsque vous rencontrez des problèmes DNS, vérifiez d'abord le fichier /etc/resolv.conf pour voir si le serveur de nom correct est configuré; Deuxièmement, vous pouvez ajouter manuellement le DNS public tel que 8,8.8.8 pour les tests; Utilisez ensuite les commandes NSlookup et Dig pour vérifier si la résolution DNS est normale. Si ces outils ne sont pas installés, vous pouvez d'abord installer le package DnsUtils ou Bind-Utils; Vérifiez ensuite l'état du service et le fichier de configuration résolus SystemD /etc/systemd/resolved.conf, et définissez DNS et FallbackDNS au besoin et redémarrez le service; Enfin, vérifiez l'état de l'interface réseau et les règles du pare-feu, confirmez que le port 53 n'est pas

Jul 07, 2025 am 12:35 AM

Puis-je exécuter des programmes Windows sur Linux?

Oui, vous pouvez exécuter de nombreux programmes Windows sur Linux, mais pas tous, selon le programme et les paramètres. L'utilisation du vin peut exécuter directement les applications Windows. L'avantage est qu'il ne nécessite pas de fenêtres et a de bonnes performances. L'inconvénient est qu'il a une compatibilité différente; L'utilisation de machines virtuelles (telles que VirtualBox) peut fournir un environnement Windows complet, mais nécessite une autorisation Windows et plus de ressources; Le crossover est basé sur le vin, offrant une meilleure prise en charge et une meilleure facilité d'utilisation, mais il peut également accéder au système Windows via des outils de bureau cloud ou à distance. Il est recommandé d'essayer d'abord le vin ou le croisement, et s'il échoue, utilisez une machine virtuelle.

Jul 07, 2025 am 12:11 AM

Outils chauds Tags

Undress AI Tool

Images de déshabillage gratuites

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

échangez les visages dans n'importe quelle vidéo sans effort grace à notre outil d'échange de visage AI entièrement gratuit?!

Article chaud

Outils chauds

Collection de bibliothèques d'exécution vc9-vc14 (32 + 64 bits) (lien ci-dessous)

Téléchargez la collection de bibliothèques d'exécution requises pour l'installation de phpStudy

VC9 32 bits

Bibliothèque d'exécution de l'environnement d'installation intégré VC9 32 bits phpstudy

Version complète de la bo?te à outils du programmeur PHP

Programmer Toolbox v1.0 Environnement intégré PHP

VC11 32 bits

Bibliothèque d'exécution de l'environnement d'installation intégré VC11 phpstudy 32 bits

SublimeText3 version chinoise

Version chinoise, très simple à utiliser