Article Tags

Article Tags

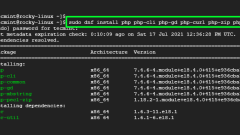

Comment installer PHP 7.4 sur Rocky Linux Distro

PHP, abrégé récursivement en tant que préprocesseur Hypertext PHP, est un langage de script c?té serveur open source et largement utilisé pour le développement de sites Web statiques et dynamiques. Il est également au c?ur de la plupart des systèmes de blogs (tels que WordPress, Drupal, Magento) et des plateformes commerciales (telles que l'alimentation). PHP 7.X est sorti en 2015 avec la sortie de PHP 7.0.0. Depuis lors, plusieurs versions ont été publiées les unes après les autres. Au moment de la rédaction de ce tutoriel, la seule version prise en charge de la série 7 est PHP 7.4. Le dernier PHP 8 apporte beaucoup de nouvelles fonctionnalités, fonctions et contenu obsolète par rapport à PHP 7. [Vous pouvez également aimer: comment le faire dans Rocky

Jul 13, 2025 am 09:07 AM

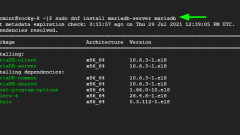

Comment installer MariaDB sur Rocky Linux et Almalinux

MariaDB est un système de base de données relationnel libre et communautaire qui sert de remplacement entièrement compatible pour le système de gestion de la base de données MySQL largement utilisé.

Jul 13, 2025 am 09:06 AM

Comment modifier les autorisations dans Linux en utilisant ChMOD

Chmod est une commande dans Linux pour modifier les autorisations de fichiers ou de répertoires. Pour comprendre son utilisation, vous devez ma?triser la méthode de représentation d'autorisation et la classification des utilisateurs; Les autorisations sont divisées en lecture (r), écriture (w) et exécuter (x), et les utilisateurs sont divisés en propriétaire (U), groupe (g) et autres (o); Les autorisations peuvent être définies par mode de caractère ou en mode numérique; 1. Le mode de caractère spécifie les catégories d'utilisateurs via U, G, O et A, combinées avec, -, = autorisation d'opération; 2. Le mode numérique utilise le numéro à trois chiffres pour représenter les autorisations, 4 est lue, 2 est écrit, et 1 est une exécution, et après combinaison, il signifie que 7 est RWX; 3. Il est recommandé de vérifier les autorisations actuelles avant la modification, d'éviter la mauvaise opération, d'utiliser d'autres pour écrire des autorisations avec prudence et les fichiers sensibles peuvent être définis de manière récursive par le paramètre -r.

Jul 13, 2025 am 01:44 AM

Quel est le but de la commande DMESG?

DMESG est utilisé pour afficher et contr?ler le tampon de bague du noyau, fournissant des informations de démarrage système, la détection du matériel, le chargement du pilote et les événements d'exécution. Il peut afficher des informations de base telles que l'état d'identification des périphériques USB, un avertissement de mémoire insuffisant, l'état de chargement des modules, etc., et convient pour le dépannage des problèmes matériels et les erreurs du système de débogage. Les usages courants incluent la visualisation en combinaison avec moins de pagination, le filtrage des mots clés à l'aide du grep ou le filtrage par niveau de journal. Le DMESG doit être utilisé pour le diagnostic après les exceptions de démarrage du système, les défaillances matérielles, les accidents de noyau ou les mises à jour du pilote. Il est nécessaire de noter que ses journaux ne sont pas persistants et doivent être enregistrés manuellement après le redémarrage.

Jul 13, 2025 am 01:24 AM

Comment faire une demande HTTP à partir d'un script shell à l'aide de Curl ou WGET?

Les demandes HTTP peuvent être initiées à l'aide de Curl ou WGET dans les scripts de shell. 1.Curl prend en charge plusieurs protocoles et en-têtes de demande personnalisés, ce qui convient au traitement des données JSON et aux détails de la demande de contr?le; 2.Wget convient plus pour télécharger des fichiers ou le site Web entier, et prend en charge la transmission continue de point d'arrêt; 3. Les deux peuvent initier des demandes Get et Post, mais Curl est plus flexible lors de la gestion des demandes d'API complexes; 4. Sélectionnez l'outil approprié en fonction du support environnemental et des besoins spécifiques.

Jul 13, 2025 am 01:23 AM

Comment installer Linux sur un ancien ordinateur portable

L'installation de Linux est un moyen efficace d'améliorer les performances des anciens ordinateurs portables. Tout d'abord, confirmez la compatibilité matérielle, y compris l'architecture CPU, la mémoire, le disque dur et la prise en charge des cartes graphiques; Si la mémoire est inférieure à 2 Go, il est recommandé de choisir des systèmes légers tels que Lubuntu et Xubuntu; Utilisez Rufus ou Etcheur pour faire un disque de démarrage, et recommandez des distributions telles que PuppyLinux et Linuxlite qui conviennent aux anciens produits; Avant l'installation, vous devez ajuster les paramètres du BIOS, désactiver le démarrage rapide et faire attention aux méthodes de partitionnement et aux problèmes de pilote; Après l'installation, le système doit être mis à jour, les logiciels communs tels que Firefox, LibreOffice, VLC doivent être installés et l'environnement de gestion de l'alimentation et de bureau doit être optimisé pour améliorer l'expérience utilisateur.

Jul 13, 2025 am 01:14 AM

Comment vérifier l'espace disque à Linux

Vérifiez l'espace disque dans le système Linux. 1. Utilisez la commande DF pour afficher l'utilisation globale du disque. Ajoutez le paramètre -H pour rendre la sortie plus facile à lire. Vous pouvez également spécifier le point de montage pour afficher un système de fichiers spécifique. 2. Utilisez la commande DU pour afficher le répertoire spécifique ou l'espace de fichier. Le paramètre -s est utilisé pour les statistiques sommaires et combinée avec le tri, vous pouvez trier pour afficher le plus grand fichier; 3. Des outils graphiques tels que le baobab de Gnome fournissent une analyse visuelle intuitive, adaptée aux utilisateurs qui ne sont pas habitués à la ligne de commande. La ma?trise de ces méthodes peut gérer efficacement l'espace disque dans différents scénarios.

Jul 13, 2025 am 12:58 AM

Que montre la commande netstat?

La commande netstat peut être utilisée pour vérifier les connexions réseau, les tables de routage, les statistiques d'interface, etc. 1. Utilisez netstat-tuln pour afficher les connexions TCP et UDP dans l'état surveillé pour aider à identifier les services qui re?oivent des connexions; 2. Utilisez NetStat-R pour afficher la table de routage du noyau pour résoudre les problèmes de connexion; 3. Utilisez NetStat-I pour surveiller les informations statistiques de l'interface réseau, telles que la perte de paquets; 4. Utilisez Grep, Watch et d'autres outils pour améliorer les fonctions, mais les systèmes modernes recommandent d'utiliser SS au lieu de netstat.

Jul 13, 2025 am 12:43 AM

à quoi sert le fichier /etc/resolv.conf utilisé?

/etc/resolv.conf est un fichier clé utilisé pour configurer les paramètres DNS des systèmes de type UNIX. Sa fonction principale est de dire au système d'utiliser le serveur DNS pour résoudre les noms de domaine. Ce fichier contient des entrées telles que NameServer (spécifiez l'adresse du serveur DNS), la recherche (définissez le domaine de recherche) et les options (ajustez le comportement de résolution tel que le délai d'attente et les heures de réessayer). 1. Le système lit ce fichier via la bibliothèque Resolver pour la résolution du nom de domaine; 2. Les entrées communes incluent plusieurs serveurs de noms, la liste de recherche et les paramètres d'options; 3. Le fichier est généralement entretenu par SystemD-Resolbed, NetworkManager ou DHClient.

Jul 13, 2025 am 12:31 AM

Quel est le but du fichier d'état Terraform (.tfstate)?

Le fichier .tfstate est le mécanisme de base de Terraform pour gérer l'état de l'infrastructure. Il est utilisé pour le suivi du statut des ressources, prend en charge les changements incrémentiels, réalise la collaboration de l'équipe et doit être correctement sauvegardé. 1. Il enregistre l'ID de ressources, les attributs, les dépendances et les métadonnées du fournisseur, permettant à Terraform d'identifier les ressources créées; 2. Soutenez le déploiement incrémentiel pour garantir que seules les différences sont modifiées plut?t que la création répétée; 3. Partagez les états à travers des backends éloignés et permettez aux mécanismes de verrouillage d'éviter les conflits dans la collaboration d'équipe; 4. Bien qu'il s'agisse de format JSON, il s'agit de données d'exécution sensibles et ne doit pas être soumise au référentiel de code mais doit être sauvegardé régulièrement.

Jul 13, 2025 am 12:17 AM

Qu'est-ce que SSH (Secure Shell) et quel port utilise-t-il?

SSH (SecureShell) est un protocole utilisé pour l'accès sécurisé et la gestion des systèmes via des réseaux non sécurisés. Il utilise 22 ports par défaut. Ses fonctions principales incluent la connexion à distance, le transfert de fichiers sécurisé, la tunneling d'application et l'automatisation des taches à distance. SSH diffère de Telnet et FTP dans la mesure où sa communication est cryptée tout au long et prend en charge plusieurs méthodes d'authentification, telles que le mot de passe et l'authentification des clés publiques, garantissant ainsi la confidentialité des données et l'altération. 1. Connexion distante du serveur 2. Transférer en toute sécurité les fichiers à l'aide de SCP ou SFTP 3. Transférer d'autres applications via les canaux cryptés 4. Automatiser les taches sur les machines distantes via des scripts. Bien que les ports puissent être modifiés pour réduire les tentatives d'attaque automatiques, l'avantage de base réside dans les mécanismes de chiffrement et de sécurité.

Jul 13, 2025 am 12:13 AM

Qu'est-ce qu'un espace de noms à Kubernetes?

KubernetesNamespacesDividEClusterResourceSoraganization and Isolation.TheyAcTasVirtualClusters withithinasingschysicalcluster, séparant la résolution des services de service et les podes, en activant lepacée.Comm

Jul 13, 2025 am 12:07 AM

Comment installer Pgadmin sur Rocky Linux et Almalinux

PGADMIN 4 est un outil d'administration de la base de données PostgreSQL open-source, puissant et frontal. PGADMIN 4 permet aux administrateurs de gérer de manière transparente les bases de données PostgreSQL à partir d'un navigateur Web et d'exécuter des requêtes SQL parmi d'autres taches de base de données. Il est écrit dans

Jul 12, 2025 am 09:32 AM

Comment installer MongoDB sur Rocky Linux et Almalinux

MongoDB est une base de données NOSQL à haute performance et hautement évolutive de documents construite pour gérer le trafic intense et de grandes quantités de données. Contrairement aux bases de données SQL traditionnelles qui stockent les données dans les lignes et les colonnes dans les tables, MongoDB structure les données dans un J

Jul 12, 2025 am 09:29 AM

Outils chauds Tags

Undress AI Tool

Images de déshabillage gratuites

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

échangez les visages dans n'importe quelle vidéo sans effort grace à notre outil d'échange de visage AI entièrement gratuit?!

Article chaud

Outils chauds

Collection de bibliothèques d'exécution vc9-vc14 (32 + 64 bits) (lien ci-dessous)

Téléchargez la collection de bibliothèques d'exécution requises pour l'installation de phpStudy

VC9 32 bits

Bibliothèque d'exécution de l'environnement d'installation intégré VC9 32 bits phpstudy

Version complète de la bo?te à outils du programmeur PHP

Programmer Toolbox v1.0 Environnement intégré PHP

VC11 32 bits

Bibliothèque d'exécution de l'environnement d'installation intégré VC11 phpstudy 32 bits

SublimeText3 version chinoise

Version chinoise, très simple à utiliser