Tutoriel système

Tutoriel système

Linux

Linux

Configuration d'un serveur de messagerie sécurisé avec Dovecot sur le serveur Ubuntu

Configuration d'un serveur de messagerie sécurisé avec Dovecot sur le serveur Ubuntu

Configuration d'un serveur de messagerie sécurisé avec Dovecot sur le serveur Ubuntu

May 30, 2025 am 10:31 AM

Introduction

Le courrier électronique reste la pierre angulaire de la communication contemporaine. Que ce soit pour les notifications professionnelles ou la correspondance personnelle, le maintien d'un serveur de messagerie robuste et fiable est crucial. Bien que les solutions basées sur le cloud dominent le marché, l'auto-hébergement d'un serveur de messagerie offre des opportunités de contr?le, de personnalisation et d'éducation que les services gérés ne peuvent pas fournir.

Ce guide vous guidera en configurant un serveur de messagerie sécurisé et efficace à l'aide de Dovecot sur un serveur Ubuntu . Dovecot est un serveur IMAP et POP3 léger et haute performance qui assure un accès sécurisé aux bo?tes aux lettres. Lorsqu'il est combiné avec PostFix , il forme une puissante pile de serveurs de messagerie capable d'envoyer et de recevoir des messages de manière transparente.

Que vous soyez un administrateur système, un passionné de DevOps ou simplement intéressé à gérer votre propre infrastructure de courrier, cet article propose une exploration complète de la configuration de Dovecot sur Ubuntu.

Condition préalable

Avant de procéder à la configuration et au déploiement, assurez-vous que les conditions préalables suivantes sont remplies:

Ubuntu Server (version 20.04 ou plus tard recommandé)

Accès racine ou sudo

Adresse IP statique attribuée à votre serveur

Nom de domaine entièrement qualifié (FQDN) pointant vers votre serveur

-

Records DNS appropriés :

- Un enregistrement liant votre domaine à l'adresse IP de votre serveur

- Un enregistrement MX réalisant le trafic postal vers le FQDN de votre serveur de messagerie

- Facultativement: enregistrements SPF, DKIM et DMARC pour une authentification par e-mail améliorée

De plus, assurez-vous que votre système est mis à jour:

Sudo Apt Update && Sudo Apt Upgrade -y

Comprendre la pile du serveur de messagerie

Un serveur de messagerie moderne se compose de plusieurs composants:

- Postfix : le serveur SMTP responsable de l'envoi et de la réduction du courrier sortant.

- Dovecot : gère la récupération du courrier via IMAP / POP3 et sécurisé l'authentification.

- Spamassassin / Clamav : filtre le spam et détecte les logiciels malveillants.

- TLS / SSL : assure des canaux de communication cryptés.

Voici comment ces composants interagissent:

- Postfix re?oit des e-mails de sources externes.

- Il stocke les messages entrants dans les bo?tes aux lettres locales.

- DoveCot permet aux utilisateurs d'accéder à leur courrier en toute sécurité à l'aide de IMAP ou POP3.

- Le cryptage TLS / SSL sécurise l'ensemble du processus, protégeant la confidentialité.

étape 1: Installation de postfix et de dovecot

Installer Postfix:

sudo apt install postfix -y

Pendant l'installation, vous serez invité à sélectionner une configuration. Choisir:

- Type général de configuration du courrier : site Internet

- Nom du courrier système : yourDomain.com

Si nécessaire, vous pouvez le reconfigurer plus tard:

Sudo DPKG-Reconfigure Postfix

Installer Dovecot:

sudo apt install dovecot-core dovecot-imapd dovecot-pop3d -y

étape 2: Configuration des répertoires de messagerie

Nous utiliserons le format Maildir , qui stocke chaque message dans un fichier séparé, simplifiant la gestion.

Mettez à jour le postfix pour livrer à Maildir:

éditer /etc/postfix/main.cf et ajouter:

home_mailbox = usidir /

Puis recharger la postfix:

Sudo Systemctl Restart Postfix

Pour chaque utilisateur, créez un maildir:

Sudo Mkdir / Home / Username / Maildir Sudo Maildirmake.Dovecot / Home / Username / Maildir Sudo Chown -r Nom d'utilisateur: nom d'utilisateur / home / username / Maildir

étape 3: Configuration de Dovecot

Les fichiers de configuration de Dovecot sont situés dans / etc / dovecot /. Le fichier principal est dovecot.conf.

Emplacement du courrier Edit /etc/dovecot/conf.d/10-mail.conf:

Mail_Location = Maildir: ~ / Maildir

Assurez-vous les privilèges de l'utilisateur du courrier:

first_valid_uid = 1000

Configuration d'authentification Modifier /etc/dovecot/conf.d/10-auth.conf:

disable_plaintext_auth = oui auth_mechanisms = cure de connexion

Utilisez des utilisateurs du système pour l'authentification:

! Inclure Auth-System.conf.Ext

Configurer les services Edit /etc/dovecot/conf.d/10-master.conf et activez la section suivante sous service Auth:

UNIX_Listener / var / spool / postfix / private / auth {mode = 0660 User = PostFix Group = PostFix}

Redémarrer Dovecot:

sudo systemctl redémarrer dovecot

étape 4: Activation du cryptage SSL / TLS

Pour les environnements de production, envisagez d'utiliser Let's Encrypt. à des fins de test, créez un certificat auto-signé:

Sudo OpenSSL REQ -NEW -X509 -DAYS 365 -Nodes -out /etc/ssl/certs/mailcert.pem -keyout /etc/ssl/private/mailkey.pem

Edit /etc/dovecot/conf.d/10-ssl.conf:

ssl = requis ssl_cert = /sssl/certs/mailcert.pem ssl_key = /ssl/private/mailkey.pem

Redémarrez à nouveau Dovecot:

sudo systemctl redémarrer dovecot

étape 5: Configuration du pare-feu

Ouvrez les ports nécessaires:

Sudo UFW autorise 25 587,110,995,143 993 / TCP Sudo UFW Activer

Ports communs:

- 25: SMTP

- 587: Soumission (SMTP avec auth)

- 110: POP3

- 995: POP3S

- 143: IMAP

- 993: IMAPS

étape 6: Ajout des utilisateurs de courrier

Pour ajouter des utilisateurs locaux:

Sudo AddUser MailUser

Créer des répertoires de messagerie:

Sudo Mkdir / Home / MailUser / Maildir Sudo Maildirmake.Dovecot / Home / MailUser / Maildir Sudo Chown -R MailUser: MAISUSER / HOME / MAILUSER / MAISDIR

Ces utilisateurs peuvent désormais se connecter à l'aide d'un client de messagerie via IMAP ou POP3.

étape 7: Tester le serveur de messagerie

Utilisez OpenSSL pour tester IMAPS:

OpenSSL S_Client -Connect YourDomain.com:993

Vous pouvez également utiliser Telnet pour vérifier les connexions ou configurer un client de messagerie comme Thunderbird:

- Entrant: IMAP, port 993, SSL / TLS, mot de passe normal

- Sortant: SMTP, port 587, startTLS, mot de passe normal

Vérifiez les journaux pour les erreurs:

Sudo Tail -f /var/log/mail.log

étape 8: durcissement et entretien

Activer Fail2ban:

sudo apt install fail2ban -y

Fail2ban surveille les journaux et interdit les IP montrant des signes d'activité malveillante.

Mises à jour régulières Mettre en place des mises à niveau sans surveillance:

sudo apt installer des modernes sans surveillance

Mail Backup Backup / etc / PostFix, / etc / Dovecot, et bo?tes aux lettres (généralement sous / home / * / usidir ou / var / mail).

Vous pouvez utiliser RSNAPShot ou RSYNC pour des sauvegardes incrémentielles quotidiennes.

Conclusion

Suivant ce guide, vous avez construit un serveur de messagerie entièrement fonctionnel et sécurisé à l'aide de PostFix et Dovecot sur Ubuntu. Vous possédez maintenant:

- Un serveur SMTP fonctionnel pour l'envoi de courrier.

- Un serveur IMAP / POP3 basé sur DOVECOT pour accéder aux messages.

- SSL / TLS Communication sécurisée.

- Utilisateurs locaux capables d'envoyer et de recevoir des e-mails à partir de clients de messagerie.

Avec des configurations affinées et des mesures de sécurité appropriées, votre serveur de messagerie est préparé pour une utilisation pratique. Vous pouvez encore améliorer votre configuration en intégrant des clients Webmail comme Roundcube, en activant le filtrage des spams et en configurant l'authentification des e-mails (SPF, DKIM, DMARC).

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undress AI Tool

Images de déshabillage gratuites

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

échangez les visages dans n'importe quelle vidéo sans effort grace à notre outil d'échange de visage AI entièrement gratuit?!

Article chaud

Outils chauds

Bloc-notes++7.3.1

éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Sujets chauds

Installez LXC (conteneurs Linux) dans Rhel, Rocky et Almalinux

Jul 05, 2025 am 09:25 AM

Installez LXC (conteneurs Linux) dans Rhel, Rocky et Almalinux

Jul 05, 2025 am 09:25 AM

LXD est décrit comme le conteneur de prochaine génération et le gestionnaire de machines virtuelles qui offre un immersif pour les systèmes Linux qui s'exécutent à l'intérieur de conteneurs ou comme machines virtuelles. Il fournit des images pour un nombre démesuré de distributions Linux avec le support

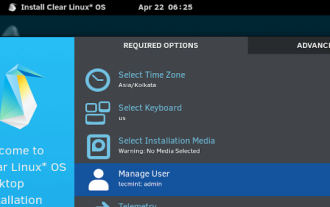

Clear Linux Distro - Optimisé pour les performances et la sécurité

Jul 02, 2025 am 09:49 AM

Clear Linux Distro - Optimisé pour les performances et la sécurité

Jul 02, 2025 am 09:49 AM

Clear Linux OS est le système d'exploitation idéal pour les personnes - les administrateurs du système Ahem - qui veulent avoir une distribution Linux minimale, sécurisée et fiable. Il est optimisé pour l'architecture Intel, ce qui signifie que l'exécution du système d'exploitation linux clair sur AMD SYS

Comment créer un certificat SSL auto-signé à l'aide d'OpenSSL?

Jul 03, 2025 am 12:30 AM

Comment créer un certificat SSL auto-signé à l'aide d'OpenSSL?

Jul 03, 2025 am 12:30 AM

Les étapes clés pour créer un certificat SSL auto-signé sont les suivantes: 1. Générez la clé privée, utilisez la commande OpenSSlGenrsa-OutSelfsigned.key2048 Pour générer un fichier de clé privée RSA 2048 bits, paramètre facultatif -AES256 pour obtenir une protection par mot de passe; 2. Créer une demande de certificat (CSR), exécuter OpenSSLReq-New-KeySelfSigned.Key-OutSelfsigned.csr et remplir les informations pertinentes, en particulier le champ "CommonName"; 3. Générez le certificat par auto-signé et utilisez OpenSSLX509-REQ-DOYS365-Ifelf-Signed.csr-SIGNK

7 fa?ons d'accélérer le navigateur Firefox dans Linux Desktop

Jul 04, 2025 am 09:18 AM

7 fa?ons d'accélérer le navigateur Firefox dans Linux Desktop

Jul 04, 2025 am 09:18 AM

Le navigateur Firefox est le navigateur par défaut pour la plupart des distributions Linux modernes telles que Ubuntu, Mint et Fedora. Initialement, ses performances peuvent être impressionnantes, cependant, avec le temps, vous remarquerez peut-être que votre navigateur n'est pas aussi rapide et res

Comment extraire un fichier .tar.gz ou .zip?

Jul 02, 2025 am 12:52 AM

Comment extraire un fichier .tar.gz ou .zip?

Jul 02, 2025 am 12:52 AM

Décompressez le fichier .zip sur Windows, vous pouvez cliquer avec le bouton droit pour sélectionner "Extraire tout", tandis que le fichier .tar.gz doit utiliser des outils tels que 7-Zip ou Winrar; Sur macOS et Linux, le fichier .zip peut être double-cliqué ou dézip commandé, et le fichier .tar.gz peut être décompressé par la commande TAR ou double-clica directement. Les étapes spécifiques sont: 1. Fichier Windows Processing.zip: clic droit → "Extraire tout"; 2. Fichier Windows Processing.tar.gz: installer des outils tiers → Cliquez avec le bouton droit sur décompresser; 3. Fichier MacOS / Linux Processing.zip: Double-cliquez ou exécutez unzipfilename.zip; 4. MacOS / Linux Processing.TAR

Comment résoudre les problèmes DNS sur une machine Linux?

Jul 07, 2025 am 12:35 AM

Comment résoudre les problèmes DNS sur une machine Linux?

Jul 07, 2025 am 12:35 AM

Lorsque vous rencontrez des problèmes DNS, vérifiez d'abord le fichier /etc/resolv.conf pour voir si le serveur de nom correct est configuré; Deuxièmement, vous pouvez ajouter manuellement le DNS public tel que 8,8.8.8 pour les tests; Utilisez ensuite les commandes NSlookup et Dig pour vérifier si la résolution DNS est normale. Si ces outils ne sont pas installés, vous pouvez d'abord installer le package DnsUtils ou Bind-Utils; Vérifiez ensuite l'état du service et le fichier de configuration résolus SystemD /etc/systemd/resolved.conf, et définissez DNS et FallbackDNS au besoin et redémarrez le service; Enfin, vérifiez l'état de l'interface réseau et les règles du pare-feu, confirmez que le port 53 n'est pas

Installez le guacamole pour l'accès à distance Linux / Windows dans Ubuntu

Jul 08, 2025 am 09:58 AM

Installez le guacamole pour l'accès à distance Linux / Windows dans Ubuntu

Jul 08, 2025 am 09:58 AM

En tant qu'administrateur système, vous pouvez vous retrouver (aujourd'hui ou à l'avenir) dans un environnement où Windows et Linux coexistent. Ce n'est un secret pour personne que certaines grandes entreprises préfèrent (ou doivent) gérer certains de leurs services de production dans Windows Boxes et

Comment débogueriez-vous un serveur lent ou qui a une utilisation élevée de la mémoire?

Jul 06, 2025 am 12:02 AM

Comment débogueriez-vous un serveur lent ou qui a une utilisation élevée de la mémoire?

Jul 06, 2025 am 12:02 AM

Si vous constatez que le serveur s'exécute lentement ou que l'utilisation de la mémoire est trop élevée, vous devez vérifier la cause avant de fonctionner. Tout d'abord, vous devez vérifier l'utilisation des ressources système, utiliser les commandes TOP, HTOP, Free-H, IOSTAT, SS-ANTP et d'autres commandes pour vérifier les connexions CPU, mémoire, E / S de disque et réseau; Deuxièmement, analysez des problèmes de processus spécifiques et suivez le comportement des processus à haute occupation via des outils tels que PS, JSTACK, Strace; puis vérifier les journaux et surveiller les données, afficher les enregistrements OOM, les demandes d'exception, les requêtes lentes et autres indices; Enfin, le traitement ciblé est effectué en fonction de raisons courantes telles que les fuites de mémoire, l'épuisement des pools de connexion, les tempêtes de défaillance du cache et les conflits de taches de synchronisation, optimiser la logique du code, configurer un mécanisme de réessayer du délai de temps, ajouter des fusibles de limite actuelle et les ressources de mesure et d'évaluation régulièrement de la pression et d'évaluation.