Tutoriel système

Tutoriel système

Linux

Linux

Tomb - un chiffrement de fichiers et un outil de sauvegarde personnelle pour Linux

Tomb - un chiffrement de fichiers et un outil de sauvegarde personnelle pour Linux

Tomb - un chiffrement de fichiers et un outil de sauvegarde personnelle pour Linux

May 25, 2025 am 09:23 AMTomb est un outil gratuit, petit, puissant et simple pour chiffrer les fichiers sur GNU / Linux. Au moment de la rédaction de cet article, il comprend un script de shell ( ZSH ) à l'aide d'outils GNU Generic FileSystem et de l'API Crypto du noyau Linux (CryptSetUp et LUKS).

Il utilise également divers outils GNU / Linux tels que Steghide , LSOF, MLOCOT, RESIDEFS , DCFLD et bien d'autres, pour étendre sa fonctionnalité.

Tomb est utilisée pour créer des sauvegardes sécurisées de fichiers secrets ou personnels dans des répertoires cryptés et protégées par mot de passe appelées tombes . Ces répertoires ne peuvent être ouverts qu'à l'aide de leurs fichiers clés et de leurs mots de passe associés.

Après avoir créé une tombe , vous pouvez stocker ses fichiers clés séparément, par exemple, votre fichier de tombe peut exister sur un serveur distant tandis que le fichier clé se trouve sur votre ordinateur portable ou votre bureau à la maison ou au bureau.

Si le fichier Tomb est sur votre ordinateur portable ou votre bureau, vous pouvez le masquer dans le système de fichiers ou en tant qu'option plus sécurisée, stockez la clé dans un lecteur USB.

De plus, vous pouvez masquer une tombe dans le système de fichiers ou le déplacer en toute sécurité sur un réseau ou dans des supports de stockage externes; et partagez-le avec d'autres amis ou collègues. Vous pouvez également masquer une clé dans une image comme nous le verrons plus loin.

Comment installer la tombe dans les systèmes Linux

Tomb a besoin de quelques programmes tels que ZSH , GNUPG , CryptSetUp et Pinentry-Curses à installer sur un système pour travailler.

Commencez d'abord par installer les outils requis suivants à l'aide de votre gestion de package par défaut de distribution et nous installerons également Steghide pour ajouter des fonctionnalités pour cacher les clés en images.

sudo apt install gnupg zsh cryptsetup pinentry-curses steghide [debian] sudo yum install gnupg zsh cryptsetup pinentry-curses steghide [rhel] sudo dnf install gnupg zsh cryptsetup pinentry-curses steghide [fedora]

Après avoir installé les packages requis, téléchargez le code source de la tombe stable pour votre distribution ou utilisez la commande wget suivante pour télécharger directement dans le terminal comme indiqué.

Téléchargements de CD / wget -c https://files.dyne.org/tomb/tomb-2.10.tar.gz

Ensuite, extraire le fichier d'archive TAR que vous venez de télécharger et le déplacer dans le dossier décompressé.

Tar -xzvf Tomb-2.10.tar.gz CD Tomb-2.10

Enfin, exécutez la commande suivante, comme racine ou utilisez la commande sudo pour gagner des privilèges racine, pour installer le binaire Under /usr/local/bin/ .

sudo faire l'installation

Comment créer des tombes dans les systèmes Linux

Après avoir installé la tombe , vous pouvez générer une tombe en créant une nouvelle clé pour lui et définir son mot de passe comme expliqué ci-dessous.

Pour créer une tombe , utilisez la sous-commande DIC et le drapeau -s pour régler sa taille en MB (cette taille peut être augmentée lorsqu'une tombe est pleine à capacité après avoir ajouté des fichiers).

Sudo Tomb Dig -s 30 Tecmint.tomb

Créez ensuite une nouvelle clé pour tecmint.tomb avec le sous-commande Forge et définissez son mot de passe lorsqu'on lui a demandé. Cette opération prendra un certain temps pour terminer, asseyez-vous simplement et détendez-vous ou allez vous préparer une tasse de café.

Sudo Tomb Forge tecmint.tomb.key

Lors de la création de la clé, la tombe se plaindra si un espace d'échange existe sur le disque, et il se terminera si cette mémoire d'échange est activée comme indiqué dans la capture d'écran suivante.

Cela est d? à un risque de sécurité associé à la mémoire d'échange sur le disque (reportez-vous à la documentation ou à la page de l'homme pour plus d'informations).

Vous pouvez utiliser l'indicateur -f pour forcer l'opération ou désactiver la mémoire d'échange avec la commande suivante.

sudo swapoff -a

Ensuite, essayez de créer à nouveau la clé de tombe.

Ensuite, format tecmint.tomb pour le verrouiller avec la touche ci-dessus. L'indicateur -k spécifie l'emplacement du fichier clé à utiliser.

Sudo Tomb Lock Tecmint.tomb -K tecmint.tomb.key

Comment ouvrir une nouvelle tombe

Pour ouvrir une tombe , utilisez le sous-commande ouvert , vous serez invité à saisir le mot de passe que vous définissez lors de la création de la tombe.

Sudo Tomb Open -K tecmint.tomb.key tecmint.tomb

à partir de la sortie de la commande précédente, la tombe a été ouverte et montée sur /media/tecmint/ - c'est là que vous pouvez ajouter vos fichiers secrètes.

Si vous avez de nombreuses tombes, vous pouvez répertorier toutes les tombes ouvertes et obtenir des informations à leur sujet comme indiqué.

Liste des tombes sudo

Comment copier des fichiers pour ouvrir la tombe

Vous pouvez maintenant ajouter vos fichiers secrètes ou importants à la tombe comme suit. Chaque fois que vous devez ajouter plus de fichiers, ouvrez d'abord la tombe, comme indiqué ci-dessus.

sudo cp -v passwds.txt comptes.txt keys.txt -t / media / tecmint /

Après avoir ouvert une tombe, une fois que vous avez terminé l'utilisation ou l'ajout de fichiers, utilisez la sous-commande étroite pour fermer le fichier de tombe. Mais si un processus fonctionne avec une tombe ouverte, si peut ne pas fermer.

Tombe sudo proche

Vous pouvez fermer toutes les tombes en courant.

Tombe sudo ferme tout

Pour forcer une tombe ouverte à fermer, même lorsqu'un processus interagit avec lui, utilisez le sous-command slam .

Tombe sudo OU Sudo tomb slam tout

Comment cacher la clé de tombe dans une image

Il est également possible de masquer / coder la touche Tombe dans une image à l'aide du sous-commande Bury , comme suit

Sudo Tomb Bury -K tecmint.tomb.key zizu.jpg

Utilisez ensuite l'image JPEG nouvellement créée pour ouvrir la tombe, comme indiqué.

Sudo Tomb Open -K Zizu.jpg tecmint.tomb

Vous pouvez également récupérer une clé codée dans une image JPEG avec la sous-commande exhume .

Sudo tombe exhume zizu.jpg -k tecmint.tomb.key OU Sudo Tomb -f exhume zizu.jpg -k tecmint.tomb.key #force opération si la clé existe dans le répertoire actuel

Attention : n'oubliez pas de cacher la clé de la tombe, ne le gardez pas dans le même répertoire que la tombe. Par exemple, nous déplacerons la clé pour tecmint.tomb dans un emplacement secret (vous pouvez utiliser votre propre emplacement) ou le garder sur un support externe ou le déplacer vers un serveur distant sur SSH.

sudo mv tecmint.tomb.key / var / opt / keys /

Malheureusement, nous ne pouvons pas exploiter toutes les commandes et options d'utilisation des tombes dans ce guide, vous pouvez consulter sa page Man pour plus d'informations. Là, vous trouverez des instructions sur la fa?on de changer la clé et le mot de passe d'une tombe, de le redimensionner et bien plus encore.

tombe

Référentiel GitHub Tomb : https://github.com/dyne/tomb

Résumé

Tomb est un outil de chiffrement simple mais puissant et facile à utiliser pour gérer des fichiers aussi délicats que les secrets, sur les systèmes GNU / Linux. Partagez vos réflexions à ce sujet via le formulaire de commentaire ci-dessous.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undress AI Tool

Images de déshabillage gratuites

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

échangez les visages dans n'importe quelle vidéo sans effort grace à notre outil d'échange de visage AI entièrement gratuit?!

Article chaud

Outils chauds

Bloc-notes++7.3.1

éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Sujets chauds

Installez LXC (conteneurs Linux) dans Rhel, Rocky et Almalinux

Jul 05, 2025 am 09:25 AM

Installez LXC (conteneurs Linux) dans Rhel, Rocky et Almalinux

Jul 05, 2025 am 09:25 AM

LXD est décrit comme le conteneur de prochaine génération et le gestionnaire de machines virtuelles qui offre un immersif pour les systèmes Linux qui s'exécutent à l'intérieur de conteneurs ou comme machines virtuelles. Il fournit des images pour un nombre démesuré de distributions Linux avec le support

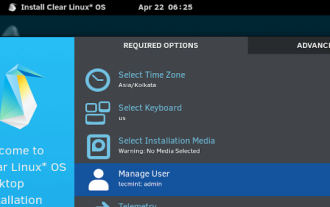

Clear Linux Distro - Optimisé pour les performances et la sécurité

Jul 02, 2025 am 09:49 AM

Clear Linux Distro - Optimisé pour les performances et la sécurité

Jul 02, 2025 am 09:49 AM

Clear Linux OS est le système d'exploitation idéal pour les personnes - les administrateurs du système Ahem - qui veulent avoir une distribution Linux minimale, sécurisée et fiable. Il est optimisé pour l'architecture Intel, ce qui signifie que l'exécution du système d'exploitation linux clair sur AMD SYS

Comment créer un certificat SSL auto-signé à l'aide d'OpenSSL?

Jul 03, 2025 am 12:30 AM

Comment créer un certificat SSL auto-signé à l'aide d'OpenSSL?

Jul 03, 2025 am 12:30 AM

Les étapes clés pour créer un certificat SSL auto-signé sont les suivantes: 1. Générez la clé privée, utilisez la commande OpenSSlGenrsa-OutSelfsigned.key2048 Pour générer un fichier de clé privée RSA 2048 bits, paramètre facultatif -AES256 pour obtenir une protection par mot de passe; 2. Créer une demande de certificat (CSR), exécuter OpenSSLReq-New-KeySelfSigned.Key-OutSelfsigned.csr et remplir les informations pertinentes, en particulier le champ "CommonName"; 3. Générez le certificat par auto-signé et utilisez OpenSSLX509-REQ-DOYS365-Ifelf-Signed.csr-SIGNK

7 fa?ons d'accélérer le navigateur Firefox dans Linux Desktop

Jul 04, 2025 am 09:18 AM

7 fa?ons d'accélérer le navigateur Firefox dans Linux Desktop

Jul 04, 2025 am 09:18 AM

Le navigateur Firefox est le navigateur par défaut pour la plupart des distributions Linux modernes telles que Ubuntu, Mint et Fedora. Initialement, ses performances peuvent être impressionnantes, cependant, avec le temps, vous remarquerez peut-être que votre navigateur n'est pas aussi rapide et res

Comment extraire un fichier .tar.gz ou .zip?

Jul 02, 2025 am 12:52 AM

Comment extraire un fichier .tar.gz ou .zip?

Jul 02, 2025 am 12:52 AM

Décompressez le fichier .zip sur Windows, vous pouvez cliquer avec le bouton droit pour sélectionner "Extraire tout", tandis que le fichier .tar.gz doit utiliser des outils tels que 7-Zip ou Winrar; Sur macOS et Linux, le fichier .zip peut être double-cliqué ou dézip commandé, et le fichier .tar.gz peut être décompressé par la commande TAR ou double-clica directement. Les étapes spécifiques sont: 1. Fichier Windows Processing.zip: clic droit → "Extraire tout"; 2. Fichier Windows Processing.tar.gz: installer des outils tiers → Cliquez avec le bouton droit sur décompresser; 3. Fichier MacOS / Linux Processing.zip: Double-cliquez ou exécutez unzipfilename.zip; 4. MacOS / Linux Processing.TAR

Comment résoudre les problèmes DNS sur une machine Linux?

Jul 07, 2025 am 12:35 AM

Comment résoudre les problèmes DNS sur une machine Linux?

Jul 07, 2025 am 12:35 AM

Lorsque vous rencontrez des problèmes DNS, vérifiez d'abord le fichier /etc/resolv.conf pour voir si le serveur de nom correct est configuré; Deuxièmement, vous pouvez ajouter manuellement le DNS public tel que 8,8.8.8 pour les tests; Utilisez ensuite les commandes NSlookup et Dig pour vérifier si la résolution DNS est normale. Si ces outils ne sont pas installés, vous pouvez d'abord installer le package DnsUtils ou Bind-Utils; Vérifiez ensuite l'état du service et le fichier de configuration résolus SystemD /etc/systemd/resolved.conf, et définissez DNS et FallbackDNS au besoin et redémarrez le service; Enfin, vérifiez l'état de l'interface réseau et les règles du pare-feu, confirmez que le port 53 n'est pas

Installez le guacamole pour l'accès à distance Linux / Windows dans Ubuntu

Jul 08, 2025 am 09:58 AM

Installez le guacamole pour l'accès à distance Linux / Windows dans Ubuntu

Jul 08, 2025 am 09:58 AM

En tant qu'administrateur système, vous pouvez vous retrouver (aujourd'hui ou à l'avenir) dans un environnement où Windows et Linux coexistent. Ce n'est un secret pour personne que certaines grandes entreprises préfèrent (ou doivent) gérer certains de leurs services de production dans Windows Boxes et

Comment débogueriez-vous un serveur lent ou qui a une utilisation élevée de la mémoire?

Jul 06, 2025 am 12:02 AM

Comment débogueriez-vous un serveur lent ou qui a une utilisation élevée de la mémoire?

Jul 06, 2025 am 12:02 AM

Si vous constatez que le serveur s'exécute lentement ou que l'utilisation de la mémoire est trop élevée, vous devez vérifier la cause avant de fonctionner. Tout d'abord, vous devez vérifier l'utilisation des ressources système, utiliser les commandes TOP, HTOP, Free-H, IOSTAT, SS-ANTP et d'autres commandes pour vérifier les connexions CPU, mémoire, E / S de disque et réseau; Deuxièmement, analysez des problèmes de processus spécifiques et suivez le comportement des processus à haute occupation via des outils tels que PS, JSTACK, Strace; puis vérifier les journaux et surveiller les données, afficher les enregistrements OOM, les demandes d'exception, les requêtes lentes et autres indices; Enfin, le traitement ciblé est effectué en fonction de raisons courantes telles que les fuites de mémoire, l'épuisement des pools de connexion, les tempêtes de défaillance du cache et les conflits de taches de synchronisation, optimiser la logique du code, configurer un mécanisme de réessayer du délai de temps, ajouter des fusibles de limite actuelle et les ressources de mesure et d'évaluation régulièrement de la pression et d'évaluation.