Am h?ufigsten verwendete Linux -Befehle, die Sie wissen sollten

Linux ist ein sehr beliebtes Betriebssystem (OS) unter Programmierern und regul?ren Benutzern. Einer der Hauptgründe für seine Popularit?t ist die au?ergew?hnliche Befehlszeilenunterstützung. Wir k?nnen das gesamte Linux -Betriebssystem über die Befehlszeilenschnittstelle (CLI) verwalten.

Jun 28, 2025 am 10:53 AM

So installieren Sie die LUA -Skriptsprache unter Linux

Lua ist eine freie und offene, robuste, minimale, einbettbare und kraftvolle Skriptsprache. Es handelt sich um eine interpretierte, dynamisch typisierte, erweiterbare Skriptsprache, die durch die Interpretation von Bytecode mithilfe einer registrierenden virtuellen Maschine ausgeführt wird.

Jun 28, 2025 am 10:48 AM

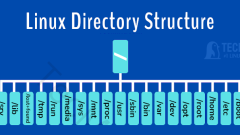

Verst?ndnis der Linux -Verzeichnisstruktur und wichtigen Dateien

Kurz: Dieser Artikel enth?lt eine Aufschlüsselung der Linux -Dateisystem-/Verzeichnisstruktur, einige der kritischen Dateien, deren Benutzerfreundlichkeit und ihres Standorts. Sie müssen wahrscheinlich geh?rt haben, dass alles als Datei in UNIX- und UNIX -Derivaten angesehen wird

Jun 28, 2025 am 10:26 AM

überwachen Sie die Aktivit?t von Linux -Benutzern mit PSACCT- oder ACCT -Tools

PSACCT oder ACCT sind Open Source -Dienstprogramme für die überwachung der Aktivit?ten der Benutzer im Linux -System. Diese Dienstprogramme im Hintergrund und verfolgen die Aktivit?ten jedes Benutzers in Ihrem System sowie welche Ressourcen konsumiert werden. Ich pe

Jun 28, 2025 am 10:17 AM

5 Best Practices, um SSH-Brute-Force-Anmeldeangriffe zu verhindern

Server, die SSH laufen, gelten oft als einfache Ziele für Brute-Force-Angriffe. Cybercriminale entwickeln weiter

Jun 28, 2025 am 10:13 AM

Die h?ufigsten SSH -Befehlsnutzung und -konfiguration unter Linux

Brief: In diesem Leitfaden diskutieren wir die gemeinsamen Anwendungsf?lle von SSH. Wir werden auch h?ufig verwendete SSH-Konfigurationen diskutieren, die im t?glichen Leben verwendet werden k?nnen, um Ihre Produktivit?t zu steigern. Secure Shell (SSH) ist ein weit verbreitetes Netzwerkprotokoll, das Al

Jun 28, 2025 am 09:59 AM

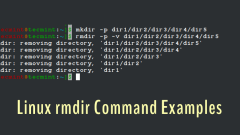

Linux RMDIR -Befehlsbeispiele für Anf?nger

Als Linux -Benutzer interagieren wir regelm??ig mit den Dateien und Verzeichnissen. Ein allgemeiner Betrieb, der Benutzer ausführen, ist das Entfernen von Verzeichnissen aus dem Dateisystem. Wir müssen jedoch besonders vorsichtig sein, w?hrend wir die Verzeichnisse entfernen. Weil pe

Jun 28, 2025 am 09:38 AM

Die h?ufigsten Netzwerkportnummern für Linux

Bei der Computing, insbesondere in TCP/IP- und UDP -Netzwerken, ist ein Port eine logische Adresse, die normalerweise einem bestimmten Dienst zugewiesen ist oder die Anwendung auf einem Computer ausgeführt wird. Es fungiert als Verbindungsendpunkt, der den Verkehr auf einen bestimmten Dienst innerhalb der lenkt

Jun 28, 2025 am 09:35 AM

20 nützliche EGREP -Befehlsbeispiele unter Linux

Brief: In diesem Leitfaden werden wir einige der praktischen Beispiele des EGREP -Befehls diskutieren. Nach diesem Handbuch k?nnen Benutzer in Linux eine effizientere Suchen von Text durchführen. Wurden Sie jemals frustriert, weil Sie nicht in der Lage sind, abzurufen?

Jun 28, 2025 am 09:23 AM

So verschieben oder benennen Sie eine Datei unter Linux um oder benennen Sie um

Verwenden Sie unter Linux den Befehl MV, um Dateien zu verschieben oder umzubenennen. 1. Beim Verschieben der Datei ist die Syntax der Zielpfad des MV -Quelldateiwegs. Wenn der Zielpfad ein vorhandenes Verzeichnis ist, wird die Datei eingezogen, da sonst umbenannt wird. 2. Die Umbenennung erfolgt durch Angeben eines neuen Namens im selben Verzeichnis wie mvoldName.txtnewname.txt; 3. Verwenden Sie den Parameter -i, um vor dem überschreiben zu best?tigen, und -n kann das überschreiben verhindern. V. 5. Hinzufügen des Parameters -vs zum Anzeigen der Betriebsdetails; 6. Sudo kann verwendet werden, um die Beh?rde zu verbessern, wenn nicht genügend Berechtigungen vorliegen.

Jun 28, 2025 am 12:49 AM

Was ist der Zweck von GetOpts?

GetOpts ist ein Werkzeug für Parsing -Befehlszeilenoptionen in Shell -Skripten, die eine strukturierte und zuverl?ssige M?glichkeit bieten, kurze Optionen wie -f zu verarbeiten. ① Es schaltet die vom Skript empfangenen Befehlszeilenparameter durch und weist jeden Parameter der Variablen gem?? der Definition zu. ② Unterstützt die Option Gruppierung (z. B. -ABC) und parametrisierte Optionen (z. B. -Value); ③ Behandeln Sie automatisch ungültige Optionen und setzen Sie OPTARG- und Optind -Variablen, um die aktuellen Optionsparameter bzw. Indexpositionen zu speichern. ④ Bei der Verwendung beachten Sie bitte, dass nur kurze Optionen unterstützt werden, Optionen vorangestellt werden müssen und die verbleibenden Parameter mit dem Befehl Shift ordnungsgem?? verarbeitet werden müssen. Verwenden Sie beispielsweise Shift $ ((optind-1)), um nicht optionale Parameter zu erhalten.

Jun 28, 2025 am 12:48 AM

So finden Sie meine IP -Adresse unter Linux

Es gibt drei M?glichkeiten, IP -Adressen unter Linux anzuzeigen: 1. Verwenden Sie den Befehl iPadDrshow, um alle Schnittstelleninformationen anzuzeigen oder Schnittstellen wie iPadDrshoweth0 anzugeben. 2. Erhalten Sie schnell alle nicht-lokalen Loopback-IPv4-Adressen über Hostname-I; 3. Wenn das Net-Tools-Paket installiert ist, k?nnen Sie den Befehl IFConfig verwenden, um abzufragen. Diese Methoden gelten für unterschiedliche Verteilungen und Nutzungsszenarien.

Jun 28, 2025 am 12:41 AM

Wie liste ich die aktuellen Firewall -Regeln auf?

Um die aktuellen Firewall -Regeln anzuzeigen, müssen Sie die entsprechenden Befehle basierend auf dem Betriebssystem und den Firewall -Tools ausw?hlen. 1. Führen Sie sudoiptables-l-v-n bei Verwendung von iptables aus, 2. Ausführen von sudonftlistruleset, wenn Sie Nftables verwenden.

Jun 28, 2025 am 12:40 AM

Wie funktioniert ein Kubernetes ein?

Der Ingress Controller ist eine Komponente, die für die Implementierung der Eingangsregeln verantwortlich ist. Sein Arbeitsprinzip ist es, auf Eindring -Ressourcen?nderungen zu h?ren und Reverse -Proxy zu konfigurieren. 1. Eindringung selbst ist nur eine Regeldefinition, und der Controller ist der tats?chliche Testamentsvollstrecker. 2. Common Controller sind Nginx, Traefik, Awsalb und Istiogateway; 3. Beim Schreiben des Eindringens umfassen die wichtigsten Felder Pfad, PathType und Backend; 4. Konfigurieren von TLS erfordert die Vorbereitung von Zertifikaten, das Erstellen von Geheimnissen und Referenzen in Eingress. 5. H?ufig gestellte Fragen sollten nacheinander den Status des Eingressstatus, den Controller -Protokollen und den Servicebetriebsstatus überprüfen.

Jun 28, 2025 am 12:38 AM

Hot-Tools-Tags

Undress AI Tool

Ausziehbilder kostenlos

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem v?llig kostenlosen KI-Gesichtstausch-Tool aus!

Hei?er Artikel

Hei?e Werkzeuge

Sammlung der Laufzeitbibliothek vc9-vc14 (32+64 Bit) (Link unten)

Laden Sie die Sammlung der Laufzeitbibliotheken herunter, die für die Installation von phpStudy erforderlich sind

VC9 32-Bit

VC9 32-Bit-Laufzeitbibliothek für die integrierte Installationsumgebung von phpstudy

Vollversion der PHP-Programmierer-Toolbox

Programmer Toolbox v1.0 PHP Integrierte Umgebung

VC11 32-Bit

VC11 32-Bit-Laufzeitbibliothek für die integrierte Installationsumgebung von phpstudy

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen