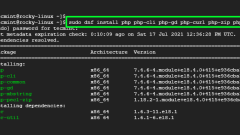

So installieren Sie PHP 7.4 auf Rocky Linux -Distribu

PHP, das rekursiv als PHP-Hypertext-Pr?prozessor abgekürzt wird, ist eine Open-Source-und weit verbreitete serverseitige Skriptsprache für die Entwicklung statischer und dynamischer Websites. Es ist auch der Kern der meisten Blogging -Systeme (wie WordPress, Drupal, Magento) und Gesch?ftsplattformen (wie Akaunting). PHP 7.x wurde 2015 mit der Ver?ffentlichung von PHP 7.0.0 ver?ffentlicht. Seitdem wurden nacheinander mehrere Versionen ver?ffentlicht. Zum Zeitpunkt des Schreibens dieses Tutorials ist die einzige unterstützte Version in der 7er -Serie Php 7.4. Der neueste PHP 8 bringt viele neue Funktionen, Funktionen und veraltete Inhalte im Vergleich zu Php 7 mit. [M?glicherweise m?gen Sie auch: Wie geht es in Rocky

Jul 13, 2025 am 09:07 AM

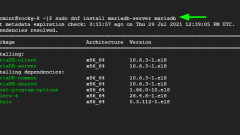

So installieren Sie Mariadb auf Rocky Linux und Almalinux

Mariadb ist ein kostenloses und gemeinschaftsgetriebenes relationales Datenbanksystem, das als vollst?ndig kompatibler Drop-In-Ersatz für das weit verbreitete MySQL-Datenbankverwaltungssystem dient.

Jul 13, 2025 am 09:06 AM

So ?ndern Sie die Berechtigungen unter Linux mit CHMOD

CHMOD ist ein Befehl unter Linux, um Datei- oder Verzeichnisberechtigungen zu ?ndern. Um seine Verwendung zu verstehen, müssen Sie die Methode zur Darstellung der Berechtigungsdarstellung und die Benutzerklassifizierung beherrschen. Die Berechtigungen sind in Read (R), Schreiben (W) und ausführen (x) unterteilt, und die Benutzer werden in Eigentümer (U), Gruppe (G) und andere (o) unterteilt; Berechtigungen k?nnen im Zeichenmodus oder im numerischen Modus festgelegt werden. 1. Charaktermodus gibt Benutzerkategorien über u, g, o und a an, kombiniert mit, -, = Betriebsberechtigungen; 2. Der digitale Modus verwendet eine dreistellige Zahl, um Berechtigungen darzustellen, 4 wird gelesen, 2 ist Schreiben und 1 ist Ausführung, und nach der Kombination bedeutet es, dass 7 RWX ist; 3.. Es wird empfohlen, die aktuellen Berechtigungen zuerst vor der ?nderung zu überprüfen, Fehloperation zu vermeiden, andere Berechtigungen mit Vorsicht zu schreiben, und sensible Dateien k?nnen durch den -R -Parameter rekursiv festgelegt werden.

Jul 13, 2025 am 01:44 AM

Was ist der Zweck des DMESG -Befehls?

DMESG wird verwendet, um den Kernel -Ring -Puffer anzusehen und zu steuern, wobei Systemstartinformationen, Hardwareerkennung, Treiberladen und Laufzeitereignisse bereitgestellt werden. Es kann Kerninformationen wie USB -Ger?teidentifikationsstatus, unzureichende Speicherwarnung, Modul -Ladestatus usw. angezeigt und für die Fehlerbehebung von Hardwareproblemen und zur Debugging -Systemfehler geeignet sind. Zu den allgemeinen Verwendungen geh?rt die Anzeige in Kombination mit weniger Pagination, Filter von Schlüsselw?rtern mit GREP oder Filterung nach Protokollebene. DMESG sollte für die Diagnose nach Ausnahmen von Systemstartups, Hardwareausf?llen, Kernelunf?llen oder Treiberaktualisierungen verwendet werden. Es ist zu beachten, dass seine Protokolle nicht hartn?ckig sind und nach dem Neustart manuell gerettet werden müssen.

Jul 13, 2025 am 01:24 AM

Wie erstelle ich eine HTTP -Anforderung aus einem Shell -Skript mit Curl oder WGT?

HTTP -Anforderungen k?nnen mit Curl oder WGet in Shell -Skripten initiiert werden. 1.Curl unterstützt mehrere Protokolle und kundenspezifische Anforderungsheader, die für die Verarbeitung von JSON -Daten und zur Steuerung von Anforderungsdetails geeignet sind. 2.Wget eignet sich besser zum Herunterladen von Dateien oder der gesamten Website und unterstützt die kontinuierliche übertragung von Haltepunkten. 3. Beide k?nnen Get- und Post -Anfragen einleiten, aber Curl ist flexibler bei der Behandlung komplexer API -Anfragen. 4. W?hlen Sie das entsprechende Tool gem?? Umweltunterstützung und spezifischen Anforderungen aus.

Jul 13, 2025 am 01:23 AM

So installieren Sie Linux auf einem alten Laptop

Das Installieren von Linux ist eine effektive M?glichkeit, die Leistung alter Notizbücher zu verbessern. Best?tigen Sie zun?chst die Hardwarekompatibilit?t, einschlie?lich CPU -Architektur, Speicher, Festplatten- und Grafikkartenunterstützung; Wenn der Speicher weniger als 2 GB betr?gt, wird empfohlen, leichte Systeme wie Lubuntu und Xubuntu auszuw?hlen. Verwenden Sie RUFUS oder Radierer, um eine Stiefelabteilung zu erstellen, und empfehlen Sie Verteilungen wie Puppylinux und Linuxlite, die für alte Produkte geeignet sind. Vor der Installation müssen Sie die BIOS -Einstellungen anpassen, den Schnellstiefel ausschalten und auf Partitionierungsmethoden und Treiberprobleme achten. Nach der Installation sollte das System aktualisiert werden, gemeinsame Software wie Firefox, LibreOffice und VLC sollten installiert werden, und die Leistungsverwaltung und die Desktop -Umgebung sollten optimiert werden, um die Benutzererfahrung zu verbessern.

Jul 13, 2025 am 01:14 AM

So überprüfen Sie den Speicherplatz unter Linux

überprüfen Sie den Speicherplatz im Linux -System. 1. Verwenden Sie den Befehl df, um die Gesamtnutzung der Festplatte anzuzeigen. Fügen Sie den Parameter -H hinzu, um die Ausgabe leichter zu lesen. Sie k?nnen auch den Mountspunkt angeben, um ein bestimmtes Dateisystem anzuzeigen. 2. Verwenden Sie den Befehl DU, um den spezifischen Verzeichnis oder den Dateiraum anzuzeigen. Der Parameter -S -Parameter wird für zusammenfassende Statistiken verwendet. In Kombination mit Sortier k?nnen Sie die gr??te Datei sortieren. 3. Grafische Tools wie das Baobab von Gnome bieten eine intuitive visuelle Analyse, die für Benutzer geeignet ist, die nicht an der Befehlszeile verwendet werden. Das Beherrschen dieser Methoden kann den Speicherplatz in verschiedenen Szenarien effizient verwalten.

Jul 13, 2025 am 12:58 AM

Was zeigt der Befehl netstat?

Der Befehl netstat kann verwendet werden, um Netzwerkverbindungen, Routing-Tabellen, Schnittstellenstatistiken usw. zu überprüfen. 1. Verwenden Sie Netstat-Tuln, um TCP- und UDP-Verbindungen im überwachten Zustand anzuzeigen, um zu identifizieren, welche Dienste Verbindungen erhalten. 2. Verwenden Sie Netstat-R, um die Kernel-Routing-Tabelle anzuzeigen, um Verbindungsprobleme zu beheben. 3.. Verwenden Sie Netstat-I, um die statistischen Informationen der Netzwerkschnittstelle wie Paketverlust zu überwachen. 4. Verwenden Sie Grep, Watch und andere Tools, um Funktionen zu verbessern. Moderne Systeme empfehlen jedoch, SS anstelle von Netstat zu verwenden.

Jul 13, 2025 am 12:43 AM

Wofür wird die Datei /etc/resolv.conf verwendet?

/etc/resolv.conf ist eine Schlüsseldatei, mit der die DNS-Einstellungen von UNIX-?hnlichen Systemen konfiguriert werden. Seine Kernfunktion besteht darin, das System mit dem DNS -Server zu sagen, dass Dom?nennamen behoben werden soll. Diese Datei enth?lt Eintr?ge wie Namenserver (Geben Sie die DNS -Serveradresse an), die Suche (Definieren Sie die Suchdom?ne) und Optionen (passen Sie das Aufl?sungsverhalten an, z. B. Zeitüberschreitungs- und Wiederholungszeiten anpassen). 1. Das System liest diese Datei über die Resolver -Bibliothek für die Aufl?sung des Dom?nennamens. 2. Gemeinsame Eintr?ge enthalten mehrere Namenserver, Suchliste und Optionensparameter. 3. Die Datei wird normalerweise von systemd-aufgel?st, networkManager oder dhclient bedient.

Jul 13, 2025 am 12:31 AM

Was ist der Zweck der Terraform State Datei (.tfState)?

Die .tfState -Datei ist der Kernmechanismus für Terraform zur Verwaltung des Infrastrukturstatus. Es wird für die Nachverfolgung des Ressourcenstatus verwendet, inkrementelle ?nderungen unterstützen, die Zusammenarbeit der Teams realisieren und ordnungsgem?? gesichert werden. 1. IT erfasst Ressourcen -ID, Attribute, Abh?ngigkeiten und Anbietermetadaten, sodass Terraform erstellte Ressourcen identifizieren kann. 2. Unterstützung inkrementeller Bereitstellungen, um sicherzustellen, dass nur die Unterschiede ge?ndert werden, anstatt wiederholte Sch?pfung. 3.. Teilen Sie Staaten durch entfernte Backends und erm?glichen Sie Verriegelungsmechanismen, um Konflikte in der Teamzusammenarbeit zu vermeiden. 4. Obwohl es sich um ein JSON -Format handelt, handelt es sich um sensible Laufzeitdaten und sollten nicht an das Code -Repository übermittelt werden, sondern regelm??ig gesichert werden müssen.

Jul 13, 2025 am 12:17 AM

Was ist SSH (Secure Shell) und welchen Port verwendet er?

SSH (SecureShell) ist ein Protokoll, das für den sicheren Zugriff und die Verwaltung von Systemen durch unsichere Netzwerke verwendet wird. Standardm??ig werden 22 Ports verwendet. Zu den Hauptfunktionen geh?ren Remote -Anmeldung, sichere Dateiübertragung, Anwendungs -Tunneling und Remote -Task -Automatisierung. SSH unterscheidet sich von Telnet und FTP insofern, als seine Kommunikation überall verschlüsselt wird und mehrere Authentifizierungsmethoden wie das Kennwort und die Authentifizierung der ?ffentlichen Schlüssel unterstützt, wodurch die Datenschutzdatenschutz und die manipulationssichere Wendung sichergestellt werden. 1. Remote -Anmeldung beim Server 2. übertragen Sie Dateien mit SCP oder SFTP sicher. W?hrend Ports ge?ndert werden k?nnen, um automatische Angriffsversuche zu reduzieren, liegt der Kernvorteil in Verschlüsselungs- und Sicherheitsmechanismen.

Jul 13, 2025 am 12:13 AM

Was ist ein Namespace in Kubernetes?

KubernetesnamePacesDividEclusterResourcesfororganisation und und theyactasvirtualclusters-withinasinglephysicalcluster, separatingResourceslikeServicesandpods, EnablingPer-namesspacecesscontrolviarbac und allowingResourcequotastopreveruseveruseverusecresoveruse und Commommarbac und allowingResourcequotastoperusiverusedoprevrevreverse

Jul 13, 2025 am 12:07 AM

So installieren Sie Pgadmin auf Rocky Linux und Almalinux

PGADMIN 4 ist ein Open-Source-, leistungsstarkes und Front-End-Tool für PostgreSQL-Datenbankverwaltung. Mit PGADMIN 4 k?nnen Administratoren postgreSQL -Datenbanken nahtlos aus einem Webbrowser verwalten und SQL -Abfragen unter anderem ausführen. Es ist geschrieben

Jul 12, 2025 am 09:32 AM

So installieren Sie MongoDB auf Rocky Linux und Almalinux

MongoDB ist eine leistungsstarke, hochskalierbare dokumentorientierte NoSQL-Datenbank, die für den starken Verkehr und eine enorme Datenmenge erstellt wurde. Im Gegensatz zu herk?mmlichen SQL -Datenbanken, die Daten in Zeilen und Spalten in Tabellen speichern, strukturiert MongoDB Daten in einem j

Jul 12, 2025 am 09:29 AM

Hot-Tools-Tags

Undress AI Tool

Ausziehbilder kostenlos

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem v?llig kostenlosen KI-Gesichtstausch-Tool aus!

Hei?er Artikel

Hei?e Werkzeuge

Sammlung der Laufzeitbibliothek vc9-vc14 (32+64 Bit) (Link unten)

Laden Sie die Sammlung der Laufzeitbibliotheken herunter, die für die Installation von phpStudy erforderlich sind

VC9 32-Bit

VC9 32-Bit-Laufzeitbibliothek für die integrierte Installationsumgebung von phpstudy

Vollversion der PHP-Programmierer-Toolbox

Programmer Toolbox v1.0 PHP Integrierte Umgebung

VC11 32-Bit

VC11 32-Bit-Laufzeitbibliothek für die integrierte Installationsumgebung von phpstudy

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen