Betrieb und Instandhaltung

Betrieb und Instandhaltung

Sicherheit

Sicherheit

Die Entwicklungsgeschichte der Netzwerksicherheitstechnologie

Die Entwicklungsgeschichte der Netzwerksicherheitstechnologie

Die Entwicklungsgeschichte der Netzwerksicherheitstechnologie

Jun 11, 2023 pm 03:41 PMMit der rasanten Entwicklung der Internettechnologie ist die Netzwerksicherheit heute zu einem der wichtigen Faktoren bei der Entwicklung der globalen Informatisierung geworden. Angesichts der anhaltenden H?ufigkeit von Cyberangriffen und Cyberkriminalit?t ist der Schutz der Netzwerksicherheit für uns zu einer unumg?nglichen Entscheidung geworden. Dieser Artikel konzentriert sich auf die Entwicklungsgeschichte der Netzwerksicherheitstechnologie.

1. ?ra der Kryptozoologie (1960er-1980er)

Netzwerksicherheitstechnologie im Zeitalter der Kryptografie wurde haupts?chlich auf der Grundlage von Kryptografieideen entwickelt. Zu dieser Zeit war der Computer nur eine riesige Maschine und die Nutzung des Internets war noch nicht so weit verbreitet wie heute, sodass eingeschr?nkte Kryptographie als eines der wirksamsten Mittel angesehen wurde. In dieser Zeit erschienen viele Technologien, die Kryptographie nutzen, wie zum Beispiel der DES-Algorithmus und der RSA-Algorithmus. Diese Algorithmen verschlüsseln einfach Daten und speichern sie im Netzwerk. Da es kein Sicherheitsschutzsystem gibt, wird das Netzwerk nur manuell gewartet, was zu komplexen Netzwerksicherheitsproblemen führt.

2. Die Firewall-?ra (1990er Jahre)

Mit der Entwicklung und dem Wachstum des Netzwerks begannen die Menschen, sich mit Fragen der Netzwerksicherheit zu befassen, und es entstanden viele innovative Ideen. Um 1993 wurde die Firewall-Technologie in die Netzwerksicherheit eingeführt. Die Idee einer Firewall ?hnelt einer Filterung, die den Verkehrsfluss begrenzen und so das Netzwerk sicher machen kann.

W?hrend dieser Zeit wurden Firewalls zum Mainstream der Netzwerksicherheitstechnologie. Das Prinzip der Firewall besteht darin, eine Regel-API zu implementieren, um das Netzwerk so zu schützen, dass der externe Zugriff auf einen bestimmten Bereich beschr?nkt wird. Diese Idee war damals sehr avantgardistisch und wurde zu einem wichtigen Schutz für die Netzwerksicherheit.

3. Der Aufstieg der Intrusion-Detection-Technologie (Anfang des 21. Jahrhunderts)

Mit der Entwicklung des Netzwerks wird die Netzwerkangriffstechnologie immer weiter verbessert und die Einschr?nkungsf?higkeiten von Firewalls reichen nicht mehr aus. Aus diesem Grund entstanden auch Einbruchmeldesysteme.

Intrusion Detection-Technologie ist eine neue Netzwerksicherheitstechnologie, die b?swilliges Verhalten im Netzwerk anhand bestimmter Regeln erkennen kann. Die Intrusion-Detection-Technologie analysiert den Datenverkehr im Netzwerk und sagt abnormales Verhalten im Netzwerk voraus, um die Zuverl?ssigkeit und Sicherheit des Systems zu verbessern.

4. Die ?ra der Cloud-Sicherheitstechnologie (Mitte des 21. Jahrhunderts)

Die boomende Entwicklung der Cloud-Computing-Technologie hat auch zu einer umfassenden F?rderung der Cloud-Sicherheitstechnologie geführt. Unter Cloud-Sicherheitstechnologie versteht man eine auf Cloud Computing basierende Netzwerksicherheitstechnologie, die Benutzern dabei helfen kann, die Zuverl?ssigkeit und Sicherheit von Netzwerksicherheitsproblemen zu verbessern. Die Cloud-Sicherheitstechnologie nutzt Virtualisierungstechnologie, um Netzwerkressourcen in einer einzigen Plattform zu integrieren und so verschiedene Sicherheitsverwaltungen im Netzwerk zu erreichen.

Kurz gesagt, mit dem Aufstieg der Netzwerksicherheit entwickelt sich die Netzwerksicherheitstechnologie st?ndig weiter. In Zukunft wird die Netzwerksicherheitstechnologie sicherlich ausgereifter und vollst?ndiger werden, was für die Verbesserung moderner umfassender Angriffs- und Verteidigungsf?higkeiten von entscheidender Bedeutung ist.

Das obige ist der detaillierte Inhalt vonDie Entwicklungsgeschichte der Netzwerksicherheitstechnologie. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Hei?e KI -Werkzeuge

Undress AI Tool

Ausziehbilder kostenlos

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem v?llig kostenlosen KI-Gesichtstausch-Tool aus!

Hei?er Artikel

Hei?e Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Hei?e Themen

1597

1597

29

29

1488

1488

72

72

Wie kann ich das Problem l?sen, wenn der Edge-Browser durch die Firewall blockiert wird?

Mar 13, 2024 pm 07:10 PM

Wie kann ich das Problem l?sen, wenn der Edge-Browser durch die Firewall blockiert wird?

Mar 13, 2024 pm 07:10 PM

Wie kann das Problem gel?st werden, dass der Edge-Browser von der Firewall blockiert wird? Edge-Browser ist Microsofts eigener Browser. Einige Benutzer haben festgestellt, dass dieser Browser w?hrend der Verwendung blockiert wurde. Auf dieser Website erhalten Benutzer eine detaillierte Einführung in die Wiederherstellung des Edge-Browsers, wenn dieser von der Firewall blockiert wird. Wie kann ich den Edge-Browser wiederherstellen, wenn er von der Firewall blockiert wird? 1. überprüfen Sie die Firewall-Einstellungen: - Klicken Sie in der Windows-Taskleiste auf die Schaltfl?che ?Start“ und ?ffnen Sie dann ?Einstellungen“. - W?hlen Sie im Fenster ?Einstellungen“ die Option ?Update & Sicherheit“. -existieren

Graue L?sung für die erweiterten Einstellungen der Win11-Firewall

Dec 24, 2023 pm 07:53 PM

Graue L?sung für die erweiterten Einstellungen der Win11-Firewall

Dec 24, 2023 pm 07:53 PM

Beim Einrichten der Firewall stellen viele Freunde fest, dass die erweiterten Einstellungen ihrer Win11-Firewall ausgegraut sind und nicht angeklickt werden k?nnen. Dies kann dadurch verursacht werden, dass keine Steuereinheit hinzugefügt wurde oder die erweiterten Einstellungen nicht richtig ge?ffnet wurden. Sehen wir uns an, wie das Problem gel?st werden kann. Die erweiterten Einstellungen der Win11-Firewall sind ausgegraut. Methode 1: 1. Klicken Sie zun?chst auf das Startmenü unten, suchen Sie und ?ffnen Sie ?Systemsteuerung“ oben. 2. ?ffnen Sie dann ?Windows Defender Firewall“. 3. Nach der Eingabe k?nnen Sie ?Erweitert“ ?ffnen Einstellungen“ in der linken Spalte. Methode 2: 1. Wenn die obige Methode nicht ge?ffnet werden kann, k?nnen Sie mit der rechten Maustaste auf ?Startmenü“ klicken und ?Ausführen“ ?ffnen. 2. Geben Sie dann ?mmc“ ein und drücken Sie die Eingabetaste, um das ?ffnen zu best?tigen. 3. Klicken Sie nach dem ?ffnen oben links auf

Wie aktiviere oder deaktiviere ich die Firewall unter Alpine Linux?

Feb 21, 2024 pm 12:45 PM

Wie aktiviere oder deaktiviere ich die Firewall unter Alpine Linux?

Feb 21, 2024 pm 12:45 PM

Unter AlpineLinux k?nnen Sie das Tool iptables verwenden, um Firewall-Regeln zu konfigurieren und zu verwalten. Hier sind die grundlegenden Schritte zum Aktivieren oder Deaktivieren der Firewall unter AlpineLinux: überprüfen Sie den Firewall-Status: sudoiptables -L Wenn in der Ausgabe Regeln angezeigt werden (z. B. gibt es einige INPUT-, OUTPUT- oder FORWARD-Regeln), ist die Firewall aktiviert. Wenn die Ausgabe leer ist, ist die Firewall derzeit deaktiviert. Firewall aktivieren: sudoiptables-PINPUTACCEPTsudoiptables-POUTPUTACCEPTsudoiptables-PFORWARDAC

Wie entferne ich das Firewall-Logo auf dem Win10-Desktopsymbol?

Jan 01, 2024 pm 12:21 PM

Wie entferne ich das Firewall-Logo auf dem Win10-Desktopsymbol?

Jan 01, 2024 pm 12:21 PM

Viele Freunde, die das Win10-System verwenden, stellen fest, dass auf dem Computer-Desktop ein Firewall-Logo zu sehen ist. Das ist für viele Freunde mit Zwangsst?rungen besonders unangenehm Klicken Sie auf ?. Das Problem kann durch ?ndern der ?Einstellungen der Benutzerkontensteuerung ?ndern“ behoben werden. Werfen wir einen Blick auf das jeweilige Tutorial. So deaktivieren Sie das Firewall-Logo auf dem Desktop-Symbol in Windows 10 1. Klicken Sie zun?chst mit der rechten Maustaste auf die Schaltfl?che ?Startmenü“ neben dem Startbildschirm des Computers und w?hlen Sie dann die Funktion ?Systemsteuerung“ aus dem Popup-Menü aus. 2. W?hlen Sie dann die Option ?Benutzerkonto“ und w?hlen Sie in der neuen Oberfl?che, die angezeigt wird, den Eintrag ?Einstellungen zur Benutzerkontensteuerung ?ndern“. 3. Nachdem Sie den Schieberegler im Fenster nach unten verschoben haben, klicken Sie zum Beenden auf ?Best?tigen“.

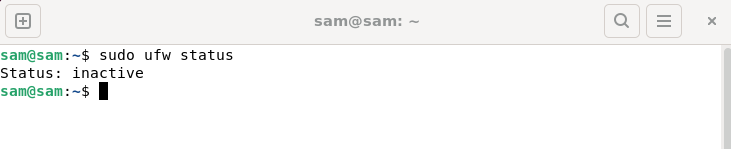

So beheben Sie, dass der UFW-Status unter Linux als inaktiv angezeigt wird

Mar 20, 2024 pm 01:50 PM

So beheben Sie, dass der UFW-Status unter Linux als inaktiv angezeigt wird

Mar 20, 2024 pm 01:50 PM

UFW, auch bekannt als Uncomplex Firewall, wird von vielen Linux-Distributionen als Firewall-System übernommen. UFW soll es unerfahrenen Benutzern erleichtern, Firewall-Einstellungen sowohl über die Befehlszeilenschnittstelle als auch über die grafische Benutzeroberfl?che zu verwalten. Eine UFW-Firewall ist ein System, das den Netzwerkverkehr anhand festgelegter Regeln überwacht, um das Netzwerk vor Netzwerk-Sniffing und anderen Angriffen zu schützen. Wenn UFW auf Ihrem Linux-System installiert ist, der Status jedoch als inaktiv angezeigt wird, kann das mehrere Gründe haben. In diesem Leitfaden werde ich erl?utern, wie Sie das Problem der inaktiven UFW-Firewall auf Linux-Systemen beheben k?nnen. Warum UFW unter Linux den Status ?Inaktiv“ anzeigt Warum UFW unter Linux standardm??ig inaktiv ist So verwenden Sie Linux

Tipps zum Scannen und Beheben von PHP-Schwachstellen

May 02, 2024 am 10:15 AM

Tipps zum Scannen und Beheben von PHP-Schwachstellen

May 02, 2024 am 10:15 AM

Das Scannen und Beheben von PHP-Schwachstellen umfasst: Scannen nach Schwachstellen mithilfe von Tools wie Acunetix, Nessus und BurpSuite. Beheben Sie Schwachstellen, indem Sie beispielsweise die PHP-Version aktualisieren, Patches installieren oder Code ?ndern. Verwenden Sie Sicherheitsbibliotheken und Frameworks. Führen Sie regelm??ig einen erneuten Scan durch, um sicherzustellen, dass die Korrekturen wirksam sind.

Fix: Das Aufzeichnen von Videos im Snipping Tool funktioniert nicht

Sep 17, 2023 pm 08:09 PM

Fix: Das Aufzeichnen von Videos im Snipping Tool funktioniert nicht

Sep 17, 2023 pm 08:09 PM

W?hrend das Konzept hinter dem Snipping Tool in Windows 11 gro?artig ist, ist eine seiner Hauptfunktionen, das Aufzeichnen von Videos, wirklich entt?uschend. Die Bildschirmaufzeichnungsfunktion ist noch relativ neu, daher kann es schwierig sein, mit St?rungen zurechtzukommen. Schauen wir uns dennoch das Problem an und versuchen wir, eine L?sung zu finden. Warum funktioniert die Videoaufzeichnungsfunktion des Screenshot-Tools nicht? M?glicherweise ist nicht die neueste Version von Windows 11 installiert. Das Snipping-Tool ist m?glicherweise besch?digt oder besch?digt. Software von Drittanbietern wie Antivirensoftware kann die Aufzeichnung Ihres Bildschirms verhindern. Ihr Computer verfügt nicht über genügend RAM oder Festplattenspeicher, um die Bildschirmaufzeichnung zu speichern. Viren oder Malware auf Ihrem Computer beeintr?chtigen die Funktionsweise von Programmen. So erhalten Sie das Snipping Tool, um meinen Bildschirm in Windows 11 aufzuzeichnen

Was sind die Haupttechnologien von Firewalls?

Oct 11, 2023 am 09:58 AM

Was sind die Haupttechnologien von Firewalls?

Oct 11, 2023 am 09:58 AM

Zu den Haupttechnologien der Firewall geh?ren die Netzwerkschicht-Firewall, die Anwendungsschicht-Firewall, die Paketfilter-Firewall und die Stateful-Inspection-Firewall. Detaillierte Einführung: 1. Firewall auf Netzwerkebene, die den Netzwerkverkehr basierend auf Netzwerkprotokollen und IP-Adressen filtert und steuert. 2. Firewall auf Anwendungsebene, die eine detaillierte Erkennung und Filterung von Protokollen auf Anwendungsebene durchführt, um eine verfeinerte Zugriffskontrolle und einen besseren Sicherheitsschutz bereitzustellen 3. Paketfilter-Firewall, die Netzwerkpakete gem?? voreingestellten Regeln filtert und kontrolliert. 4. Stateful-Erkennungs-Firewall, die Netzwerkverbindungen überwacht und analysiert und basierend auf dem Status der Verbindung entscheidet, ob Datenpakete durchgelassen werden.