Linux gilt im Allgemeinen als sicherer als Windows und MacOS, aber nicht absolut immun. Die Sicherheitsvorteile ergeben sich aus Design, Benutzergewohnheiten und Nutzungsmethoden. Erstens hat Linux Desktop einen kleinen Marktanteil und wird weniger angegriffen, aber wir müssen uns jedoch vor dem Risiko einer unsachgem??en Serverkonfiguration bewusst sein. Zweitens begrenzt das starken Berechtigungsmodell die operativen Berechtigungen gew?hnlicher Benutzer und verringert den Schaden von Malware. Darüber hinaus erm?glichen Open -Source -Funktionen, dass Schwachstellen schnell entdeckt und repariert werden, aber auf die Qualit?t der Gemeinschaftswartung beruhen. Schlie?lich h?ngt die Systemsicherheit auch von Benutzerkonfigurations- und Nutzungsgewohnheiten ab, z. B. von der Aktualisierung der Software, der Vermeidung einer willkürlichen Installation von Paketen und einer angemessenen Einrichtung von SSH -Zugriff. W?hrend Linux im Design sicherer ist, ist es immer noch wichtig, es richtig zu verwenden.

Ja, Linux wird im Allgemeinen als sicherer als andere Mainstream -Betriebssysteme wie Windows und MacOS angesehen - aber nicht, weil es magisch oder immun gegen Bedrohungen ist. Es kommt auf Designoptionen, Benutzergewohnheiten und wie das System im wirklichen Leben verwendet wird.

Weniger Ziele bedeuten weniger Angriffe

Ein Grund, warum Linux sich sicherer fühlt, ist, dass es einen kleineren Marktanteil auf Desktops hat. Malware -Autoren neigen dazu, das zu zielen, was am h?ufigsten vorkommt - was bedeutet, dass Windows am h?rtesten angetroffen wird, und MacOS holt sich auf, da es beliebter wird.

- Angreifer konzentrieren sich auf Plattformen mit den meisten Benutzern.

- Weniger Malware wird speziell für Linux geschrieben.

- Das bedeutet nicht, dass Linux nicht angegriffen werden kann - nur dass es weniger h?ufig ins Visier genommen wird.

Aber lassen Sie sich nicht zu wohl fühlen-wenn Sie einen ?ffentlich ausgerichteten Linux-Server ausführen, insbesondere einen, der falsch konfiguriert ist, kann er absolut beeintr?chtigt werden.

Starkes Berechtigungsmodell standardm??ig

Linux wurde von Anfang an mit Multi-User-Umgebungen erstellt. Dies bedeutet, dass es starke Berechtigungskontrollen hat, die im Kern eingebacken sind.

- Benutzer sind nicht standardm??ig Administratoren - Sie müssen

sudooder zu root wechseln. - Dies erschwert es Apps oder Skripten, ohne Ihre Zustimmung gro?e ?nderungen vorzunehmen.

- Vergleichen Sie das mit Windows, bei dem viele Benutzer st?ndig mit Administratorrechten ausführen - und erleichtern Malware -Angriffe.

Eine gute Praxis:

- Melden Sie sich nicht als root an, es sei denn, es ist erforderlich.

- Verwenden Sie separate Konten für verschiedene Aufgaben oder Benutzer.

- Halten Sie die Software über Paketmanager aktualisiert - sie sind normalerweise zuverl?ssig.

Transparenz hilft der Sicherheit

Da die meisten Linux -Verteilungen Open Source sind, kann Code von jedem überprüft werden. Wenn es eine Verwundbarkeit gibt, findet es jemand in der Gemeinde oft schnell und behebt es.

- Open-Source bedeutet nicht automatisch sicher, aber es bedeutet mehr Augen auf das Problem.

- Fehler k?nnen schnell gepatcht werden, sobald es gefunden wurde.

- Schlecht gewartete Open-Source-Projekte k?nnen jedoch weiterhin riskant sein.

Au?erdem bieten viele Linux-Distributionen Langzeitunterstützungsversionen (Long-Term Support), die Sicherheitsaktualisierungen für Jahre erhalten-ideal für Server und Unternehmensnutzung.

Sicherheit h?ngt davon ab, wie Sie es verwenden

Vergessen wir nicht: Kein Betriebssystem ist vollkommen sicher. Eine Menge Sicherheit h?ngt davon ab, wie Sie das System konfigurieren und verwenden.

Zum Beispiel:

- Ausführen eines veralteten Linux -Servers mit Standardkennw?rtern? Nicht sicher.

- Installieren von zuf?lligen

.deb-Paketen von skizzenhaften Websites? Riskanter Schritt. - SSH ohne Firewall oder Schlüsselanmeldung für das Internet offen lassen? ?rger einladend.

W?hrend Linux Ihnen bessere Werkzeuge und Standardeinstellungen bietet, ist es dennoch m?glich, Dinge durcheinander zu bringen, wenn Sie nicht aufpassen.

Kurz gesagt, Linux ist tendenziell sicherer und entworfen, insbesondere in Serverumgebungen. Bei der Sicherheit geht es jedoch nicht nur um das Betriebssystem - es geht auch darum, klug und proaktiv zu bleiben.

Das obige ist der detaillierte Inhalt vonIst Linux sicherer als andere Betriebssysteme?. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Hei?e KI -Werkzeuge

Undress AI Tool

Ausziehbilder kostenlos

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem v?llig kostenlosen KI-Gesichtstausch-Tool aus!

Hei?er Artikel

Hei?e Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Hei?e Themen

1597

1597

29

29

1486

1486

72

72

Installieren Sie LXC (Linux Container) in Rhel, Rocky & Almalinux

Jul 05, 2025 am 09:25 AM

Installieren Sie LXC (Linux Container) in Rhel, Rocky & Almalinux

Jul 05, 2025 am 09:25 AM

LXD wird als Container- und Virtual Machine Manager der n?chsten Generation beschrieben, der für Linux-Systeme, die in Containern oder als virtuelle Maschinen ausgeführt werden, ein immersives Anbieter bietet. Es bietet Bilder für eine überm??ige Anzahl von Linux -Verteilungen mit Unterstützung

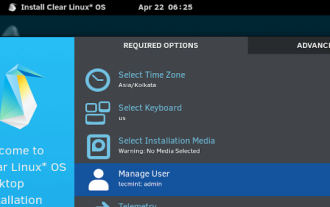

L?schen Sie Linux -Distrium - optimiert für Leistung und Sicherheit

Jul 02, 2025 am 09:49 AM

L?schen Sie Linux -Distrium - optimiert für Leistung und Sicherheit

Jul 02, 2025 am 09:49 AM

Clear Linux OS ist das ideale Betriebssystem für Menschen - AHEM -System -Administratoren -, die eine minimale, sichere und zuverl?ssige Linux -Verteilung haben m?chten. Es ist für die Intel -Architektur optimiert, was bedeutet, dass ein klares Linux -Betriebssystem auf AMD -SYS ausgeführt wird

Wie erstelle ich mit OpenSSL ein selbstsigniertes SSL-Zertifikat?

Jul 03, 2025 am 12:30 AM

Wie erstelle ich mit OpenSSL ein selbstsigniertes SSL-Zertifikat?

Jul 03, 2025 am 12:30 AM

Die wichtigsten Schritte zum Erstellen eines selbstsignierten SSL-Zertifikats sind wie folgt: 1. Generieren Sie den privaten Schlüssel und verwenden Sie den Befehl openSslGenrsa-outself SELDED.KEY2048, um eine private Tastendatei von 2048-Bit RSA, Optionaler Parameter-AES256, um Kennwortschutz zu erreichen. 2. Erstellen einer Zertifikatanforderung (CSR), run OpenSlreq-New-keyselfsigned.key-outself Signed.csr und füllen Sie die relevanten Informationen, insbesondere das Feld "CommonName", aus. 3. Generieren Sie das Zertifikat durch selbstsigniert und verwenden

7 M?glichkeiten zur Beschleunigung des Firefox -Browsers im Linux -Desktop

Jul 04, 2025 am 09:18 AM

7 M?glichkeiten zur Beschleunigung des Firefox -Browsers im Linux -Desktop

Jul 04, 2025 am 09:18 AM

Firefox Browser ist der Standard -Browser für die meisten modernen Linux -Verteilungen wie Ubuntu, Mint und Fedora. Anf?nglich k?nnte seine Leistung beeindruckend sein, aber im Laufe der Zeit werden Sie m?glicherweise feststellen, dass Ihr Browser nicht so schnell und red ist

Wie extrahiere ich eine .tar.gz- oder .zip -Datei?

Jul 02, 2025 am 12:52 AM

Wie extrahiere ich eine .tar.gz- oder .zip -Datei?

Jul 02, 2025 am 12:52 AM

Dekomprimieren Sie die .ZIP-Datei unter Windows. Auf macOS und Linux kann die .ZIP-Datei doppelt klicken oder unziffisch befohlen werden, und die .tar.gz-Datei kann durch TAR-Befehl oder doppelt direkt klicken. Die spezifischen Schritte sind: 1. Windows Processing.zip-Datei: Klicken Sie mit der rechten Maustaste → "Alle extrahieren"; 2. Windows Processing.tar.gz Datei: Installieren Sie Tools von Drittanbietern → Klicken Sie mit der rechten Maustaste auf Dekomprimierung; 3.. MacOS/Linux Processing.zip-Datei: Doppelklicken Sie oder leiten Sie Unziffilename.zip aus; 4. MacOS/Linux Processing.tar

Wie beheben Sie DNS -Probleme auf einer Linux -Maschine?

Jul 07, 2025 am 12:35 AM

Wie beheben Sie DNS -Probleme auf einer Linux -Maschine?

Jul 07, 2025 am 12:35 AM

überprüfen Sie bei der Begegnung mit DNS -Problemen zun?chst die Datei /etc/resolv.conf, um festzustellen, ob der richtige Namenserver konfiguriert ist. Zweitens k?nnen Sie ?ffentliche DNs wie 8,8,8,8 zum Testen manuell hinzufügen. Verwenden Sie dann die Befehle nslookup und digieren Sie, um zu überprüfen, ob die DNS -Aufl?sung normal ist. Wenn diese Tools nicht installiert sind, k?nnen Sie zuerst das DNSUTILS- oder BIND-UTILS-Paket installieren. überprüfen Sie dann den systemd-gel?sten Service-Status und die Konfigurationsdatei /etc/systemd/Resolved.conf und setzen Sie DNs und Fallbackdns nach Bedarf und starten Sie den Dienst neu. überprüfen Sie schlie?lich den Status und die Firewall -Regeln für Netzwerkschnittstellen und best?tigen Sie, dass Port 53 nicht ist

Installieren Sie Guacamole für Remote Linux/Windows Access in Ubuntu

Jul 08, 2025 am 09:58 AM

Installieren Sie Guacamole für Remote Linux/Windows Access in Ubuntu

Jul 08, 2025 am 09:58 AM

Als Systemadministrator k?nnen Sie sich (heute oder in Zukunft) in einer Umgebung arbeiten, in der Windows und Linux koexistieren. Es ist kein Geheimnis, dass einige gro?e Unternehmen einige ihrer Produktionsdienste in Windows -Boxen bevorzugen (oder müssen).

Wie würden Sie einen Server debuggen, der langsam ist oder einen hohen Speicherverbrauch hat?

Jul 06, 2025 am 12:02 AM

Wie würden Sie einen Server debuggen, der langsam ist oder einen hohen Speicherverbrauch hat?

Jul 06, 2025 am 12:02 AM

Wenn Sie feststellen, dass der Server langsam ausgeführt wird oder die Speicherverwendung zu hoch ist, sollten Sie die Ursache vor dem Betrieb überprüfen. Zun?chst müssen Sie die Nutzung der Systemressourcen überprüfen, Top-, HTOP-, Free-H-, Iostat-, SS------------Aser--und andere Befehle verwenden, um die CPU-, Speicher-, Festplatten-E/O- und Netzwerkverbindungen zu überprüfen. Zweitens analysieren Sie spezifische Prozessprobleme und verfolgen Sie das Verhalten von Prozessen mit hoher Occupancy durch Tools wie PS, JStack, Strace; überprüfen Sie dann Protokolle und überwachung von Daten, sehen Sie sich OOM -Datens?tze, Ausnahmemantworten, langsame Abfragen und andere Hinweise an. Schlie?lich erfolgt die gezielte Verarbeitung anhand h?ufiger Gründe wie Speicherlecks, Ersch?pfung des Verbindungspools, Stürme des Cache -Fehlers und Timing -Aufgabenkonflikte, der Optimierung der Codelogik, der Einrichtung eines Zeitüberschreitungsmechanismus, den aktuellen Grenzüberschreitungen und regelm??igen Druckmess- und Bewertungsressourcen.