Detaillierte Erl?uterung der Datenstruktur: vom Array zum Baum und dann zur Hash -Tabelle

In diesem Artikel werden mehrere gemeinsame Datenstrukturen er?rtert, darunter Arrays, verknüpfte Listen, bin?re Suchb?ume (BSTs) und Hash -Tabellen und erkl?rt ihre Organisation im Ged?chtnis sowie deren Vor- und Nachteile.

Informationsstruktur und abstrakte Datenstruktur

Informationsstruktur bezieht sich auf die Art und Weise, wie Informationen im Ged?chtnis organisiert werden, w?hrend abstrakte Datenstrukturen unser konzeptionelles Verst?ndnis dieser Strukturen sind. Das Verst?ndnis abstrakter Datenstrukturen hilft uns, verschiedene Datenstrukturen in der Praxis besser zu implementieren.

Stapel und Warteschlange

Warteschlangen sind eine abstrakte Datenstruktur, die dem FIFO -Prinzip (zuerst in, zuerst) folgt, ?hnlich wie das Warten in der Linie. Zu den Hauptvorg?ngen geh?ren Enqueinging (Hinzufügen von Elementen zum Schwanz der Warteschlange) und Dequeuing (Entfernen der Kopfelemente der Warteschlange).

Der Stapel folgt dem LIFO -Prinzip (zuletzt in erster Out), genau wie das Stapeln eines Telleres. Zu den Vorg?ngen geh?ren das Schieben (Hinzufügen von Elementen an die Spitze des Stapels) und das Knallen (Topelemente des Stapels).

Array

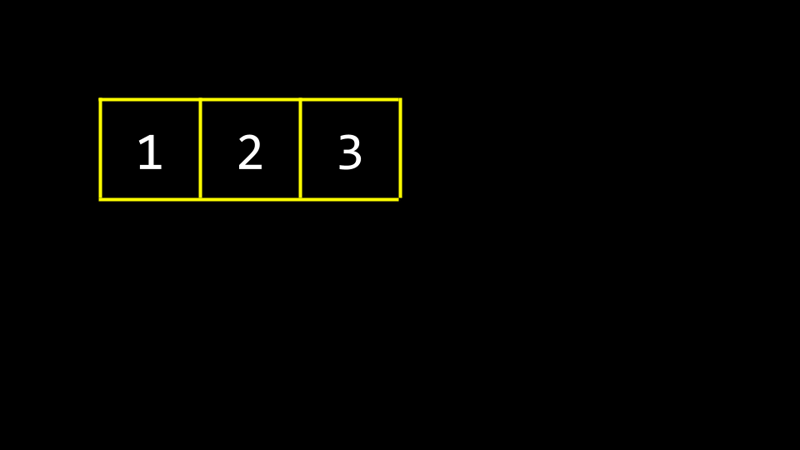

Ein Array ist eine Struktur, die Daten kontinuierlich im Speicher speichert. Wie in der folgenden Abbildung gezeigt, belegen Arrays einen kontinuierlichen Speicherplatz im Speicher.

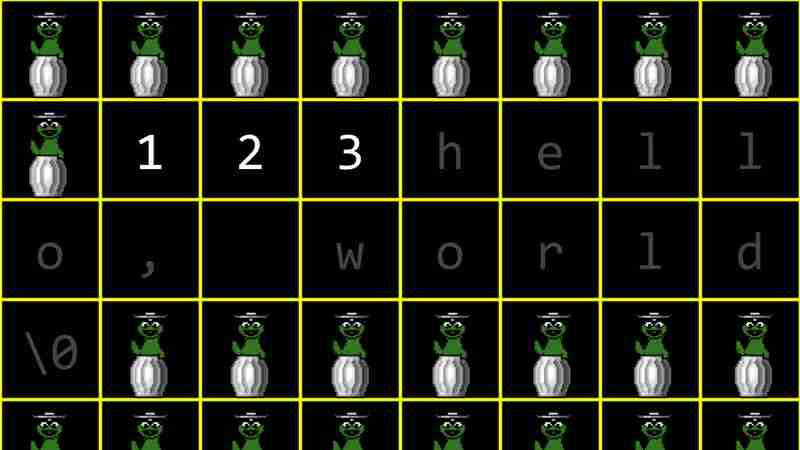

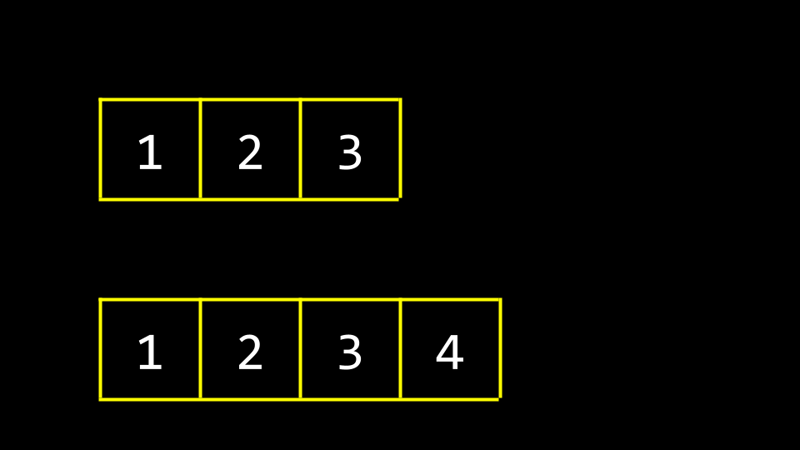

Andere Programme, Funktionen und Variablen k?nnen im Speicher sowie redundante Daten vorhanden sein, die zuvor verwendet wurden. Wenn Sie dem Array neue Elemente hinzufügen müssen, müssen Sie den Speicher neu zuweisen und das gesamte Array kopieren, was ineffizient sein kann.

Obwohl zu viel Speicher vorab, kann es den Kopiervorgang reduzieren, aber es wird Systemressourcen ab verschwenden. Daher ist es wichtig, Ged?chtnis gem?? den tats?chlichen Bedürfnissen zuzuweisen.

Linkliste

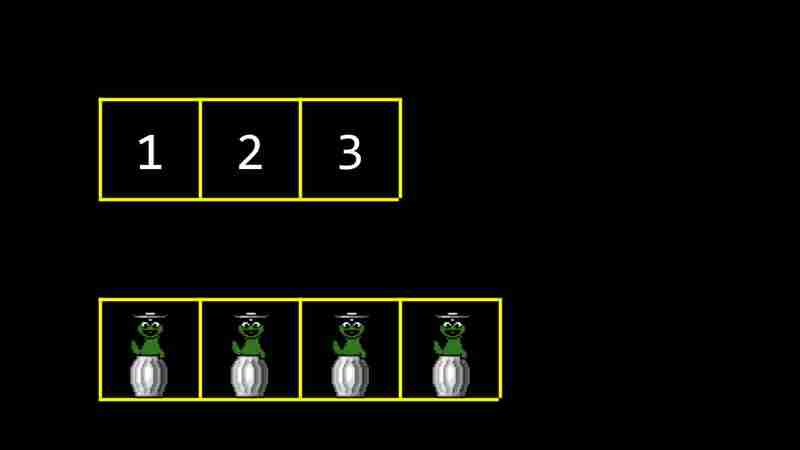

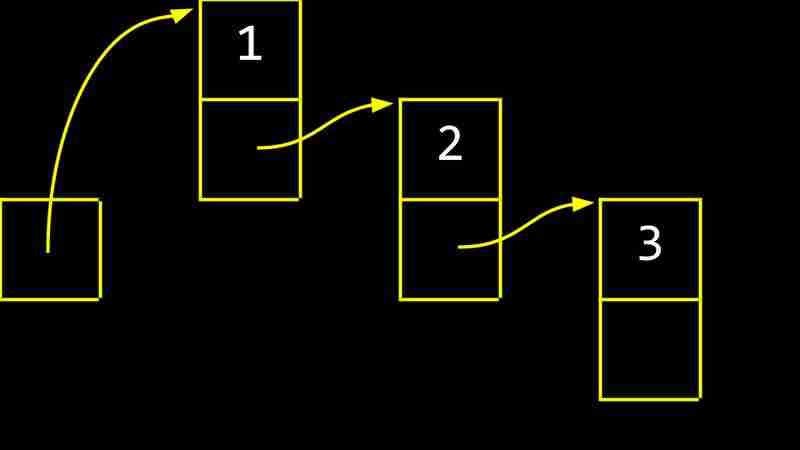

Verbindete Listen sind leistungsstarke Datenstrukturen, die die Verkettung von Werten in verschiedenen Speicherregionen in eine Liste erm?glichen und die dynamische Expansion oder Reduzierung unterstützen.

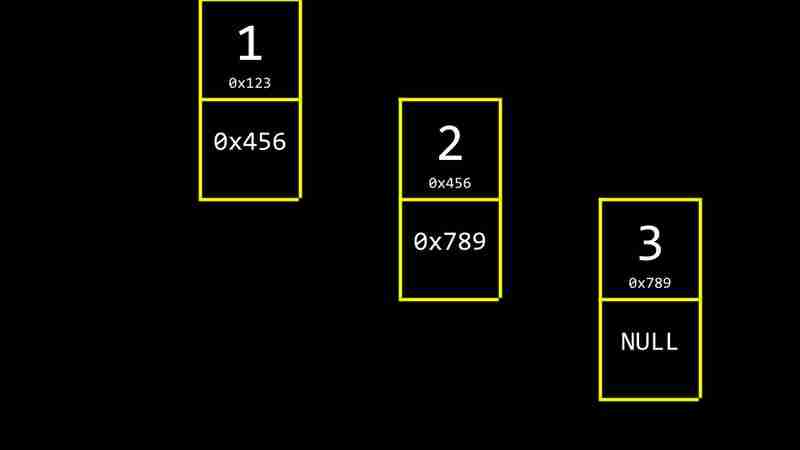

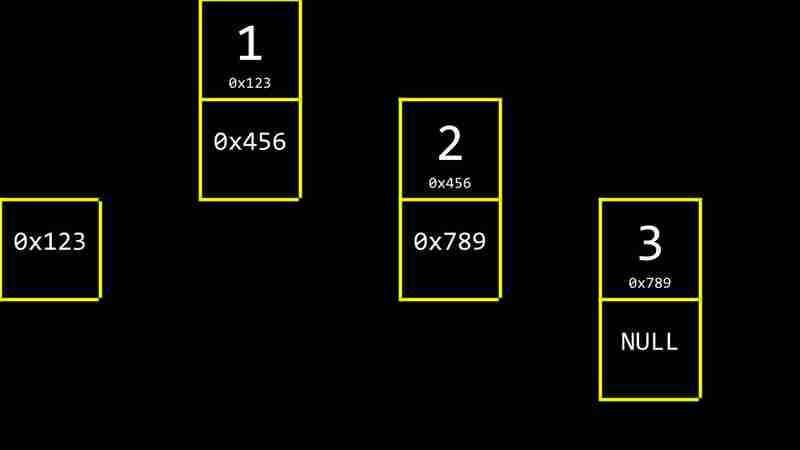

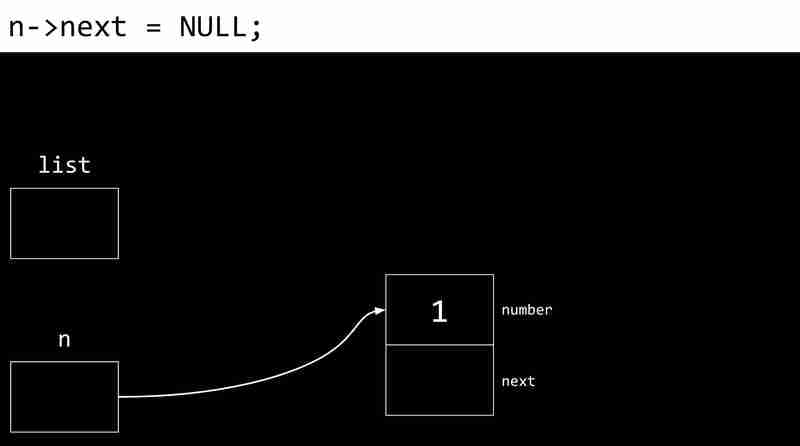

Jeder CS- Woche 5 enth?lt zwei Werte: den Datenwert und ein Zeiger auf den n?chsten CS- Woche 5. Der Zeigerwert des letzten CS- Woche 5s ist null, was das Ende der verknüpften Liste angibt.

In der C -Sprache k?nnen CS- Woche 5 wie folgt definiert werden:

<code class="c">typedef struct node { int number; struct node *next; } node;</code>

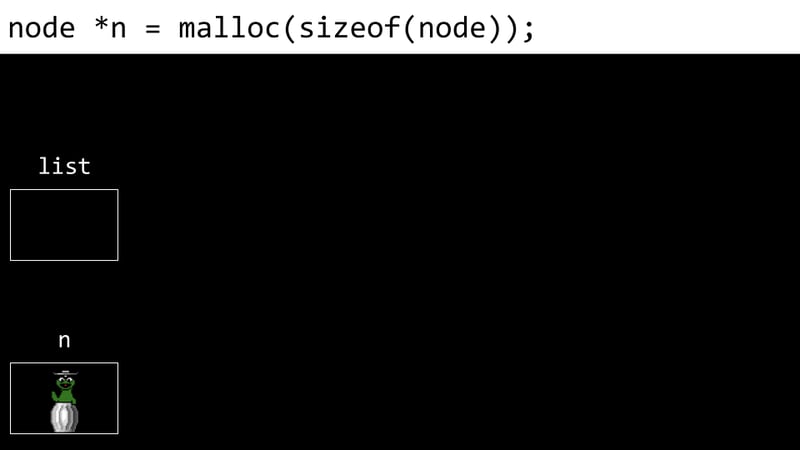

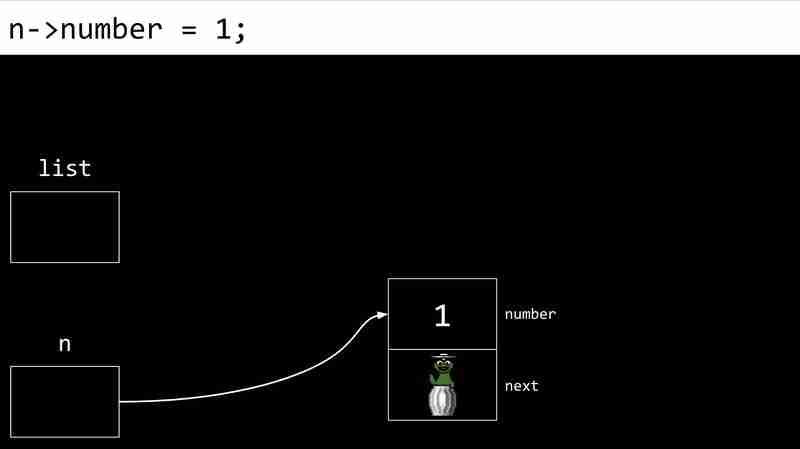

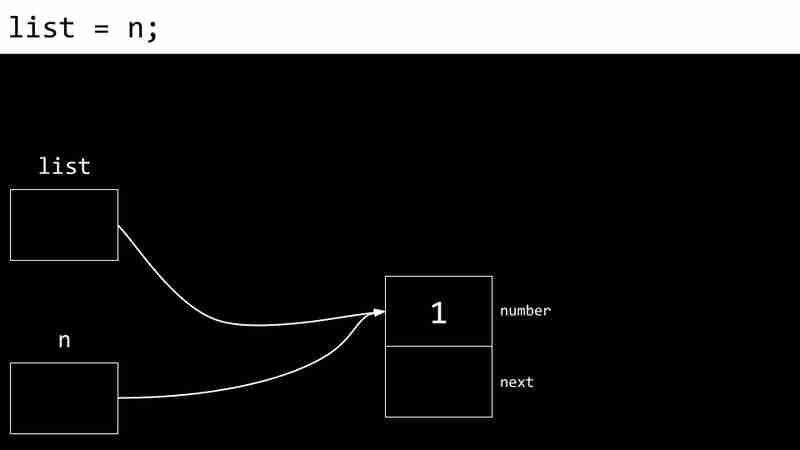

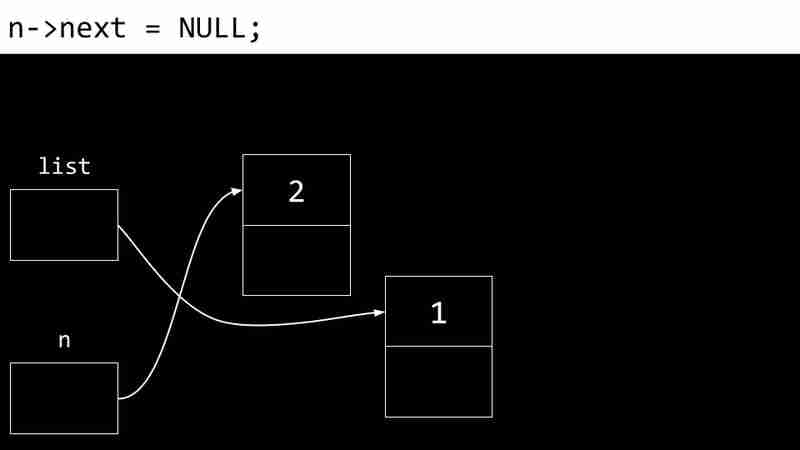

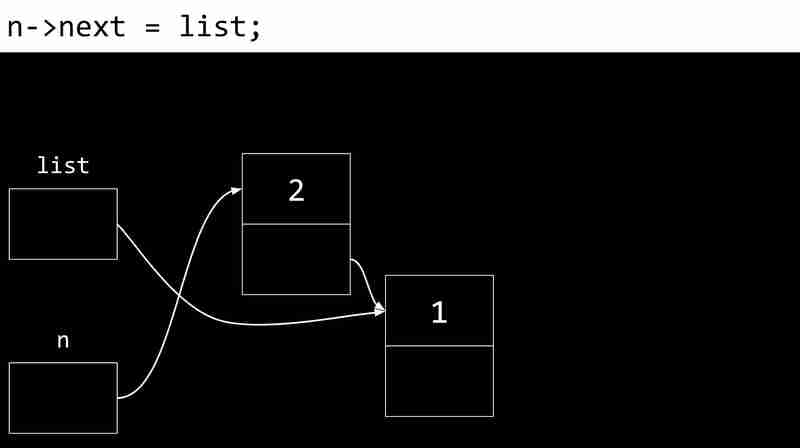

Das folgende Beispiel zeigt den Prozess des Erstellens einer verknüpften Liste:

Zu den Nachteilen verknüpfter Listen geh?ren die Notwendigkeit zus?tzlicher Speicherspeicherzeiger und die Unf?higkeit, über Indexe direkt auf Elemente zuzugreifen.

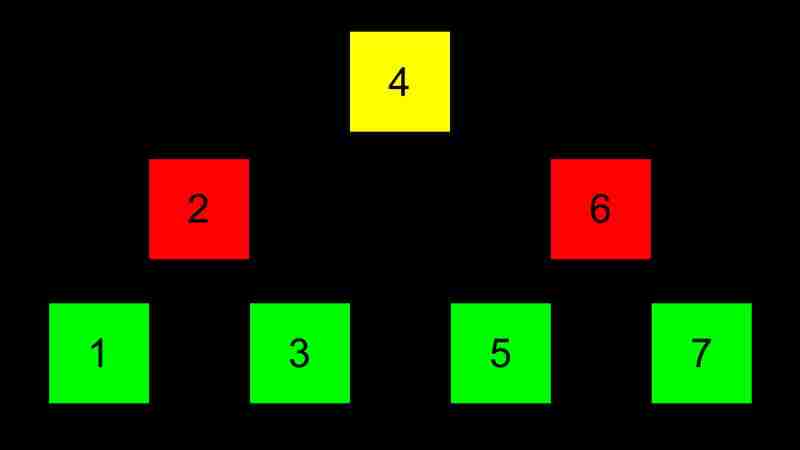

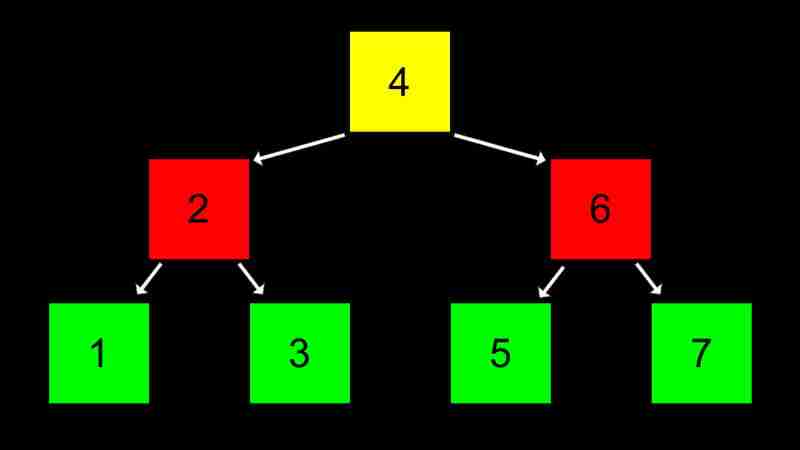

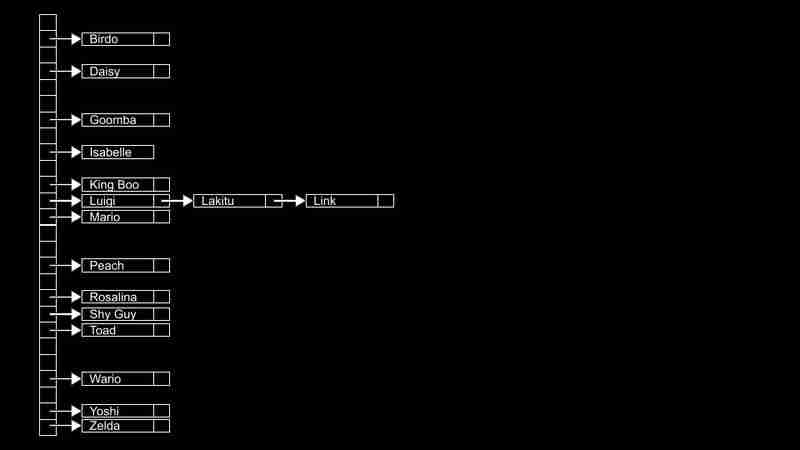

Bin?rer Suchbaum (BST)

Ein bin?rer Suchbaum ist eine Baumstruktur, die Daten effizient speichert, durchsucht und abruft.

Die Vorteile von BST sind dynamisch und die Suchseffizienz (O (log n)), und der Nachteil besteht darin, dass die Suchffizienz auf o (n) f?llt, wenn der Baum nicht ausbalanciert ist und zus?tzliche Speicherspeicherzeiger erfordert.

Hash -Tisch

Eine Hash-Tabelle ?hnelt einem W?rterbuch und enth?lt Schlüsselwertpaare. Es verwendet eine Hash -Funktion, um Tasten an Array -Indizes zu kartieren und so die durchschnittliche Suchzeit von O (1) zu erreichen.

Hash -Konflikte (mehrere Schlüssel, die demselben Index zugeordnet sind) k?nnen durch verknüpfte Listen oder andere Methoden gel?st werden. Das Design von Hash -Funktionen ist entscheidend für die Leistung von Hash -Tabellen. Ein Beispiel für eine einfache Hash -Funktion ist wie folgt:

<code class="c">#include <ctype.h> unsigned int hash(const char *word) { return toupper(word[0]) - 'A'; }</ctype.h></code>

Dieser Artikel wird basierend auf CS50X 2024 Quellcode zusammengestellt.

Das obige ist der detaillierte Inhalt vonCS- Woche 5. Für weitere Informationen folgen Sie bitte anderen verwandten Artikeln auf der PHP chinesischen Website!

Hei?e KI -Werkzeuge

Undress AI Tool

Ausziehbilder kostenlos

Undresser.AI Undress

KI-gestützte App zum Erstellen realistischer Aktfotos

AI Clothes Remover

Online-KI-Tool zum Entfernen von Kleidung aus Fotos.

Clothoff.io

KI-Kleiderentferner

Video Face Swap

Tauschen Sie Gesichter in jedem Video mühelos mit unserem v?llig kostenlosen KI-Gesichtstausch-Tool aus!

Hei?er Artikel

Hei?e Werkzeuge

Notepad++7.3.1

Einfach zu bedienender und kostenloser Code-Editor

SublimeText3 chinesische Version

Chinesische Version, sehr einfach zu bedienen

Senden Sie Studio 13.0.1

Leistungsstarke integrierte PHP-Entwicklungsumgebung

Dreamweaver CS6

Visuelle Webentwicklungstools

SublimeText3 Mac-Version

Codebearbeitungssoftware auf Gottesniveau (SublimeText3)

Wie Debian Readdir sich in andere Tools integriert

Apr 13, 2025 am 09:42 AM

Wie Debian Readdir sich in andere Tools integriert

Apr 13, 2025 am 09:42 AM

Die Readdir -Funktion im Debian -System ist ein Systemaufruf, der zum Lesen des Verzeichnisgehalts verwendet wird und h?ufig in der C -Programmierung verwendet wird. In diesem Artikel wird erl?utert, wie Readdir in andere Tools integriert wird, um seine Funktionalit?t zu verbessern. Methode 1: Kombinieren Sie C -Sprachprogramm und Pipeline zuerst ein C -Programm, um die Funktion der Readdir aufzurufen und das Ergebnis auszugeben:#include#include#includeIntmain (intargc, char*argv []) {Dir*Dir; structDirent*Eintrag; if (argc! = 2) {{

So implementieren Sie Redis -Z?hler

Apr 10, 2025 pm 10:21 PM

So implementieren Sie Redis -Z?hler

Apr 10, 2025 pm 10:21 PM

Der Redis-Z?hler ist ein Mechanismus, der die Speicherung von Redis-Schlüsselwertpaaren verwendet, um Z?hlvorg?nge zu implementieren, einschlie?lich der folgenden Schritte: Erstellen von Z?hlerschlüssel, Erh?hung der Z?hlungen, Verringerung der Anzahl, Zurücksetzen der Z?hlungen und Erhalt von Z?hlungen. Die Vorteile von Redis -Z?hlern umfassen schnelle Geschwindigkeit, hohe Parallelit?t, Haltbarkeit und Einfachheit und Benutzerfreundlichkeit. Es kann in Szenarien wie Benutzerzugriffsz?hlungen, Echtzeit-Metrikverfolgung, Spielergebnissen und Ranglisten sowie Auftragsverarbeitungsz?hlung verwendet werden.

Wie versteht man ABI -Kompatibilit?t in C?

Apr 28, 2025 pm 10:12 PM

Wie versteht man ABI -Kompatibilit?t in C?

Apr 28, 2025 pm 10:12 PM

Die Abi -Kompatibilit?t in C bezieht sich darauf, ob Bin?rcode, das von verschiedenen Compilern oder Versionen generiert wird, ohne Neukompilation kompatibel sein kann. 1. Funktionsaufruf Konventionen, 2. Namens?nderung, 3..

So verwenden Sie den Befehl Redis

Apr 10, 2025 pm 08:45 PM

So verwenden Sie den Befehl Redis

Apr 10, 2025 pm 08:45 PM

Die Verwendung der REDIS -Anweisung erfordert die folgenden Schritte: ?ffnen Sie den Redis -Client. Geben Sie den Befehl ein (Verbschlüsselwert). Bietet die erforderlichen Parameter (variiert von der Anweisung bis zur Anweisung). Drücken Sie die Eingabetaste, um den Befehl auszuführen. Redis gibt eine Antwort zurück, die das Ergebnis der Operation anzeigt (normalerweise in Ordnung oder -err).

Wie man JSON in Notepad formatiert

Apr 16, 2025 pm 07:48 PM

Wie man JSON in Notepad formatiert

Apr 16, 2025 pm 07:48 PM

Verwenden Sie das JSON-Viewer-Plug-In in Notepad, um JSON-Dateien einfach zu formatieren: ?ffnen Sie eine JSON-Datei. Installieren und aktivieren Sie das JSON-Viewer-Plug-In. Gehen Sie zu "Plugins" & gt; "JSON Viewer" & gt; "Format JSON". Passen Sie die Einstellungen für Einklehung, Verzweigung und Sortier an. Wenden Sie Formatierung an, um die Lesbarkeit und das Verst?ndnis zu verbessern und so die Verarbeitung und Bearbeitung von JSON -Daten zu vereinfachen.

So verwenden Sie Redis Lock

Apr 10, 2025 pm 08:39 PM

So verwenden Sie Redis Lock

Apr 10, 2025 pm 08:39 PM

Um die Operationen zu sperren, muss die Sperre durch den Befehl setNX erfasst werden und dann den Befehl Ablauf verwenden, um die Ablaufzeit festzulegen. Die spezifischen Schritte sind: (1) Verwenden Sie den Befehl setNX, um zu versuchen, ein Schlüsselwertpaar festzulegen; (2) Verwenden Sie den Befehl Ablauf, um die Ablaufzeit für die Sperre festzulegen. (3) Verwenden Sie den Befehl Del, um die Sperre zu l?schen, wenn die Sperre nicht mehr ben?tigt wird.

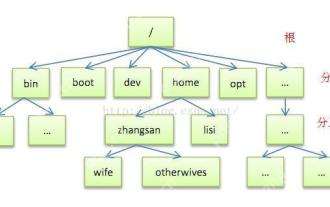

Detaillierte Einführung in jedes Verzeichnis von Linux und jedem Verzeichnis (nachgedruckt)

May 22, 2025 pm 07:54 PM

Detaillierte Einführung in jedes Verzeichnis von Linux und jedem Verzeichnis (nachgedruckt)

May 22, 2025 pm 07:54 PM

[Common Directory Beschreibung] Verzeichnis/Bin speichert bin?re ausführbare Dateien (LS, CAT, MKDIR usw.) und gemeinsame Befehle, die normalerweise hier sind. /etc speichert Systemverwaltungs- und Konfigurationsdateien/Home -Speicher alle Benutzerdateien. Das Stammverzeichnis des Heimverzeichnisses des Benutzers ist die Grundlage für das Heimverzeichnis des Benutzers. Beispielsweise ist das Home -Verzeichnis des Benutzers /Startnutzer /Benutzer. Sie k?nnen ~ Benutzer verwenden, um Systemanwendungen zu speichern. Das wichtigere Verzeichnisverzeichnis /USR /lokale Systemadministrator-Software-Installationsverzeichnis (Installation von Anwendungen auf Systemebene). Dies ist das gr??te Verzeichnis, und fast alle Anwendungen und Dateien sind in diesem Verzeichnis. /usr/x11r6 Verzeichnis zum Speichern von X Fenster/usr/bin viele

Wie geht es mit Redis -Speicherfragmentierung um?

Apr 10, 2025 pm 02:24 PM

Wie geht es mit Redis -Speicherfragmentierung um?

Apr 10, 2025 pm 02:24 PM

Redis -Ged?chtnisfragmentierung bezieht sich auf die Existenz kleiner freier Bereiche in dem zugewiesenen Ged?chtnis, die nicht neu zugewiesen werden k?nnen. Zu den Bew?ltigungsstrategien geh?ren: Neustart von Redis: Der Ged?chtnis vollst?ndig l?schen, aber den Service unterbrechen. Datenstrukturen optimieren: Verwenden Sie eine Struktur, die für Redis besser geeignet ist, um die Anzahl der Speicherzuweisungen und -freisetzungen zu verringern. Konfigurationsparameter anpassen: Verwenden Sie die Richtlinie, um die kürzlich verwendeten Schlüsselwertpaare zu beseitigen. Verwenden Sie den Persistenzmechanismus: Daten regelm??ig sichern und Redis neu starten, um Fragmente zu beseitigen. überwachen Sie die Speicherverwendung: Entdecken Sie die Probleme rechtzeitig und ergreifen Sie Ma?nahmen.